575

Небезпечний Інтернет: правила поведінки в Інтернеті

Рекламі Едварда Сноудена, останнім витоком приватних фото Голлівудської зірки «віддача» бази з поштовими адресами користувачів Gmail, Mail.ru і Yandex змушені Руне говорити з поновлю силу про проблеми безпеки в мережі. Як працює хакери і як звичайний користувач, щоб захистити себе від небажаних втручань від несанкціонованих людей в їх особистому цифровому житті, Ridus дізнався від Володимира Улянова, керівника аналітичного центру Zecurion Analytics. Цей російський розробник DLP-систем (Профілактика втрати даних – технології запобігання витокам інформації) забезпечує захист інформації для найбільших вітчизняних та зарубіжних компаній, включаючи Gazprom, Allianz, Aeroflot, Tupolev, Rosтелеком, а також Міністерство фінансів, Міністерство оборони та інших відомств.

Володимир Улянов. В кінці серпня мережа отримала персональні фотографії зарубіжних знаменитостей, які хакери взяли з сервісу iCloud. Як серйозно було виконано роботу?

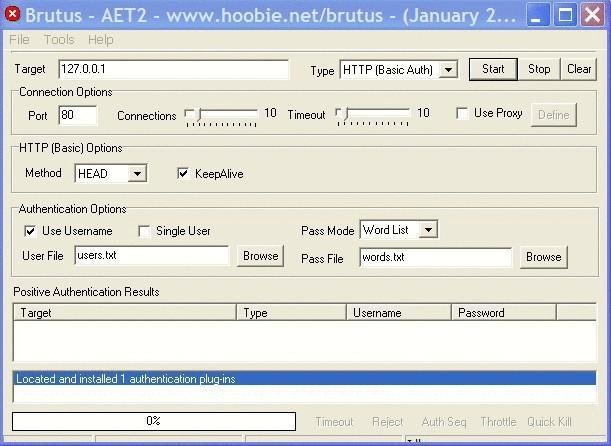

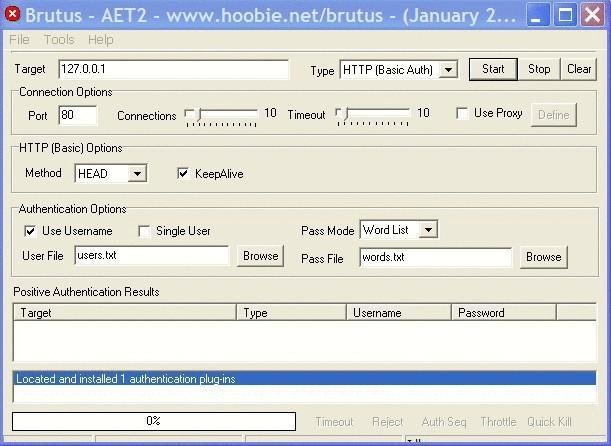

до Для цього використовується програмне забезпечення. Хтось виявив, що служба вразлива до простого злому атаки, що називається силою брюту. Утиліта, яка знає, як пройти паролі, можна «писати на коліні» за п'ять хвилин. За допомогою такої програми зламати облікові записи знаменитостей в iCloud.

Захист від пароля є однією з основних проблем. Статистика показує, що більшість людей використовують примітивні паролі: 12345, qwerty, aaaaaa і так далі. Є навіть паролі словники – програми, які швидко проходять через такі популярні комбінації.

У разі виникнення iCloud служба була вразливою. Якщо ви спробуєте зламати цей спосіб, наприклад, Windows, ви не досягнете успіху. Після третьої або п'ятої спроби Windows затримується, скажуть, половина хвилини. Таким чином, брутна сила атаки буде неефективною, оскільки вона займе кілька днів, щоб пройти через тисячі паролів. Якщо система дозволяє підібрати десять, двадцять або навіть тисячі паролів на секунду, то атакуючий не буде проблем з вибором.

- Останнім часом доступно логіни та паролі з Gmail, Mail.ru та Yandex. Деякі з них були неактивними. Як, як і чому ви думаєте, що він зробив це?

- Навіть зараз це не зрозуміло, що сталося. Є кілька робочих версій. Відповідно до одного з них бази зібрано протягом декількох місяців або навіть років (включили шматки, які раніше опубліковані в інших базах). Вона здається малоймовірно мені. Дійсно, серед зламаних рахунків були неактивні. Якщо було застарілою базою даних, кількість активних рахунків не перевищило 20-30%, і на них більше половини. Не дивно – більшість користувачів мають «ліві» акаунти, які вони почали і покинули.

Якщо вона має більше половини адреси, її можна використовувати. Наприклад, спамери можуть оплачувати за це гроші. Вони зазвичай купують величезні підстави для дешевих, де відсоток живих користувачів мінімальний.

Це може бути витік від компаній...

- Право з трьох?

- Інформація може бути вкрадена в різні часи і опублікована відразу. Крім того, база даних може бути вкрадена від сторонніх сервісів. Якщо ви зареєстровані з тими самими iCloud або іншими аналогічними ресурсами, використовуючи електронну пошту, інформація може витікати звідти. А потім просто адреси були розділені на Mail.ru, Gmail і Yandex. На користь цієї версії є те, що, очевидно, вони змогли вкрасти лише адреси, а паролі були вибрані з так званих «розвантажувальних таблиць». Як правило, послуги для захисту користувачів не використовують пароль в чистому вигляді, але зашифрувати його. Це, замість пароля, атакатор отримав певну комбінацію символів, які давали йому нічого. Але є «поворотні столи», вони допомагають з цим результатом комбінації встановити оригінальний пароль. Виходячи з того, що ці бази мають велику кількість повторюваних паролів, таких як 12345 і qwerty, дуже ймовірно, що вони були вибрані окремо.

р.

р.

浜у 涓 蹇 Чи доступні працівники паролів? Чи можна вони, коли виїжджаєте в компанію, "замовити" до якоїсь цієї бази?

до Це одна з найбільших корпоративних питань безпеки. Це стосується не тільки ситуації з витоком пароля, але і будь-якої інформації. Найпростіший приклад - менеджери з продажу. Вони мають власну клієнтську базу, і коли вони переходять від компанії до компанії, вони приймають їх з ними. Ви можете продати його, отримати деякі бонуси від нових босів або використовувати його в новому місці. Нещодавно компанія Zecurion Analytics провела дослідження та виявила, що більшість працівників не вважають даною інформацією для роботодавця. Вони вірять, що це їх особиста інформація: вони здобули доступ до бази даних, доповнивши її і розглядають її самостійно.

Проблема набагато глибше, ніж здається, оскільки ми інтерв’ю не тільки працівників, але й учні – майбутні фахівці, кадровий резерв країни на найближчі 15-20 років. Переважна більшість цих людей вважають, що прихована інформація не є сором'язливою. Вони не розглядають її крадіжку, оскільки мова йде про використання інформації, яку вони самі частково розвивалися. У трудовому контракті обов’язково вкажіть яку інформацію, яку вони не допускаються, і чому це майно роботодавця, а не працівника. Але, як правило, ніхто не дивиться на ці угоди, вони визначаються папери на сипучих умовах при прийомі роботи, без читання деталей. Ця ситуація не вигідна як для працівника, так і для роботодавця. Тому, коли ми говоримо про безпеку інформації, необхідно не тільки технічних засобів, але й організаційних аспектів.

до Чи повинні співробітники отримувати доступ до даних, що зберігаються у хмарі? Жорстке кажучи, може бути одним з них лише заради інтересу піднятися на рахунок того ж Дженніфер Лоуренс і побачити, що саме фотографії вона зберігає?

до залежить від компанії. Але ми не знаємо напевно. Звісно, компанії застраховані, визначаються нерозголошення угод з працівниками, але це не дає гарантій.

Перш за все, потрібно розуміти, що сама хмарна служба є основною загрозою безпеки. Поки не існує реальних механізмів, щоб контролювати те, що відбувається. Коли ви надішлемо дані в хмару, ви втратите, ви не знаєте, де він зберігається або як ретельно хмарний провайдер захистить його. У хмарі ви можете зберігати інформацію, яка не є критичною для витоку, інакше вам потрібно подумати десять разів до використання цієї технології.

Дженніфер Лоренс

浜у 涓 蹇 Як зацікавити послуги безпеки при читанні приватного листування простих громадян?

до Не зацікавили, що на всіх. Для них це сміття, шум. Простий користувач цікавий для комерційних компаній, які продають його черевики, діапери або модні гаджети. Особливі послуги цікавляться дуже невеликою кількістю користувачів. Але виявляти таку людину, вони повинні «вузол» величезні потоки інформації в Інтернеті.

- Чи можуть послуги анонімності, такі як Тор захист від цього?

- Найімовірніше, TOR спеціальні послуги знають, як читати, вони повинні мати технічні можливості для цього. Але, знову, звичайні користувачі не цікавляться звичайною КІА.

до Але це звичайні користувачі, які найшвидшують про перешкоди конфіденційності.

- Дійсно, є розмова великого брата. Але, вислухавши круту голову, послуги розвідки не цікавлять Вас. Не менше сьогодні. Якщо ви приєднаєтесь до терористичної організації завтра, вас зацікавить. Більшість людей переживають не те, що вони дивляться, але це теоретично можливо. Це порушення конституційних прав.

до Як захистити свою інформацію якомога більше?

до Головне при роботі в мережі, щоб зрозуміти, що будь-яка інформація, яку ви передали, ви більше не належить. Навіть якщо це проект електронної пошти. До недавнього часу компанії значно розширили чутки, які вони читають електронну пошту. Тепер вони не приховують її, але вони розташовують її по-різному. Наприклад, є екземпляри, де основні служби електронної пошти повідомили про захоплення песофілів. Вони знайшли деякі фотографії або листування, що порушує особу в педофілії, і передали цю інформацію до правоохоронних органів. Як було зроблено? Сканування листування всіх користувачів. Не потрібно говорити про конфіденційність.

В цілому, має сенс зберігати три поштові скриньки: для роботи, для особистих потреб і для реєстрації на сторонніх сервісах. Прості паролі можна використовувати тільки на лівих рахунках. Навіть якщо така коробка зламана і спам заливається там, це не буде критично для вас. Важливі облікові записи електронної пошти, які ви використовуєте для реєстрації з платіжними системами або інтернет-магазинами, повинні бути захищені складними паролями від десяти до дванадцяти символів у різних реєстрах і з номерами.

Не використовуйте той же пароль на декількох сервісах, наприклад, на пошту в Yandex і Gmail, Facebook і Vkontakte. Якщо ви не впевнені, що конкретна послуга захистить вашу інформацію.

В ідеалі потрібно змінити пароль протягом трьох місяців, але це важко, особливо якщо у вас є кілька облікових записів. У цьому випадку можна використовувати менеджери паролів – спеціальні програми, які збирають паролі та зашифрують їх у спеціальному репозиторію. Але знову, якщо атакуючий зламати такий менеджер, він отримає доступ до усього цифрового життя.

Не напишіть пароль на аркуші паперу і скріпіть його під клавіатурою або на моніторі. Як пишемо контактний код з банківської картки і зберігає його в гаманці.

Якщо ви не повинні ввести реальні персональні дані для створення облікового запису, вкажіть «лівий» – ви можете змінити дату народження. Якщо що-небудь, це допоможе розрахувати, де витік з'явився і вжити заходів.

З розвитком інтернет-банкінгу є небезпека втрати грошей у разі витоку персональних даних. Якщо можливо, є окремий ноутбук для використання таких систем. Це може бути найпростіший автомобіль на два або три тисячі з ринку блохи. Ви не потребуєте антивірусного програмного забезпечення, доки ви маєте свіжу операційну систему. З цього комп’ютера ви отримаєте тільки в Інтернет-банк.

Якщо окремий пристрій придбаний накладним, можна використовувати спеціальний флеш-накопичувач для завантаження з операційною системою (Live USB). Ми вставляємо флеш-накопичувач, завантажили комп'ютер з нього, вводили в інтернет-банк, провели необхідні операції, знімали флеш-накопичувач і все. Ви отримаєте доступ до сайту Вашого банку, тому є менш шанс, що хакери можуть перехопити або замінити інформацію.

Що стосується мобільних телефонів, то краще використовувати прості пакети без операційних систем (Владімір сам використовує такий пристрій). Вони надійні, тому що вони захищені від злому і вірусів. Якщо ви любителя модних смартфонів, то отримаєте окремий телефон для інтернет-банкінгу, де ви отримаєте коди підтвердження транзакцій.

Як завжди, коли мова йде про безпеку, краще використовувати всі ці рішення разом.

Джерело: Letus.ru

Володимир Улянов. В кінці серпня мережа отримала персональні фотографії зарубіжних знаменитостей, які хакери взяли з сервісу iCloud. Як серйозно було виконано роботу?

до Для цього використовується програмне забезпечення. Хтось виявив, що служба вразлива до простого злому атаки, що називається силою брюту. Утиліта, яка знає, як пройти паролі, можна «писати на коліні» за п'ять хвилин. За допомогою такої програми зламати облікові записи знаменитостей в iCloud.

Захист від пароля є однією з основних проблем. Статистика показує, що більшість людей використовують примітивні паролі: 12345, qwerty, aaaaaa і так далі. Є навіть паролі словники – програми, які швидко проходять через такі популярні комбінації.

У разі виникнення iCloud служба була вразливою. Якщо ви спробуєте зламати цей спосіб, наприклад, Windows, ви не досягнете успіху. Після третьої або п'ятої спроби Windows затримується, скажуть, половина хвилини. Таким чином, брутна сила атаки буде неефективною, оскільки вона займе кілька днів, щоб пройти через тисячі паролів. Якщо система дозволяє підібрати десять, двадцять або навіть тисячі паролів на секунду, то атакуючий не буде проблем з вибором.

- Останнім часом доступно логіни та паролі з Gmail, Mail.ru та Yandex. Деякі з них були неактивними. Як, як і чому ви думаєте, що він зробив це?

- Навіть зараз це не зрозуміло, що сталося. Є кілька робочих версій. Відповідно до одного з них бази зібрано протягом декількох місяців або навіть років (включили шматки, які раніше опубліковані в інших базах). Вона здається малоймовірно мені. Дійсно, серед зламаних рахунків були неактивні. Якщо було застарілою базою даних, кількість активних рахунків не перевищило 20-30%, і на них більше половини. Не дивно – більшість користувачів мають «ліві» акаунти, які вони почали і покинули.

Якщо вона має більше половини адреси, її можна використовувати. Наприклад, спамери можуть оплачувати за це гроші. Вони зазвичай купують величезні підстави для дешевих, де відсоток живих користувачів мінімальний.

Це може бути витік від компаній...

- Право з трьох?

- Інформація може бути вкрадена в різні часи і опублікована відразу. Крім того, база даних може бути вкрадена від сторонніх сервісів. Якщо ви зареєстровані з тими самими iCloud або іншими аналогічними ресурсами, використовуючи електронну пошту, інформація може витікати звідти. А потім просто адреси були розділені на Mail.ru, Gmail і Yandex. На користь цієї версії є те, що, очевидно, вони змогли вкрасти лише адреси, а паролі були вибрані з так званих «розвантажувальних таблиць». Як правило, послуги для захисту користувачів не використовують пароль в чистому вигляді, але зашифрувати його. Це, замість пароля, атакатор отримав певну комбінацію символів, які давали йому нічого. Але є «поворотні столи», вони допомагають з цим результатом комбінації встановити оригінальний пароль. Виходячи з того, що ці бази мають велику кількість повторюваних паролів, таких як 12345 і qwerty, дуже ймовірно, що вони були вибрані окремо.

р.

р.浜у 涓 蹇 Чи доступні працівники паролів? Чи можна вони, коли виїжджаєте в компанію, "замовити" до якоїсь цієї бази?

до Це одна з найбільших корпоративних питань безпеки. Це стосується не тільки ситуації з витоком пароля, але і будь-якої інформації. Найпростіший приклад - менеджери з продажу. Вони мають власну клієнтську базу, і коли вони переходять від компанії до компанії, вони приймають їх з ними. Ви можете продати його, отримати деякі бонуси від нових босів або використовувати його в новому місці. Нещодавно компанія Zecurion Analytics провела дослідження та виявила, що більшість працівників не вважають даною інформацією для роботодавця. Вони вірять, що це їх особиста інформація: вони здобули доступ до бази даних, доповнивши її і розглядають її самостійно.

Проблема набагато глибше, ніж здається, оскільки ми інтерв’ю не тільки працівників, але й учні – майбутні фахівці, кадровий резерв країни на найближчі 15-20 років. Переважна більшість цих людей вважають, що прихована інформація не є сором'язливою. Вони не розглядають її крадіжку, оскільки мова йде про використання інформації, яку вони самі частково розвивалися. У трудовому контракті обов’язково вкажіть яку інформацію, яку вони не допускаються, і чому це майно роботодавця, а не працівника. Але, як правило, ніхто не дивиться на ці угоди, вони визначаються папери на сипучих умовах при прийомі роботи, без читання деталей. Ця ситуація не вигідна як для працівника, так і для роботодавця. Тому, коли ми говоримо про безпеку інформації, необхідно не тільки технічних засобів, але й організаційних аспектів.

до Чи повинні співробітники отримувати доступ до даних, що зберігаються у хмарі? Жорстке кажучи, може бути одним з них лише заради інтересу піднятися на рахунок того ж Дженніфер Лоуренс і побачити, що саме фотографії вона зберігає?

до залежить від компанії. Але ми не знаємо напевно. Звісно, компанії застраховані, визначаються нерозголошення угод з працівниками, але це не дає гарантій.

Перш за все, потрібно розуміти, що сама хмарна служба є основною загрозою безпеки. Поки не існує реальних механізмів, щоб контролювати те, що відбувається. Коли ви надішлемо дані в хмару, ви втратите, ви не знаєте, де він зберігається або як ретельно хмарний провайдер захистить його. У хмарі ви можете зберігати інформацію, яка не є критичною для витоку, інакше вам потрібно подумати десять разів до використання цієї технології.

Дженніфер Лоренс

浜у 涓 蹇 Як зацікавити послуги безпеки при читанні приватного листування простих громадян?

до Не зацікавили, що на всіх. Для них це сміття, шум. Простий користувач цікавий для комерційних компаній, які продають його черевики, діапери або модні гаджети. Особливі послуги цікавляться дуже невеликою кількістю користувачів. Але виявляти таку людину, вони повинні «вузол» величезні потоки інформації в Інтернеті.

- Чи можуть послуги анонімності, такі як Тор захист від цього?

- Найімовірніше, TOR спеціальні послуги знають, як читати, вони повинні мати технічні можливості для цього. Але, знову, звичайні користувачі не цікавляться звичайною КІА.

до Але це звичайні користувачі, які найшвидшують про перешкоди конфіденційності.

- Дійсно, є розмова великого брата. Але, вислухавши круту голову, послуги розвідки не цікавлять Вас. Не менше сьогодні. Якщо ви приєднаєтесь до терористичної організації завтра, вас зацікавить. Більшість людей переживають не те, що вони дивляться, але це теоретично можливо. Це порушення конституційних прав.

до Як захистити свою інформацію якомога більше?

до Головне при роботі в мережі, щоб зрозуміти, що будь-яка інформація, яку ви передали, ви більше не належить. Навіть якщо це проект електронної пошти. До недавнього часу компанії значно розширили чутки, які вони читають електронну пошту. Тепер вони не приховують її, але вони розташовують її по-різному. Наприклад, є екземпляри, де основні служби електронної пошти повідомили про захоплення песофілів. Вони знайшли деякі фотографії або листування, що порушує особу в педофілії, і передали цю інформацію до правоохоронних органів. Як було зроблено? Сканування листування всіх користувачів. Не потрібно говорити про конфіденційність.

В цілому, має сенс зберігати три поштові скриньки: для роботи, для особистих потреб і для реєстрації на сторонніх сервісах. Прості паролі можна використовувати тільки на лівих рахунках. Навіть якщо така коробка зламана і спам заливається там, це не буде критично для вас. Важливі облікові записи електронної пошти, які ви використовуєте для реєстрації з платіжними системами або інтернет-магазинами, повинні бути захищені складними паролями від десяти до дванадцяти символів у різних реєстрах і з номерами.

Не використовуйте той же пароль на декількох сервісах, наприклад, на пошту в Yandex і Gmail, Facebook і Vkontakte. Якщо ви не впевнені, що конкретна послуга захистить вашу інформацію.

В ідеалі потрібно змінити пароль протягом трьох місяців, але це важко, особливо якщо у вас є кілька облікових записів. У цьому випадку можна використовувати менеджери паролів – спеціальні програми, які збирають паролі та зашифрують їх у спеціальному репозиторію. Але знову, якщо атакуючий зламати такий менеджер, він отримає доступ до усього цифрового життя.

Не напишіть пароль на аркуші паперу і скріпіть його під клавіатурою або на моніторі. Як пишемо контактний код з банківської картки і зберігає його в гаманці.

Якщо ви не повинні ввести реальні персональні дані для створення облікового запису, вкажіть «лівий» – ви можете змінити дату народження. Якщо що-небудь, це допоможе розрахувати, де витік з'явився і вжити заходів.

З розвитком інтернет-банкінгу є небезпека втрати грошей у разі витоку персональних даних. Якщо можливо, є окремий ноутбук для використання таких систем. Це може бути найпростіший автомобіль на два або три тисячі з ринку блохи. Ви не потребуєте антивірусного програмного забезпечення, доки ви маєте свіжу операційну систему. З цього комп’ютера ви отримаєте тільки в Інтернет-банк.

Якщо окремий пристрій придбаний накладним, можна використовувати спеціальний флеш-накопичувач для завантаження з операційною системою (Live USB). Ми вставляємо флеш-накопичувач, завантажили комп'ютер з нього, вводили в інтернет-банк, провели необхідні операції, знімали флеш-накопичувач і все. Ви отримаєте доступ до сайту Вашого банку, тому є менш шанс, що хакери можуть перехопити або замінити інформацію.

Що стосується мобільних телефонів, то краще використовувати прості пакети без операційних систем (Владімір сам використовує такий пристрій). Вони надійні, тому що вони захищені від злому і вірусів. Якщо ви любителя модних смартфонів, то отримаєте окремий телефон для інтернет-банкінгу, де ви отримаєте коди підтвердження транзакцій.

Як завжди, коли мова йде про безпеку, краще використовувати всі ці рішення разом.

Джерело: Letus.ru