572

No seguro de internet: las reglas de comportamiento en la Red

Revelaciones de edward Сноудена, las recientes fugas de fotos privadas de hollywood звезди "vaciado" de las bases de correo electrónico las direcciones de los usuarios de Gmail Mail.ru y yandex, obligaron a Runet con una nueva fuerza de comenzar a hablar acerca de los problemas de seguridad en la Red. Cómo funcionan las galletas y como miembro al usuario protegerse contra la interferencia indebida de los extraños en la intimidad, vida digital, "Ridus" aprendió de vladimir ulianov, el dirigente del centro analítico Zecurion Analytics. Este ruso desarrollador DLP-sistemas de Data Loss Prevention (tecnologías de prevención de pérdida de datos) proporciona servicios de información a la protección de las mayores empresas nacionales y extranjeras, entre las cuales, "gazprom", Allianz, "aeroflot", "tupolev", "rostelecom", así como el ministerio de finanzas, el ministerio de defensa y otros departamentos.

Vladimir Ulyanov. — A finales de agosto en la red caído fotos privadas de celebridades internacionales, que los hackers accedan desde el servicio de iCloud. La medida de un serio trabajo fue llevado a cabo para la piratería?

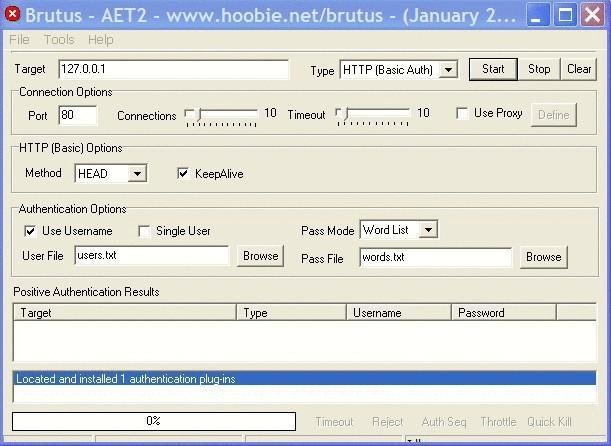

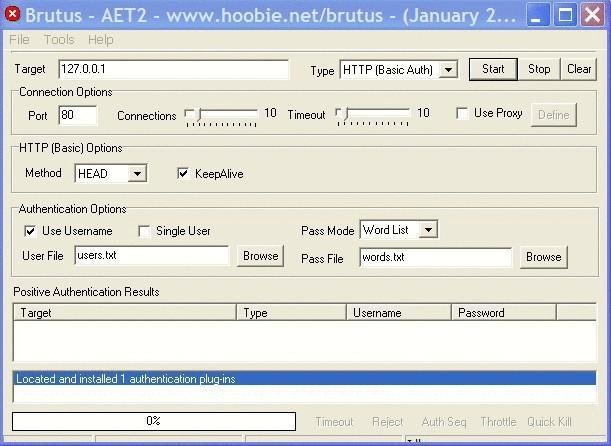

— Para ello, no se ha utilizado ninguna de la astucia de software. Simplemente alguien descubrió que el servicio vulnerable para la simple ataque de hackers, que se llama exceso de la contraseña o de la fuerza bruta. La utilidad, capaz de generar la enumeración de las contraseñas, puede "escribir en la rodilla", en cinco minutos. Con la ayuda de este programa y fue ejecutado hackear cuentas de las celebridades en iCloud.

La debilidad de la protección con contraseña — uno de los principales problemas. Las estadísticas muestran que la mayoría de las personas utilizan primitivas contraseñas: 12345, qwerty, aaaaaa y así sucesivamente. Incluso hay diccionarios de contraseñas de programas con mayor velocidad escogen estos populares de la combinación.

En el caso de iCloud, el servicio se encontraba vulnerable. Si intentas hackear así, por ejemplo, de Windows, usted no tendrá éxito. Después del tercer o quinto intento de Windows hace que el retardo de, digamos, en medio minuto. Por lo tanto, de la fuerza bruta, ataque será ineficaz, ya que, para recorrer mil contraseñas, necesitará varios días. Si el sistema permite por segundo recoger diez, veinte o incluso miles de contraseñas, problemas con la seleccin, el atacante no se produce.

— Recientemente para el público en general se encontraban nombres de usuario y contraseñas de buzones de correo de Gmail, Mail.ru y yandex. Parte de ellos se encontraban inactivos. Como, en su opinión, ¿quién, cómo y por qué lo hizo?

— Incluso ahora hasta el final no está claro lo que ocurrió. Hay varios puestos de versiones. En uno de ellos, la base se reunía varios meses o incluso años (que incluía a los trozos, previamente публиковавшихся en otros lugares de las bases). Me parece improbable. De hecho, entre hackeado las cuentas eran inactivos. Si hubiese sido de la antigua base, el número de cuentas que no exceda sería de 20-30%, y fue más de la mitad. En el sentido de que en ella han caído fuera de la dirección, nada sorprendente no es la mayoría de los usuarios de la "izquierda" de las cuentas que han llevado y han dejado.

Si en ella más de la mitad de los trabajadores de direcciones, puede utilizar. Por ejemplo, los spammers por ella pueden dar un montón de dinero. Normalmente se compran por barato enormes de la base, donde el porcentaje de los vivos de los usuarios es mínima.

Tal vez fue la fuga de empresas...

— En seguida de las tres?

— Información podría ser сворована en diferentes momentos, y publicado todo en un momento. Además, la base de la podían robar de otros servicios. Si el correo electrónico se haya registrado en el mismo iCloud o de otras similares, los recursos, la información podría утечь de allí. Y más allá de la dirección, divididos en Mail.ru Gmail y Yandex. A favor de esta versión dice que, al parecer, fueron capaces de robar sólo las direcciones y contraseñas de elegían por el llamado "iridiscente las tablas". Normalmente, los servicios para la protección de usuarios no utilizan la contraseña en su forma más pura, y cifra. Es decir, en lugar de la contraseña de un ladrón recibió una combinación de caracteres, que él no ha dado. Pero hay una de "las tablas", ayudan con la ayuda de este conjunto resultante de la combinación de instalar el original de la contraseña. A juzgar por lo que en estas bases de un gran número de duplicados de contraseñas, como 12345 y qwerty, es muy probable su elegían por separado.

© Paco Kopczynski/Reuters — ¿Tienen los empleados de las empresas el acceso a las contraseñas? Si pueden, cuando se separó de la compañía, "fusionar" alguien esta base?

Es uno de los mayores problemas de seguridad de la empresa. Esto se refiere no sólo a la situación con la pérdida de contraseñas, pero de cualquier información protegida. El ejemplo más simple es que los gerentes de ventas. Ellos tienen su propia base de clientes, y, cuando pasan de la empresa en la empresa, se llevan consigo. Se puede vender, obtener de nuevo la autoridad de algún tipo de bonos o a utilizar en un nuevo lugar. Recientemente Zecurion Analytics ha realizado una investigación y descubrió que la mayoría de los empleados en general no consideran esta información del empleador. Están seguros de que se trata de su información de identificación personal: se accede a la base, aumentaron y se considera que es el.

El problema es mucho más profundo de lo que parece, ya que preguntamos no sólo los trabajadores, sino también de los estudiantes — futuros profesionales, profesional de la reserva del país en los próximos 15-20 años. La gran mayoría de estas personas consideran que robar información no es vergonzoso. Ellos no creen que es el robo, ya que se trata de un uso de la información que ellos mismos parcialmente нарабатывали. En el contrato laboral será sin duda se especifica qué tipo de información no tienen derecho a difundir y por qué ella es propiedad del empleador y no del trabajador. Pero por lo general, estos acuerdos no ve nadie, firman los papeles скопом cuando recibe no trabajo, no вчитываясь en los detalles. Esta situación no es favorable y al trabajador y al empleador. Por lo tanto, cuando hablamos de la seguridad de la información, es necesario tener en cuenta no sólo los aspectos técnicos de la herramienta, sino también elementos de organización.

— Y ¿tienen los empleados de las empresas el acceso a los datos almacenados en la nube? Para decirlo sin rodeos, ¿puede alguno de ellos simplemente por interés entrar en la cuenta de la misma jennifer lawrence y mostrar que detrás de la foto es el mismo guarda?

— Eso depende de la empresa. Sin embargo, exactamente no lo sabemos. Sin duda, la empresa подстраховываются, firman con el personal de un acuerdo de no divulgación de la información, pero esto no da garantías.

En primer lugar, es necesario comprender que el servicio en la nube de por sí, representa la mayor amenaza a la seguridad. Hasta el momento no hay mecanismos eficaces para el control de lo que allí ha entrado. Cuando usted envía los datos en la nube, que para ti se pierden — usted no sabe dónde están y qué tan cuidadoso proveedor que posee la nube, la tecnología de proteger. En la nube se puede almacenar no crucial a la fuga de información, en caso contrario, hay diez veces pensar antes de utilizar esta tecnología.

Jennifer Lawrence

© vk.com — El otro día se sabe que las agencias de inteligencia estadounidenses ejercer presión en Yahoo! necesidad de divulgar los datos personales de los usuarios. En la medida en general de los servicios de inteligencia está interesado en la lectura de la correspondencia personal de los ciudadanos comunes?

— Que no está interesado. Para ellos es basura, el ruido. El usuario simple interesante para empresas que le van a vender las botas de fieltro, pañales o gadgets de moda. Los servicios de inteligencia están interesados en muy pequeña cantidad de usuarios. Pero, para identificar a dicha persona, tienen que "шерстить" enormes flujos de información en internet.

— ¿Pueden proteger de los servicios para la creación de anonimato como TOR?

— Lo más probable, y TOR de los servicios de inteligencia saben leer, la capacidad técnica para ello, tienen que ser. Pero, una vez más, los usuarios condicional de la cia no le interesan.

— Pero es que los usuarios que más gritan sobre la intromisión en la vida privada.

— Realmente, hablar de Gran hermano tienen el lugar para estar. Pero, a juzgar por la cabeza fría, los servicios de seguridad no son interesantes. Por lo menos, el día de hoy. Si mañana se inscribe en una organización terrorista, usted, por supuesto, se interesarán. La mayoría de la gente no importa lo que detrás de ellos están siguiendo, y lo que en teoría es posible. Es una violación de sus derechos constitucionales.

— Como miembro al usuario la máxima proteger la seguridad de su información?

— Lo más importante, cuando se trabaja en una red de entender que cualquier información que allí pasa, ya no te pertenece. Incluso si este es el borrador de mensaje de correo electrónico. Hasta hace poco tiempo la empresa de todas maneras открещивались de rumores acerca de lo que leen ajena electrónico. Ahora mismo no se esconden, pero de otra manera se posicionan. Por ejemplo, se han dado casos en que los grandes hotmail informaron sobre la captura de una red de pedofilia. Han encontrado algún tipo de fotos o de la correspondencia, el incriminatorios humanos en la pedofilia, y transmiten esta información a las autoridades policiales. Como se ha hecho? Mediante el análisis de la correspondencia de todos los usuarios. Por lo tanto, ahora sobre la privacidad, no se puede hablar.

En general, tiene sentido mantener tres buzones: para el trabajo, para las necesidades personales y para el registro de terceros los servicios disponibles. Simples las contraseñas se pueden utilizar sólo en la "izquierda" de las cuentas de los. Incluso si la caja está comprometida, y allí посыплется spam, para usted será crítico. Importantes cuentas de correo que se utiliza para el registro en los sistemas de pago o de las tiendas de internet, es necesario proteger complejas contraseñas en de diez a doce caracteres diferentes de mayúsculas y minúsculas y números.

No vale la pena usar la misma contraseña en varios servicios, por ejemplo, en el correo en yandex y Gmail, Facebook y Twitter". Especialmente si usted no está seguro de que un servicio protege su información.

Idealmente, es necesario cambiar la contraseña cada tres meses, pero esto es difícil, especialmente si varias cuentas en diferentes servicios. En este caso, puede utilizar парольные los directores de programas especiales, que recogen sus contraseñas y cifran en un almacén. Pero, de nuevo, si un atacante rajará administrador, él tendrá acceso a toda su vida digital.

No es necesario escribir la contraseña en el trozo de papel y esculpirlo bajo el teclado o el monitor. Esto es lo mismo que escribir el pin de la tarjeta bancaria y la guarde en la cartera.

Si para el establecimiento de la cuenta, no es necesario introducir real de los datos personales, especifique la "izquierda" — la fecha de nacimiento puede cambiar. En todo caso, esto le ayudará a calcular, de donde se produjo la fuga, y tomar medidas.

Con el desarrollo de la banca por internet ha aparecido en el riesgo de pérdida de dinero, en caso de fuga de datos personales. Si es posible, haz privada portátil para el uso de estos sistemas. Esto puede ser una simple máquina de dos a tres mil барахолки. No es necesario incluso el antivirus, todo fue actualizada el sistema operativo. Con este equipo usted sólo va a pasar en el banco de internet.

Si un dispositivo de adquirir caro, se puede utilizar un registro maestro de arranque usb con el sistema operativo (Live USB). Inserta la unidad flash, cargado con su equipo, fuimos a una banca por internet, llevaron a cabo las operaciones necesarias, han sacado la unidad flash y todo. Has visitado sólo en el sitio web de su banco, y por lo tanto, la probabilidad de que la información puedan interceptar o sustituir los hackers mucho menos.

En cuanto a los teléfonos móviles, lo mejor es utilizar un simple tubo sin sistema operativo (el propio vladimir goza precisamente de este aparato, — aprox. redacción). Son más fuertes, ya que están protegidos contra ataques de hackers y virus. Si eres un fanático de la moda de los smartphones, lo lleven a un teléfono separado para servicios de banca por internet, donde le llegaban los códigos de confirmación de la operación.

Como siempre, cuando se trata de la seguridad, es mejor utilizar todas estas decisiones en el complejo.

Fuente: ridus.ru

Vladimir Ulyanov. — A finales de agosto en la red caído fotos privadas de celebridades internacionales, que los hackers accedan desde el servicio de iCloud. La medida de un serio trabajo fue llevado a cabo para la piratería?

— Para ello, no se ha utilizado ninguna de la astucia de software. Simplemente alguien descubrió que el servicio vulnerable para la simple ataque de hackers, que se llama exceso de la contraseña o de la fuerza bruta. La utilidad, capaz de generar la enumeración de las contraseñas, puede "escribir en la rodilla", en cinco minutos. Con la ayuda de este programa y fue ejecutado hackear cuentas de las celebridades en iCloud.

La debilidad de la protección con contraseña — uno de los principales problemas. Las estadísticas muestran que la mayoría de las personas utilizan primitivas contraseñas: 12345, qwerty, aaaaaa y así sucesivamente. Incluso hay diccionarios de contraseñas de programas con mayor velocidad escogen estos populares de la combinación.

En el caso de iCloud, el servicio se encontraba vulnerable. Si intentas hackear así, por ejemplo, de Windows, usted no tendrá éxito. Después del tercer o quinto intento de Windows hace que el retardo de, digamos, en medio minuto. Por lo tanto, de la fuerza bruta, ataque será ineficaz, ya que, para recorrer mil contraseñas, necesitará varios días. Si el sistema permite por segundo recoger diez, veinte o incluso miles de contraseñas, problemas con la seleccin, el atacante no se produce.

— Recientemente para el público en general se encontraban nombres de usuario y contraseñas de buzones de correo de Gmail, Mail.ru y yandex. Parte de ellos se encontraban inactivos. Como, en su opinión, ¿quién, cómo y por qué lo hizo?

— Incluso ahora hasta el final no está claro lo que ocurrió. Hay varios puestos de versiones. En uno de ellos, la base se reunía varios meses o incluso años (que incluía a los trozos, previamente публиковавшихся en otros lugares de las bases). Me parece improbable. De hecho, entre hackeado las cuentas eran inactivos. Si hubiese sido de la antigua base, el número de cuentas que no exceda sería de 20-30%, y fue más de la mitad. En el sentido de que en ella han caído fuera de la dirección, nada sorprendente no es la mayoría de los usuarios de la "izquierda" de las cuentas que han llevado y han dejado.

Si en ella más de la mitad de los trabajadores de direcciones, puede utilizar. Por ejemplo, los spammers por ella pueden dar un montón de dinero. Normalmente se compran por barato enormes de la base, donde el porcentaje de los vivos de los usuarios es mínima.

Tal vez fue la fuga de empresas...

— En seguida de las tres?

— Información podría ser сворована en diferentes momentos, y publicado todo en un momento. Además, la base de la podían robar de otros servicios. Si el correo electrónico se haya registrado en el mismo iCloud o de otras similares, los recursos, la información podría утечь de allí. Y más allá de la dirección, divididos en Mail.ru Gmail y Yandex. A favor de esta versión dice que, al parecer, fueron capaces de robar sólo las direcciones y contraseñas de elegían por el llamado "iridiscente las tablas". Normalmente, los servicios para la protección de usuarios no utilizan la contraseña en su forma más pura, y cifra. Es decir, en lugar de la contraseña de un ladrón recibió una combinación de caracteres, que él no ha dado. Pero hay una de "las tablas", ayudan con la ayuda de este conjunto resultante de la combinación de instalar el original de la contraseña. A juzgar por lo que en estas bases de un gran número de duplicados de contraseñas, como 12345 y qwerty, es muy probable su elegían por separado.

© Paco Kopczynski/Reuters — ¿Tienen los empleados de las empresas el acceso a las contraseñas? Si pueden, cuando se separó de la compañía, "fusionar" alguien esta base?

Es uno de los mayores problemas de seguridad de la empresa. Esto se refiere no sólo a la situación con la pérdida de contraseñas, pero de cualquier información protegida. El ejemplo más simple es que los gerentes de ventas. Ellos tienen su propia base de clientes, y, cuando pasan de la empresa en la empresa, se llevan consigo. Se puede vender, obtener de nuevo la autoridad de algún tipo de bonos o a utilizar en un nuevo lugar. Recientemente Zecurion Analytics ha realizado una investigación y descubrió que la mayoría de los empleados en general no consideran esta información del empleador. Están seguros de que se trata de su información de identificación personal: se accede a la base, aumentaron y se considera que es el.

El problema es mucho más profundo de lo que parece, ya que preguntamos no sólo los trabajadores, sino también de los estudiantes — futuros profesionales, profesional de la reserva del país en los próximos 15-20 años. La gran mayoría de estas personas consideran que robar información no es vergonzoso. Ellos no creen que es el robo, ya que se trata de un uso de la información que ellos mismos parcialmente нарабатывали. En el contrato laboral será sin duda se especifica qué tipo de información no tienen derecho a difundir y por qué ella es propiedad del empleador y no del trabajador. Pero por lo general, estos acuerdos no ve nadie, firman los papeles скопом cuando recibe no trabajo, no вчитываясь en los detalles. Esta situación no es favorable y al trabajador y al empleador. Por lo tanto, cuando hablamos de la seguridad de la información, es necesario tener en cuenta no sólo los aspectos técnicos de la herramienta, sino también elementos de organización.

— Y ¿tienen los empleados de las empresas el acceso a los datos almacenados en la nube? Para decirlo sin rodeos, ¿puede alguno de ellos simplemente por interés entrar en la cuenta de la misma jennifer lawrence y mostrar que detrás de la foto es el mismo guarda?

— Eso depende de la empresa. Sin embargo, exactamente no lo sabemos. Sin duda, la empresa подстраховываются, firman con el personal de un acuerdo de no divulgación de la información, pero esto no da garantías.

En primer lugar, es necesario comprender que el servicio en la nube de por sí, representa la mayor amenaza a la seguridad. Hasta el momento no hay mecanismos eficaces para el control de lo que allí ha entrado. Cuando usted envía los datos en la nube, que para ti se pierden — usted no sabe dónde están y qué tan cuidadoso proveedor que posee la nube, la tecnología de proteger. En la nube se puede almacenar no crucial a la fuga de información, en caso contrario, hay diez veces pensar antes de utilizar esta tecnología.

Jennifer Lawrence

© vk.com — El otro día se sabe que las agencias de inteligencia estadounidenses ejercer presión en Yahoo! necesidad de divulgar los datos personales de los usuarios. En la medida en general de los servicios de inteligencia está interesado en la lectura de la correspondencia personal de los ciudadanos comunes?

— Que no está interesado. Para ellos es basura, el ruido. El usuario simple interesante para empresas que le van a vender las botas de fieltro, pañales o gadgets de moda. Los servicios de inteligencia están interesados en muy pequeña cantidad de usuarios. Pero, para identificar a dicha persona, tienen que "шерстить" enormes flujos de información en internet.

— ¿Pueden proteger de los servicios para la creación de anonimato como TOR?

— Lo más probable, y TOR de los servicios de inteligencia saben leer, la capacidad técnica para ello, tienen que ser. Pero, una vez más, los usuarios condicional de la cia no le interesan.

— Pero es que los usuarios que más gritan sobre la intromisión en la vida privada.

— Realmente, hablar de Gran hermano tienen el lugar para estar. Pero, a juzgar por la cabeza fría, los servicios de seguridad no son interesantes. Por lo menos, el día de hoy. Si mañana se inscribe en una organización terrorista, usted, por supuesto, se interesarán. La mayoría de la gente no importa lo que detrás de ellos están siguiendo, y lo que en teoría es posible. Es una violación de sus derechos constitucionales.

— Como miembro al usuario la máxima proteger la seguridad de su información?

— Lo más importante, cuando se trabaja en una red de entender que cualquier información que allí pasa, ya no te pertenece. Incluso si este es el borrador de mensaje de correo electrónico. Hasta hace poco tiempo la empresa de todas maneras открещивались de rumores acerca de lo que leen ajena electrónico. Ahora mismo no se esconden, pero de otra manera se posicionan. Por ejemplo, se han dado casos en que los grandes hotmail informaron sobre la captura de una red de pedofilia. Han encontrado algún tipo de fotos o de la correspondencia, el incriminatorios humanos en la pedofilia, y transmiten esta información a las autoridades policiales. Como se ha hecho? Mediante el análisis de la correspondencia de todos los usuarios. Por lo tanto, ahora sobre la privacidad, no se puede hablar.

En general, tiene sentido mantener tres buzones: para el trabajo, para las necesidades personales y para el registro de terceros los servicios disponibles. Simples las contraseñas se pueden utilizar sólo en la "izquierda" de las cuentas de los. Incluso si la caja está comprometida, y allí посыплется spam, para usted será crítico. Importantes cuentas de correo que se utiliza para el registro en los sistemas de pago o de las tiendas de internet, es necesario proteger complejas contraseñas en de diez a doce caracteres diferentes de mayúsculas y minúsculas y números.

No vale la pena usar la misma contraseña en varios servicios, por ejemplo, en el correo en yandex y Gmail, Facebook y Twitter". Especialmente si usted no está seguro de que un servicio protege su información.

Idealmente, es necesario cambiar la contraseña cada tres meses, pero esto es difícil, especialmente si varias cuentas en diferentes servicios. En este caso, puede utilizar парольные los directores de programas especiales, que recogen sus contraseñas y cifran en un almacén. Pero, de nuevo, si un atacante rajará administrador, él tendrá acceso a toda su vida digital.

No es necesario escribir la contraseña en el trozo de papel y esculpirlo bajo el teclado o el monitor. Esto es lo mismo que escribir el pin de la tarjeta bancaria y la guarde en la cartera.

Si para el establecimiento de la cuenta, no es necesario introducir real de los datos personales, especifique la "izquierda" — la fecha de nacimiento puede cambiar. En todo caso, esto le ayudará a calcular, de donde se produjo la fuga, y tomar medidas.

Con el desarrollo de la banca por internet ha aparecido en el riesgo de pérdida de dinero, en caso de fuga de datos personales. Si es posible, haz privada portátil para el uso de estos sistemas. Esto puede ser una simple máquina de dos a tres mil барахолки. No es necesario incluso el antivirus, todo fue actualizada el sistema operativo. Con este equipo usted sólo va a pasar en el banco de internet.

Si un dispositivo de adquirir caro, se puede utilizar un registro maestro de arranque usb con el sistema operativo (Live USB). Inserta la unidad flash, cargado con su equipo, fuimos a una banca por internet, llevaron a cabo las operaciones necesarias, han sacado la unidad flash y todo. Has visitado sólo en el sitio web de su banco, y por lo tanto, la probabilidad de que la información puedan interceptar o sustituir los hackers mucho menos.

En cuanto a los teléfonos móviles, lo mejor es utilizar un simple tubo sin sistema operativo (el propio vladimir goza precisamente de este aparato, — aprox. redacción). Son más fuertes, ya que están protegidos contra ataques de hackers y virus. Si eres un fanático de la moda de los smartphones, lo lleven a un teléfono separado para servicios de banca por internet, donde le llegaban los códigos de confirmación de la operación.

Como siempre, cuando se trata de la seguridad, es mejor utilizar todas estas decisiones en el complejo.

Fuente: ridus.ru