950

Комп'ютерна безпека: Все, що потрібно знати для захисту ваших даних онлайн

Щодня ви почуєте про отвори безпеки, віруси і банди злих хакерів, які можуть залишити вас без грошей або, гірше, принести всю країну для захоплення. Але ці звіти правда? Деякі експерти намагаються відокремити міфи від фактів.

1. Олексій Стамос, начальник інформаційної безпеки в Yahoo, провів більшість своїх кар'єрних пошуків вразливостей в різних системах безпеки і з'ясовуючи, як нападники можуть спробувати використовувати виявлені недоліки. Побачила все: найнадійніші хакі, і найпростіші методи соціальної техніки. Для більшості користувачів є два прості рішення для проблем безпеки: сильні паролі та двофакторна автентитація.

Stamos каже, що найбільша проблема полягає в тому, що медіа-виставки лише розповідають історії про найвибагливіші хакі, що користувачі відчувають себе нічого, що вони можуть зробити, щоб захистити себе. Але, як Stamos пише, це не вірно:

Я помітив, що рівень нігілізму в медіа, в галузі інформаційної безпеки і в суспільстві значно зросла, оскільки були опубліковані документи Snowden. Це було висловлено тим, що люди просто подарували, беручи, що не було нічого, щоб захистити себе. Так, є невеликий середній користувач може зробити, коли він відповідає потужній організації розвідки, яка може перезаписати навіть прошивку на нових жорстких дисках, але це не повинно бути причин, що користувачі не можуть захистити себе від ймовірних загроз. Користувачі можуть захистити себе від цих загроз шляхом прийняття двох простих кроків:

Встановити менеджер паролів і використовувати його для створення унікального пароля для кожного мережевого сервісу.

Активувати різні параметри ідентифікації другого рівня (найчастіше за допомогою текстових повідомлень) для електронної пошти та облікових записів соціальних мереж.

Останнім моментом є особливо важливі, оскільки атаки, як збирати адреси електронної пошти та соціальні рахунки мільйонів людей, потім автоматично використовувати їх для перерв на інші рахунки або збирати дані про які рахунки належать дійсно заможні люди.

Адам О'Доннелл, головний інженер команди захисту шкідливих програм Cisco, додає щось інше порадам компанії Stamos:

«Я раджу в середньому користувачу зробити хороші резервні копії і перевірити їх. Використовуйте за замовчуванням пароль. І обов'язково використовуйте різні паролі для кожного сайту. й

Отримати хороший пароль дуже легко. І це найкраще, що ви можете зробити.

2,2 км Коли ви відкриваєте коробку з новим смартфоном, планшетом або ноутбуком, вони люблять свіжий пластик і їх акумулятори останнім часом. Але це не означає, що ваш пристрій не заражається шкідливим програмним забезпеченням або передається мережею отворів безпеки.

Елеонор Саіта - технічний директор Міжнародного інституту сучасних медіа. Протягом десяти років вона займається консультуванням корпорацій та урядів з питань комп’ютерної безпеки. Елеонор вважає, що один з найнадійніших міфів безпеки є поняттям, що пристрої починають жити ідеально безпечними, але це рівень безпеки з часом знижується. Цей вид просто не true, особливо сьогодні, коли так багато пристроїв приходять з попередньо встановленим шкідливим програмним забезпеченням, як Superfish (якщо ви пам'ятаєте, попередньо встановлена програма Superfish була знайдена на багатьох ноутбуках Lenovo).

Ось чому Суперриба була такою великою угодою. По суті, вони створили задню частину, і вони не створюють його добре, але вони ще можуть потрапити в комп'ютер.

“Коли ви дійсно поповнюєте код від сторонніх постачальників, онлайн-сервіс, або хтось інший ви не можете контролювати, шанси, що код не збирається працювати для вас, тому що вони намагаються продати вас щось.” Ви можете самі зателефонувати одержувачу і узгодити зручний час. В даний час ми просто не маємо надійного способу боротьби з цією державою справ, а код може використовуватися різними людьми.

Ще одна проблема, що ЗМІ говорять про те, як FREAK атака є те, що багато автомобілів приходять з вже попередньо встановленими дверима. Вони розміщуються на вимогу уряду, щоб спростити завдання відстеження кримінального суду при необхідності. На жаль, задня – це вразливість безпеки, яка може бути використана будь-яким, не тільки урядом.

3. У Багато людей думають, що хороше програмне забезпечення і мережі можуть бути ідеально захищені. Через це ставлення, багато користувачів з'являються, коли їх комп'ютери або послуги, які вони використовують вразливі до атак.

Ми можемо самі зателефонувати одержувачу і узгодити зручний час і місце вручення квітів, а якщо необхідно, то збережемо сюрприз. Чи не є наукою?

Parisa Tabriz коментує інформаційну безпеку не можна переглянути з цього кута. Parisa - інженер, який очолює службу безпеки Google Chrome, і вона вважає, що інформаційна безпека є як медицина.

«Я думаю, що безпека інформації – це мистецтво та наука. Може бути, тому що люди створили технологію і інтернет. Ми вважаємо, що ми побудували його ідеально, але складність того, що ми будували, і що ми намагаємось закріпити зараз неймовірною. Щоб захистити все це, потрібно відмовитися від помилок. Економіка не на боці захисників. Це, захисники повинні бути впевнені, що програми, які вони використовують або писати, не є одними помилками (і програми, як правило, мільйони рядків коду, з урахуванням операційної системи), тоді як атакуючий тільки повинен знайти одну помилку.

У програмі завжди будуть помилки. Деякі підмножити ці помилки будуть впливати на безпеку. Пошук і усунення помилок займає час і величезні фінансові витрати, в яких виробник програми не завжди зацікавлений.

Лілян Аблон, комп'ютерний дослідник безпеки на RAND Corporation, стверджує, що немає такої речі, як «повна система безпеки». А мета захисників не повністю усунути атаки на систему, але зробити їх дуже дорого:

«З достатнім ресурсом, атакуючий завжди знайде спосіб потрапити в систему. Ви, мабуть, знайомі з фразою «не те, що питання коли». Таким чином, ціль комп'ютерної безпеки повинні зробити злому неймовірно дорогим для нападників (додатково в гроші, витрачений час, ресурси, використовувані, дослідження тощо).

4. У Кожен веб-сайт і кожен додаток повинен використовувати HTTPS Ви, ймовірно, чули про протокол HTTPS. Протокол HTTPS повільний. Це тільки для сайтів, які завжди повинні бути безпечними. Але це не так. Петер Екерслі, технолог Фонду електронного Frontier, дослідний https://www.facebook.com/ Він каже, що багато сайтів і додатків не вимагають HTTPS:

«Що серйозні помилки в тому, що власники рекламних мереж або газетних сайтів думають, «Таким чином ми не обробляємо платежі за кредитними картками, нам не потрібно HTTPS на нашому сайті, і наші додатки не потрібні йому. й

По суті, на всіх сайтах в Інтернеті, тому що без нього хакери можуть перехоплювати дані, і всілякі програми державного нагляду можуть легко бачити, що саме люди читання на вашому сайті. Крім того, міжзайняті дані можуть бути змінені і призначення цих модифікацій не стануть кращими. й

5. Умань «Хмари» невиліковні, вони просто створюють нові проблеми безпеки

Хмарні технології всюди ці дні. Ви зберігаєте електронну пошту, фотографії, історію чату, медичні записи, банківські записи та навіть деталі вашого інтимного життя у хмарах. Але це створює нові проблеми безпеки, які ми не знаємо. Інженер з безпеки Компанія Lee Haniwell працює для великої хмарної обчислювальної компанії та пояснює, як працює хмара:

«Встановити дані в хмару, як живуть в захищеному будинку. Хмарні сервіси корелюють дані з користувачами. Ви не можете знати, де зберігаються дані, але завжди хтось на «відновленні» вашого «безпечного будинку», який зберігає журнали відвідувань та ретельно відстежує схеми поведінки всіх користувачів. Це свого роду, як її імунітет. Коли хтось намагається атакувати хмару, їх поведінка змінюється злегка, відхиляючись від встановлених шаблонів. І коли ви намагаєтеся захистити хмару і знайти інструдер, ви буквально повинні шукати голку в кістаку, тому що ви будете повинні обробляти величезну кількість даних. Якщо навички хакера високі, він буде знати, як переїхати в хмару спокійно, без заспокійливих підозр системи. й

Іншими словами, деякі автоматизовані атаки у хмарі стають досить очевидними. З іншого боку, набагато простіше атакувати, щоб приховати в тому ж хмарі, що створює серйозні проблеми, які ще не було вирішене.

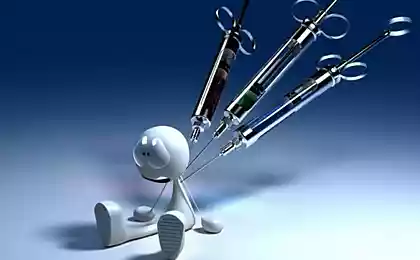

6. Жнівень Дуже мало речей в житті більше дратівливих, ніж невеликий поп-ап в кутку екрана нагадує вам, що потрібно оновлення. Для цього потрібно підключити пристрій до мережі, і часто оновлення займає довго. Але оновлення часто стоять тільки між вами і поганими хлопцями. O'Donnell коментує, Це зрозуміло, що ці оновлення не дратують. Але частота оновлень програмного забезпечення менше викликана новими функціями програмного забезпечення, а більше шляхом усунення будь-яких недоліків у програмному забезпеченні, який атакуючий може використовуватися для отримання контролю системи. І програмні патчі в оновленнях виправити проблеми, які були виявлені і ймовірно вже використані для атак. Ви не будете ходити на дні без дезінфекції та пов’язаних з глибокими кровоточивими ранами на руці? Не робити це на комп'ютер. й

7. Про нас Незважаючи на багато років доказів, більшість з нас продовжує думати про хакерів, як неналежні істоти, які хочуть тільки одне: крадіжки грошей і цифрових товарів.

Але хакери одягають як чорно-білі капелюхи.

І хлопці в білих капелюхах потрапляють в системи перед поганими хлопцями в чорному капелюхах отримати в. Після того, як білки виявляють вразливості, отвори можна патчувати.

Tabriz від Google Chrome коментує:

«Хаки не є злочинцями. Так що хтось знає, як зламати щось не означає, що вони будуть використовувати його для зла. Навпаки багато хакерів роблять системи безпечніше. й

O'Donnell коментує, що вам потрібно хакерів, оскільки програмне забезпечення не достатньо для захисту нас. Так, антивірусні програми чудові. Але в кінцевому підсумку фахівці безпеки, як хакери будуть потрібні:

«Безпека – це не тільки про стіни будівлі, а й охоронці безпеки. Охоронні засоби не зможуть зупинити атаку з особливими засобами та величезними ресурсами. Це де люди повинні мати можливість імітувати різні атаки з мережі, після чого можна буде створювати найефективніші інструменти для протидії цим атакам. й

8. У Як зазначено вище, найбільша загроза для вашого облікового запису є слабким паролем. Але це не зупиняє людей від неконтрольованої страху «кібер-аттаксів», які смертельно не завадять людям. Ліліан Аблон каже, що ці типи атак є рідкісними:

«Так, є способи зламати сучасний автомобіль з будь-якої точки світу. Так, життєві медичні пристрої, такі як темпери та інсулінові насоси, часто мають власні IP-адреси або підключення через Bluetooth. Але ці види атак часто вимагають приватного доступу, вони є складними, і вони довго приймають розробку і впровадження. Однак не варто ігнорувати мільйони підключених пристроїв, які підвищують ймовірність таких атак.

Як для кіберфутболу, Аблон пише:

«Киберторизм» не існує. Що тепер згадується як кіберфутбольний тероризм. Це, наприклад, отримання доступу до основного сервера Twitter та розміщення пропаганди ISIS. й

9. Навігація У темному інтернеті і глибокому інтернеті немає того ж, Аблон пише про те, що основною проблемою вона має під час покриття кіберзлочинності в медіа пов'язана з неправильним використанням умов «темне інтернет» і «деп-мережа». Вона пояснює різницю:

“Deep Internet відноситься до частини Інтернету, в якому доменні імена починаються з префіксу www. Це просто те, що сайти на глибокому вебі не індексуються пошуковими системами, тому вони не можуть бути знайдені через Google. В темному вебі більше не потрібно www.network, а спеціальне програмне забезпечення необхідне для доступу сайтів в таких мережах. Наприклад, Шовкова дорога та інші ринки талії знаходяться на темному сайті, а доступ до них можливий тільки через I2P і Tor.

Щоб скористатися менеджерами паролів, скористайтеся двофакторною автентифікацією, відвідайте тільки ті місця, де використовується HTTPS, і зупиніть хвилюватися про високі складні атаки з темного веб-сайту. І пам'ятайте, хакери тут, щоб захистити вас. Будь-який

gizmodo.com/9-facts-about-computer-security-that-experts-wish-you-k-1686817774

1. Олексій Стамос, начальник інформаційної безпеки в Yahoo, провів більшість своїх кар'єрних пошуків вразливостей в різних системах безпеки і з'ясовуючи, як нападники можуть спробувати використовувати виявлені недоліки. Побачила все: найнадійніші хакі, і найпростіші методи соціальної техніки. Для більшості користувачів є два прості рішення для проблем безпеки: сильні паролі та двофакторна автентитація.

Stamos каже, що найбільша проблема полягає в тому, що медіа-виставки лише розповідають історії про найвибагливіші хакі, що користувачі відчувають себе нічого, що вони можуть зробити, щоб захистити себе. Але, як Stamos пише, це не вірно:

Я помітив, що рівень нігілізму в медіа, в галузі інформаційної безпеки і в суспільстві значно зросла, оскільки були опубліковані документи Snowden. Це було висловлено тим, що люди просто подарували, беручи, що не було нічого, щоб захистити себе. Так, є невеликий середній користувач може зробити, коли він відповідає потужній організації розвідки, яка може перезаписати навіть прошивку на нових жорстких дисках, але це не повинно бути причин, що користувачі не можуть захистити себе від ймовірних загроз. Користувачі можуть захистити себе від цих загроз шляхом прийняття двох простих кроків:

Встановити менеджер паролів і використовувати його для створення унікального пароля для кожного мережевого сервісу.

Активувати різні параметри ідентифікації другого рівня (найчастіше за допомогою текстових повідомлень) для електронної пошти та облікових записів соціальних мереж.

Останнім моментом є особливо важливі, оскільки атаки, як збирати адреси електронної пошти та соціальні рахунки мільйонів людей, потім автоматично використовувати їх для перерв на інші рахунки або збирати дані про які рахунки належать дійсно заможні люди.

Адам О'Доннелл, головний інженер команди захисту шкідливих програм Cisco, додає щось інше порадам компанії Stamos:

«Я раджу в середньому користувачу зробити хороші резервні копії і перевірити їх. Використовуйте за замовчуванням пароль. І обов'язково використовуйте різні паролі для кожного сайту. й

Отримати хороший пароль дуже легко. І це найкраще, що ви можете зробити.

2,2 км Коли ви відкриваєте коробку з новим смартфоном, планшетом або ноутбуком, вони люблять свіжий пластик і їх акумулятори останнім часом. Але це не означає, що ваш пристрій не заражається шкідливим програмним забезпеченням або передається мережею отворів безпеки.

Елеонор Саіта - технічний директор Міжнародного інституту сучасних медіа. Протягом десяти років вона займається консультуванням корпорацій та урядів з питань комп’ютерної безпеки. Елеонор вважає, що один з найнадійніших міфів безпеки є поняттям, що пристрої починають жити ідеально безпечними, але це рівень безпеки з часом знижується. Цей вид просто не true, особливо сьогодні, коли так багато пристроїв приходять з попередньо встановленим шкідливим програмним забезпеченням, як Superfish (якщо ви пам'ятаєте, попередньо встановлена програма Superfish була знайдена на багатьох ноутбуках Lenovo).

Ось чому Суперриба була такою великою угодою. По суті, вони створили задню частину, і вони не створюють його добре, але вони ще можуть потрапити в комп'ютер.

“Коли ви дійсно поповнюєте код від сторонніх постачальників, онлайн-сервіс, або хтось інший ви не можете контролювати, шанси, що код не збирається працювати для вас, тому що вони намагаються продати вас щось.” Ви можете самі зателефонувати одержувачу і узгодити зручний час. В даний час ми просто не маємо надійного способу боротьби з цією державою справ, а код може використовуватися різними людьми.

Ще одна проблема, що ЗМІ говорять про те, як FREAK атака є те, що багато автомобілів приходять з вже попередньо встановленими дверима. Вони розміщуються на вимогу уряду, щоб спростити завдання відстеження кримінального суду при необхідності. На жаль, задня – це вразливість безпеки, яка може бути використана будь-яким, не тільки урядом.

3. У Багато людей думають, що хороше програмне забезпечення і мережі можуть бути ідеально захищені. Через це ставлення, багато користувачів з'являються, коли їх комп'ютери або послуги, які вони використовують вразливі до атак.

Ми можемо самі зателефонувати одержувачу і узгодити зручний час і місце вручення квітів, а якщо необхідно, то збережемо сюрприз. Чи не є наукою?

Parisa Tabriz коментує інформаційну безпеку не можна переглянути з цього кута. Parisa - інженер, який очолює службу безпеки Google Chrome, і вона вважає, що інформаційна безпека є як медицина.

«Я думаю, що безпека інформації – це мистецтво та наука. Може бути, тому що люди створили технологію і інтернет. Ми вважаємо, що ми побудували його ідеально, але складність того, що ми будували, і що ми намагаємось закріпити зараз неймовірною. Щоб захистити все це, потрібно відмовитися від помилок. Економіка не на боці захисників. Це, захисники повинні бути впевнені, що програми, які вони використовують або писати, не є одними помилками (і програми, як правило, мільйони рядків коду, з урахуванням операційної системи), тоді як атакуючий тільки повинен знайти одну помилку.

У програмі завжди будуть помилки. Деякі підмножити ці помилки будуть впливати на безпеку. Пошук і усунення помилок займає час і величезні фінансові витрати, в яких виробник програми не завжди зацікавлений.

Лілян Аблон, комп'ютерний дослідник безпеки на RAND Corporation, стверджує, що немає такої речі, як «повна система безпеки». А мета захисників не повністю усунути атаки на систему, але зробити їх дуже дорого:

«З достатнім ресурсом, атакуючий завжди знайде спосіб потрапити в систему. Ви, мабуть, знайомі з фразою «не те, що питання коли». Таким чином, ціль комп'ютерної безпеки повинні зробити злому неймовірно дорогим для нападників (додатково в гроші, витрачений час, ресурси, використовувані, дослідження тощо).

4. У Кожен веб-сайт і кожен додаток повинен використовувати HTTPS Ви, ймовірно, чули про протокол HTTPS. Протокол HTTPS повільний. Це тільки для сайтів, які завжди повинні бути безпечними. Але це не так. Петер Екерслі, технолог Фонду електронного Frontier, дослідний https://www.facebook.com/ Він каже, що багато сайтів і додатків не вимагають HTTPS:

«Що серйозні помилки в тому, що власники рекламних мереж або газетних сайтів думають, «Таким чином ми не обробляємо платежі за кредитними картками, нам не потрібно HTTPS на нашому сайті, і наші додатки не потрібні йому. й

По суті, на всіх сайтах в Інтернеті, тому що без нього хакери можуть перехоплювати дані, і всілякі програми державного нагляду можуть легко бачити, що саме люди читання на вашому сайті. Крім того, міжзайняті дані можуть бути змінені і призначення цих модифікацій не стануть кращими. й

5. Умань «Хмари» невиліковні, вони просто створюють нові проблеми безпеки

Хмарні технології всюди ці дні. Ви зберігаєте електронну пошту, фотографії, історію чату, медичні записи, банківські записи та навіть деталі вашого інтимного життя у хмарах. Але це створює нові проблеми безпеки, які ми не знаємо. Інженер з безпеки Компанія Lee Haniwell працює для великої хмарної обчислювальної компанії та пояснює, як працює хмара:

«Встановити дані в хмару, як живуть в захищеному будинку. Хмарні сервіси корелюють дані з користувачами. Ви не можете знати, де зберігаються дані, але завжди хтось на «відновленні» вашого «безпечного будинку», який зберігає журнали відвідувань та ретельно відстежує схеми поведінки всіх користувачів. Це свого роду, як її імунітет. Коли хтось намагається атакувати хмару, їх поведінка змінюється злегка, відхиляючись від встановлених шаблонів. І коли ви намагаєтеся захистити хмару і знайти інструдер, ви буквально повинні шукати голку в кістаку, тому що ви будете повинні обробляти величезну кількість даних. Якщо навички хакера високі, він буде знати, як переїхати в хмару спокійно, без заспокійливих підозр системи. й

Іншими словами, деякі автоматизовані атаки у хмарі стають досить очевидними. З іншого боку, набагато простіше атакувати, щоб приховати в тому ж хмарі, що створює серйозні проблеми, які ще не було вирішене.

6. Жнівень Дуже мало речей в житті більше дратівливих, ніж невеликий поп-ап в кутку екрана нагадує вам, що потрібно оновлення. Для цього потрібно підключити пристрій до мережі, і часто оновлення займає довго. Але оновлення часто стоять тільки між вами і поганими хлопцями. O'Donnell коментує, Це зрозуміло, що ці оновлення не дратують. Але частота оновлень програмного забезпечення менше викликана новими функціями програмного забезпечення, а більше шляхом усунення будь-яких недоліків у програмному забезпеченні, який атакуючий може використовуватися для отримання контролю системи. І програмні патчі в оновленнях виправити проблеми, які були виявлені і ймовірно вже використані для атак. Ви не будете ходити на дні без дезінфекції та пов’язаних з глибокими кровоточивими ранами на руці? Не робити це на комп'ютер. й

7. Про нас Незважаючи на багато років доказів, більшість з нас продовжує думати про хакерів, як неналежні істоти, які хочуть тільки одне: крадіжки грошей і цифрових товарів.

Але хакери одягають як чорно-білі капелюхи.

І хлопці в білих капелюхах потрапляють в системи перед поганими хлопцями в чорному капелюхах отримати в. Після того, як білки виявляють вразливості, отвори можна патчувати.

Tabriz від Google Chrome коментує:

«Хаки не є злочинцями. Так що хтось знає, як зламати щось не означає, що вони будуть використовувати його для зла. Навпаки багато хакерів роблять системи безпечніше. й

O'Donnell коментує, що вам потрібно хакерів, оскільки програмне забезпечення не достатньо для захисту нас. Так, антивірусні програми чудові. Але в кінцевому підсумку фахівці безпеки, як хакери будуть потрібні:

«Безпека – це не тільки про стіни будівлі, а й охоронці безпеки. Охоронні засоби не зможуть зупинити атаку з особливими засобами та величезними ресурсами. Це де люди повинні мати можливість імітувати різні атаки з мережі, після чого можна буде створювати найефективніші інструменти для протидії цим атакам. й

8. У Як зазначено вище, найбільша загроза для вашого облікового запису є слабким паролем. Але це не зупиняє людей від неконтрольованої страху «кібер-аттаксів», які смертельно не завадять людям. Ліліан Аблон каже, що ці типи атак є рідкісними:

«Так, є способи зламати сучасний автомобіль з будь-якої точки світу. Так, життєві медичні пристрої, такі як темпери та інсулінові насоси, часто мають власні IP-адреси або підключення через Bluetooth. Але ці види атак часто вимагають приватного доступу, вони є складними, і вони довго приймають розробку і впровадження. Однак не варто ігнорувати мільйони підключених пристроїв, які підвищують ймовірність таких атак.

Як для кіберфутболу, Аблон пише:

«Киберторизм» не існує. Що тепер згадується як кіберфутбольний тероризм. Це, наприклад, отримання доступу до основного сервера Twitter та розміщення пропаганди ISIS. й

9. Навігація У темному інтернеті і глибокому інтернеті немає того ж, Аблон пише про те, що основною проблемою вона має під час покриття кіберзлочинності в медіа пов'язана з неправильним використанням умов «темне інтернет» і «деп-мережа». Вона пояснює різницю:

“Deep Internet відноситься до частини Інтернету, в якому доменні імена починаються з префіксу www. Це просто те, що сайти на глибокому вебі не індексуються пошуковими системами, тому вони не можуть бути знайдені через Google. В темному вебі більше не потрібно www.network, а спеціальне програмне забезпечення необхідне для доступу сайтів в таких мережах. Наприклад, Шовкова дорога та інші ринки талії знаходяться на темному сайті, а доступ до них можливий тільки через I2P і Tor.

Щоб скористатися менеджерами паролів, скористайтеся двофакторною автентифікацією, відвідайте тільки ті місця, де використовується HTTPS, і зупиніть хвилюватися про високі складні атаки з темного веб-сайту. І пам'ятайте, хакери тут, щоб захистити вас. Будь-який

gizmodo.com/9-facts-about-computer-security-that-experts-wish-you-k-1686817774

Схема Ponzi: деякі факти про найшвидшу зростаючу галузь в світі

Чому коти не піклуються про своїх власників