914

Як зберегти секретну кореспонденцію в світі, де ви постійно переглядаєте: способи Едварда Сноудена

Частина 1

Коли ви забираєте свій телефон і зробіть дзвінок, надсилайте SMS, електронну пошту, повідомлення на Facebook або Google Hangouts, інші люди можуть відстежувати те, що ви йдете, що ви йдете, і де ви. Ця персональна інформація може бути передана не тільки сервісним провайдером, який виступає посередництвом у вашій розмові, але і телекомунікаційними компаніями, які надають послуги з доступу до Інтернету, послуги розвідки та правоохоронних органів, а також кілька підлітків, які можуть відстежувати ваші дії Wi-Fi за допомогою програми Wireshark.

Однак, якщо Ви вживаєте необхідні заходи для захисту вашої інформації, ви можете передавати секретні та анонімні повідомлення в Інтернеті. У статті я детально поясню, як це зробити. Ми розглянемо методи, які використовуються в двох і півріччі тому, коли він блендер і колишній співробітник NSA Edward Snowden, щоб зв'язатися з нами. Іншими словами, я покажу вам, як створити анонімний обліковий запис для онлайн листування та обміну повідомленнями, використовуючи протокол шифрування, який називається Off-Record Messaging або OTR.

Якщо ви не хочете прочитати всю статтю, ви можете негайно перейти до розділу, яка описує, як створити обліковий запис на платформі Mac OS X, Windows, Linux та Android. Коли у вас є достатня кількість часу, зайдіть до початку і прочитайте важливі ноти, які приходять до цих розділів.

По-перше, переконайтеся, що ви використовуєте кінцеве шифрування. У цьому випадку повідомлення будуть зашифровані на одному кінці – скажуть, на смартфоні – і розшифровані на іншому – наприклад, на ноутбуці. Не один, включаючи ваш ISP, може розшифрувати повідомлення. Порівняйте цей тип шифрування на інший тип шифрування, коли ви встановлюєте комунікацію через ISP, наприклад, HTTPS підключення. HTTPS захистить Ваше повідомлення від потенційних спій на мережі Wi-Fi, таких як підлітки з встановленою компанією Wireshark або від вашого провайдера зв'язку, але не зможе захистити повідомлення від компанії на іншому кінці підключення – наприклад, Google або Facebook – а також від правоохоронних та розвідувальних агентств, які вимагають інформації від цих компаній.

Ще однією важливою відміткою є необхідність захистити не тільки зміст вашого листування, але і його метаданих. Деякі метадані, такі як хто йде, кому може грати дуже важливу роль. Якщо хтось збирається звернутися до журналіста, зашифрувавши лист не буде достатньо приховати факт листування з журналістом. Таким чином, якщо ви незадоволені любителями, які намагаються з'єднати один з одним і зберегти його секрет від своїх сімей, вам доведеться приховати не тільки вміст ваших коханих повідомлень, але і той факт, що ви в основному спілкуєтеся. Давайте подивимося, як це можна зробити.

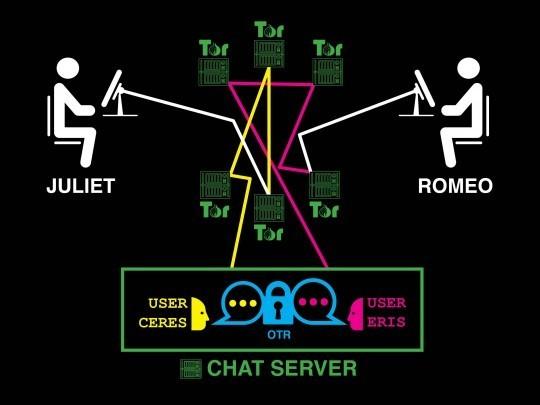

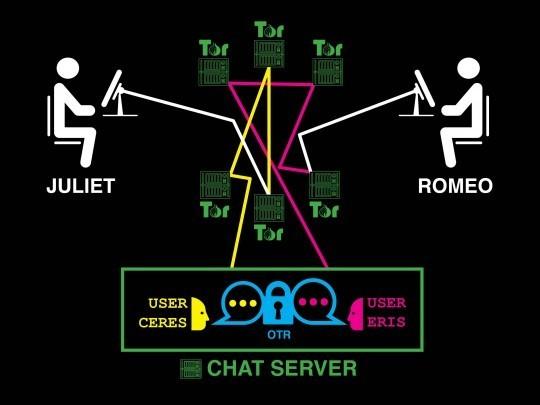

Уявіть Juliet намагатися отримати дотик з Romeo. Вони знають, що якщо вони використовують свій телефон, електронну пошту, Skype або інші традиційні засоби, вони не зможуть приховати те, що вони контактували з їх потужними сім'ями. Прихильник не сховати те, що вони спілкувалися, але що вони Римо і Джульєтта.

Юліет і Римо вирішили почати нові рахунки для спілкування. Джульєт взяв псевдонім «Церс», а Римо прийняв назву «Еріс». Тепер, коли Ceres і Eris можуть обмінюватися зашифрованими повідомленнями, це буде набагато складніше дізнатися, що Juliet і Romeo ховаються за цими назвами. Якщо обліковий запис Джульєта перевіряється на підключення до Римо - і її гарячо-темперований корусин, щоб покласти його злегка, трохи зарозумілості - тоді не буде знайдено ніяких доказів.

Звичайно, це не достатньо, щоб просто прийняти нове ім'я. На цьому етапі все ще можливо, і іноді досить просто, щоб дізнатися, що Джульєтта приховується під Сересами, а Римо приховується під Ерісом.

Джульєтта в свій обліковий запис під назвою «Кери» з тієї ж IP-адреси вона використовує для інших цілей на своєму комп'ютері (наприклад, при контакті з братом Лорензо електронною поштою). Якщо його діяльність в Інтернеті відстежується (і це, ймовірно, правда, адже всі наші дії в Інтернеті відстежуються), легко буде порівнювати ряд фактів. Якщо послуга вимушена передавати IP-адресу, з якої користувач Ceres йде в мережу, то він може бути легко підібраний з IP-адресою Juliet. Те ж проблема виникає з Римо.

Незалежні послуги, такі як телекомунікаційні компанії та домени електронної пошти, мають доступ до приватної інформації про своїх користувачів, а відповідно до «тристоронньої доктрини», ці користувачі «не можуть очікувати приховати» таку інформацію. Цей принцип стосується не тільки секретних шанувальників: журналісти, які можуть отримувати низку привілеїв за Першим поданням Конституції України, повинні уважно стежити за тим, хто несе відповідальність за свої послуги зв'язку. У 2013 році відділом юстиції США отримав дані про низку телефонних дзвінків, здійснених Асоційованими прес-репортажами під час розслідування. Багато випусків новин не мають власної поштової служби: EnglishDeutschPусский简体中文中國傳統EspañolالعربيةFrançaisελληνικάDanskАнглійскаябългарскиCatalàČeskýEestiSuomiGaeilgeहिन्दीHrvatskiMagyarIndonesiaIcelandicItalianoעברי日本の한국의LietuvosLatvijasмакедонскиMalayMaltiNederlandsNorskPolskiPortuguêsRomânescSlovenskýSlovenskiShqiptarCрпскиSvenskaไทยTürkçeYкраїнськийTiếng việtייִדישKiswahili (Перевірка має свою електронну послугу.)

АнонімністьДля того, щоб приховати свою особисту кореспонденцію, Джульєт повинен малювати чітку лінію між обліковим записом Ceres та її реальною ідентичністю. Найлегший і найнадійніший спосіб полягає у використанні децентралізованої, анонімної відкритої мережі з назвою Tor.

Tor призначений для анонімного використання Інтернету. Це децентралізована мережа довільних «невідів» – комп’ютерів, які передають і виконують запити в Інтернеті від імені інших комп’ютерів. Тор дозволяє залишатися анонімним шляхом підключення до Інтернету через ряд вузлів. Якщо принаймні одна з вершин була розміщена в серії навмисно, то ніхто не зможе дізнатися, хто ви і що ви робите: ви можете дізнатися свою IP-адресу, не знаючи, що ви робите на Веб-сайті, або ви можете дізнатися, що ви робите на Веб-сайті, не знаючи вашої IP-адреси.

Більшість тих, які чули про мережу Tor, знають про браузер тієї ж назви, яку можна використовувати для перегляду веб анонімно. Але крім того, його програмне забезпечення можна використовувати анонімно для інших цілей, включаючи повідомлення електронної пошти та повідомлення електронної пошти.

Якщо Romeo і Juliet використовують мережу Tor для доступу до своїх облікових записів Eris і Ceres, і якщо вони обмінюються зашифрованими повідомленнями над протоколом OTR, то вони, нарешті, зможуть організувати особисту онлайн-релізацію незалежно від того, чи вони контролюються або ні.

Romeo і Juliet таємно обмін зашифрованими повідомленнями з анонімних рахунків

Тепер Римо і Джульєтт створили нові анонімні рахунки в мережі Tor, перевірте всі частини нашої системи для недоліків.

У зв'язку з тим, що відстеження атаки на інтернет-трафік Juliet може бачити, що її трафік частково через Tor, але не зможе зрозуміти, що Джульєтт використовує його для. Якщо хакери починають перевіряти, хто Джульєтт є повідомленням, хто вона скайп, хто вона записує і хто вона текстує, немає ознак її підключення до Римо. (Справді, використання мережі Tor може призвести до підозр.) Для підтримки анонімності, рекомендуємо підключення мережі з Вашого персонального комп’ютера, що не пов’язана з організацією провайдера. Для того, щоб зберегти себе безпечно, Джульєтт може мати доступ до Інтернету з кафе Starbucks або публічної бібліотеки.

З боку Римо відстеження інтернет-трафіку Римо буде можливість побачити, що його трафік частково проходить через Tor. Якщо ця людина дивиться на всі листи Римо, дзвінки, повідомлення та діяльність Skype, він не може знайти Juliet.

На боці сервера чату сам сервіс обміну повідомленнями може відслідковувати, що хтось з IP-адресою в мережі Tor створив користувач Ceres, хтось з IP-адресою в мережі Tor створив Erid, і обидва ці користувачі обміняються зашифрованими повідомленнями один з одним. Ви не можете знати, що Ceres є насправді Juliet, або це Eris насправді Romeo, тому що Tor приховує свої IP-адреси. Не можна знати, що Ceres і Eris говорять про те, що їх повідомлення зашифровані OTR. Ці облікові записи можуть бути як легко належать до інформатора, так і журналісту або захисника прав людини, а не двох закоханих, які обмінюються поезіями.

Навіть після вжиття цих заходів залишається невелика дроба метаданих, яка може витікати, якщо ви не несете байдужим. Ось що пам'ятати:

Тор ніколи не був надійним захистом від «глобального спостерігача», сила, яка може контролювати всі мережеві вузли в режимі реального часу по всьому світу. Ці сили можуть контролювати трафік користувачів Tor, що надходять в мережу, спостерігати рух трафіку по всьому світу, а потім дивитися, як це трафік залишає мережу, тим самим пояснюючи, що трафік належить до певного користувача.

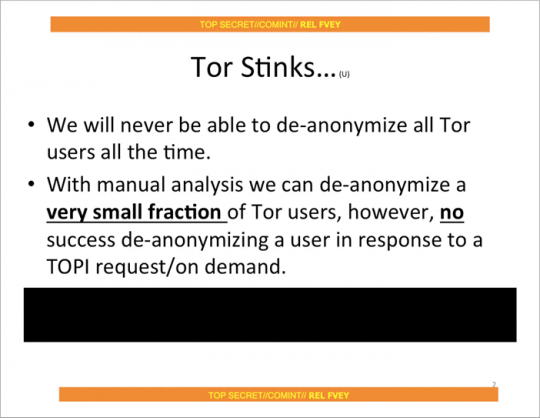

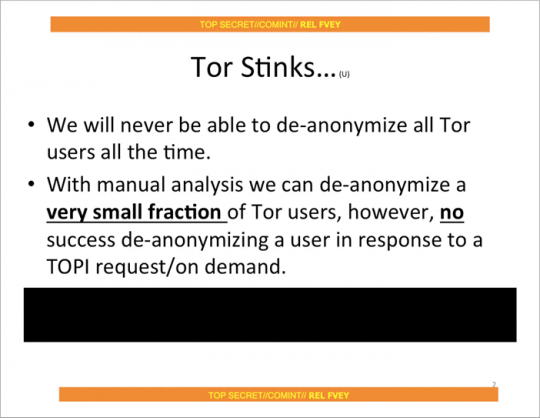

Але незважаючи на все це, документи Snowden, опубліковані The Guardian, вказують на те, що комбінована п'ять очей шпигунська сила (США, Великобританія, Канада, Австралія та Нова Зеландія) ще не вважається «глобальним спостерігачем»: принаймні вони не вважалися одним у липні 2012 року, коли був представлений матеріал вершини-секрети. Як виявилося, Західні розвідувальні органи можуть лише виставити випадковий, ненав'язливий користувач за свою користь і ніколи не може піддаватися конкретному користувачеві на вимогу.

Якщо ви вже перебуваєте під наглядом. Прем'єрний приклад - арешт Джеремі Хаммонда.

FBI підозрювала, що Хамммонд може бути членом групи хакерів LulzSec, яка продовжує здійснювати кіберзлочинності у 2011 році. Зокрема, FBI вважали, що він може працювати в онлайн чаті під псевдонімом sup_g. У своєму штаті відстежуються апартаменти Хамммонда, зберігаючи треки серверів, які він підключений до мережі Wi-Fi. Юридично сертифікований документ FBI стверджує, що "Яскрава частина трафіку, що походить від [Hammond's] Чикаго квартири в Інтернеті через мережу Tor." FBI провела дорожню атаку з низьким рівнем палива для підтвердження того, що Хаммонд був дійсно діючим під назвою sup_g. Коли Hammond залишив свою квартиру, Tor Traffic припинив і sup_g пішов з чату. Коли він повернувся додому, трафік відновив і sup_g з'явився. З того, як він був прем'єром, Тор не міг приховати свою ідентичність.

Тор не надприродний; це просто інструмент. Якщо вони хочуть залишитися анонімно.

Безпека робочих станційЩе одна печера може бути виконана. Якщо хакер зламати в комп'ютер Juliet, він може дізнатися, що вона була виконана. Сама річ з Римо. Ви можете зашифрувати всі трафіки і використовувати всі вершини у світі, щоб захистити ваші дані, але якщо хакер може бачити текст, який ви набираєте, а також екран комп'ютера, ви не можете приховати від нього.

Вкрай важко захистити ваш комп'ютер від атак, якщо ви мисливці хакерами з великими можливостями. Ви можете зменшити ризик вашого комп'ютера, який зламаний за допомогою окремого пристрою виключно для безпечного підключення, оскільки комп'ютер, який ви використовуєте для повсякденних завдань, буде набагато простіше зламати.

Крім того, для особистого листування можна скористатися інструментом, такими як Tails. Це портативна операційна система, яка може бути встановлена на флеш-накопичувачі і працює анонімно з неї, навіть якщо хакери перервуться в вашу нормальну операційну систему. Незважаючи на те, що Tails надає вам високий ступінь захисту при проведенні особистого листування, це досить складний інструмент. Нові користувачі повинні провести кілька днів, використовуючи всі проблеми, особливо якщо вони не знайомі з Linux.

Більшість користувачів задоволені своєю звичайною операційною системою, за допомогою якої можна обміняти приватні повідомлення в режимі реального часу і не хвилюватися про бути зламані – хоча в цьому випадку ймовірність витікання даних, які ви хотіли б зберегти секрет вище. Цей варіант набагато зручніше, і простіше розпочати роботу, якщо вам потрібен лише невеликий особистий простір, і ви не маєте критичних даних, які можуть бути на ризику.

Перший контакт.Якщо ви хочете розпочати онлайн листування, це не завжди зрозуміло, як це зробити. Якщо ви можете зустрітися з особою у людини, то встановити захищений канал зв'язку досить простий: коли ви зустрінете, вам просто потрібно знати один одному логінам, запам'ятовуючи дані сервера чату та відбитки пальців OTR (див. більше про це нижче).

Однак не завжди можна зустріти у людини: ви можете бути на великій відстані один від одного або однієї особи, можливо, хочете залишатися невідомимим до іншого. Навіть якщо ви хочете зустрітися з людиною, як ви ведете переговори, що якщо ви повинні приховати те, що ви на зв'язку один з одним?

Для того, щоб зробити перший контакт з Римо, Джульєт повинен створити анонімний обліковий запис, який дозволяє їй зв'язатися з публічним рахунком Римо. Вона може отрути Римо електронною поштою від її анонімного inbox. Більшість послуг електронної пошти вимагають номер телефону користувача при створенні облікового запису, а також доступу до всіх користувачів мережі Tor, що робить його важко створити анонімний обліковий запис. Юліет також може створити анонімний обліковий запис соціальних мереж і використовувати його для посилання на публічний профіль Римо.

Якщо це можливо, вона повинна зашифрувати перші повідомлення, які вона надсилає Римо. Процедура спрощена, якщо Romeo публікує ключ PGP. Усі журналісти-перевізники публікують ключі PGP на сторінці профілю працівника. Якщо ви збираєтеся зробити свій перший контакт з журналістом, що працює для організації, яка використовує платформу SecureDrop, ви можете використовувати його, щоб уникнути створення нових анонімних облікових записів або боротьби з клавішами PGP. Також використовується в додатку.

У першому контакті з Romeo, Juliet необхідно вказати на сервер чату, на якому вона створила обліковий запис, її логін, OTR відбитки пальців і час, коли вона буде чекати її в мережі. Крім того, вона може надати Римо необхідні вказівки для створення облікового запису, можливо, цитуючи цю статтю.

Якщо як Юліет і Римо ввійшли в свої анонімні облікові записи і почали обмінювати зашифровані повідомлення з відбитками OTR, то це майже зроблено. В залежності від того, як Джульєтт вперше зробив контакт з Римо, близьке дослідження електронної пошти Римо та облікових записів соціальних мереж може розкрити дані користувачів анонімного облікового запису Джульєта: один спосіб або інший, вона повинна дати йому цю інформацію. Так слідчі можуть дізнатися прихований профіль Римо.

Щоб запобігти таких ситуацій, Джульєтт і Римо може видалити свої облікові записи і переміщатися на нові, не залишаючи ніяких слідів. Дійсно, Juliette і Romeo повинні залишити свої старі облікові записи, коли вони дивляться fit і перемістити на нові облікові записи з новими ключами шифрування OTR. Ми можемо створити новий обліковий запис безкоштовно.

Від теорії до практикиТепер, коли ви знайомі з теорією зцілення вашої ідентичності, це час, щоб поставити її на практику.

Не хвилюватися, я впевнений, що ви досягнете успіху. Для Mac OS X, Windows, Linux і Android користувачів, вам потрібно буде дотримуватися інструкцій, запропонованих для Mac OS X, Windows, Linux і Android користувачів. (Неможливо спілкуватися анонімно через чат серверів на iPhone.) Перша практика з вашим другом.

Jabber і Off-The ЗаписКоли я поговорив про чат-сервери, я був насправді відноситься до серверів Jabber, також відомий як XMPP. Jabber є відкритим протоколом для миттєвого обміну повідомленнями; це не спеціальна служба, як Signal, WhatsApp або Facebook. Jabber є децентралізованим інтегрованим додатком, схожим на електронну пошту. Я можу надіслати електронну пошту з my @theintercept.com inbox до вашого gmail.com, оскільки сервери Intercept і Gmail працюють на одному стандартному протоколі.

Так кожен має можливість запустити сервер Jabber: він використовується багатьма організаціями, включаючи Інститут Calyx, Riseup, Chaos Computer Club та DuckDuckGo та іншими. Є сотні інших публічних серверів Jabber. Працівники багатьох організацій працюють на приватних серверах Jabber, в тому числі дочірньої компанії «Інтерцепт» під назвою First Look Media. Служба обміну повідомленнями HipChat працює від Jabber, і його суперника, Slack, використовує Jabber шлюзи.

Так як Jabber є децентралізованими, користувач з обліковим записом Jabber, як akiko@jabber.calyxinstitute.org може відповідати boris@dukgo.co. Але якщо обидві сторони – Romeo і Juliet у нашому прикладі – скористайтеся тим самим сервером для своїх облікових записів Jabber, їх метадані будуть краще захищені. Повідомлення будуть зберігатися на одному сервері і не будуть передаватися через Інтернет.

На відміну від електронної пошти, більшість серверів Jabber дозволяють користувачам створювати облікові записи через Tor і не вимагають ніяких особистих даних від вас. Зазвичай кажучи, багато серверів Jabber працюють анонімними службами, які дозволяють користувачам Tor спілкуватися один з одним, не залишаючи мережі. Ця тема є досить складним, тому для простоти я не буду використовувати анонімні послуги при описі інструкцій в майбутньому.

Off-the-Record (OTR) є протоколом шифрування, який може додати шифрування між кінцевими користувачами в будь-який сервіс обміну повідомленнями, включаючи Jabber. Для обміну зашифрованими повідомленнями необхідно використовувати програмне забезпечення, яке підтримує шифрування OTR. Існує кілька варіантів, але ця стаття описує використання Adium для користувачів Mac, Pidgin для користувачів Windows і Linux, і чатSecure для користувачів Android. ЧатСекур також доступний на iOS, але додаток не повністю сумісний з пристроями Tor на iOS.

Виберіть сервер JabberЯкщо ви збираєтеся приховати свою ідентичність, створивши обліковий запис на платформі Android, ви можете негайно перейти до відповідного розділу. ChatSecure для Android має вбудовану підтримку для створення тимчасового анонімного облікового запису, щоб приховати ідентичність.

Щоб завантажити і встановити браузер Tor. Відкрийте для себе і завантажте нашу статтю в цьому браузері, а не одну, яку ви використовували. Тепер ви використовуєте браузер Tor. Це дуже важлива точка, тому що я не хочу, щоб ваша IP-адреса була втрачена в файлах журналу кожного з серверів Jabber, які ви повинні використовувати. Як буде показано пізніше, це буде головною ідеєю дискримінації вашої ідентичності.

Ви маєте вибір сотень серверів Jabber. Ми можемо знайти списки деяких публічних серверів Jabber. Що потрібно вибрати?

Сервер не зможе визначити, хто ви дійсно є (ви будете підключитися до мережі Tor) або що ви пишете про ваші повідомлення (Ви будете використовувати протокол OTR для шифрування ваших повідомлень), тому ви не повинні турбуватися про це. Тим не менш, краще вибрати сервер, який, швидше за все, буде працювати над файлами журналу до вашого уряду, і вони не раді, що користувачі Tor створюють анонімні облікові записи.

Найчастіше люди створюють рахунки в Jabber безпосередньо через програми обміну повідомленнями. Налаштуйте таку програму, щоб надсилати повідомлення через Tor, одночасно у вашому обліковому записі, легко. Якщо ви працюєте на операційній системі Tails, то вам не доведеться турбуватися про те, що весь ваш трафік буде проходити через мережу Tor. У зв'язку з цим я рекомендую вибрати сервер Jabber, який дозволить вам створити новий обліковий запис з сайту програми, і ви можете зробити це в браузері Tor замість програми обміну повідомленнями.

Нижче наведено кілька серверів Jabber, де ви можете створити нові облікові записи за допомогою браузера Tor. Вони випадково вибрані з списку публічних серверів: EnglishDeutschPусский简体中文中國傳統EspañolالعربيةFrançaisελληνικάDanskАнглійскаябългарскиCatalàČeskýEestiSuomiGaeilgeहिन्दीHrvatskiMagyarIndonesiaIcelandicItalianoעברי日本の한국의LietuvosLatvijasмакедонскиMalayMaltiNederlandsNorskPolskiPortuguêsRomânescSlovenskýSlovenskiShqiptarCрпскиSvenskaไทยTürkçeYкраїнськийTiếng việtייִדישKiswahili Перелік досить довгий.

Читання розпочати роботу? Виберіть сервер Jabber. Створіть логін, який не має нічого спільного з реальною ідентичністю. Створіть пароль, який ви не використовуєте в будь-якому місці.

Створити обліковий запис в Jabber за допомогою браузера Tor. Тепер напишіть дані сервера, на які ви створили свій обліковий запис, ваш логін і пароль і приступайте до наступного розділу в залежності від платформи, яку ви використовуєте: Android, Mac OS X, Windows або Linux.

Виберіть операційну систему:

(Чи не існує керівництва для iOS, оскільки чатSecure для iOS має експериментальний Тор-підтримка, розробники не рекомендують спиратися на повну анонімність до експертів безпеки, які зробили ретельний огляд програми.)

Анонім зашифровано повідомлення передача в Mac OS XЯкщо ви вже не створили новий обліковий запис в Jabber, використовуючи браузер Tor, створити його відповідно до інструкцій у розділі Select Jabber Server вище. Переконайтеся, що ви знаєте, який сервер, який ви створили свій обліковий запис, разом з вашим логіном та паролем.

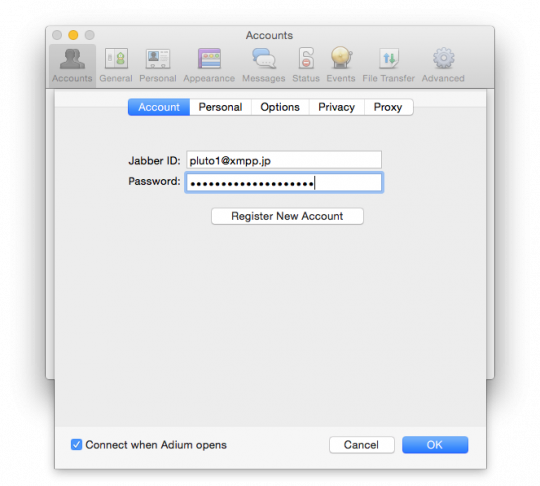

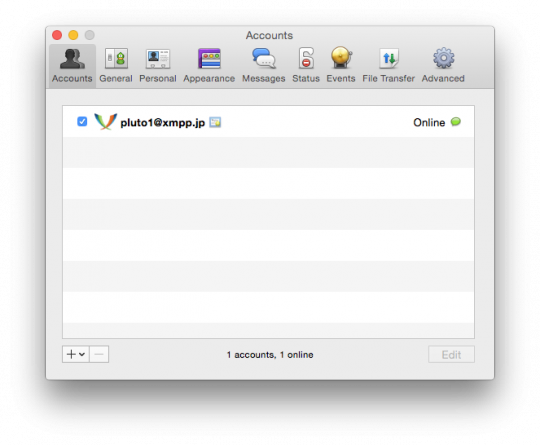

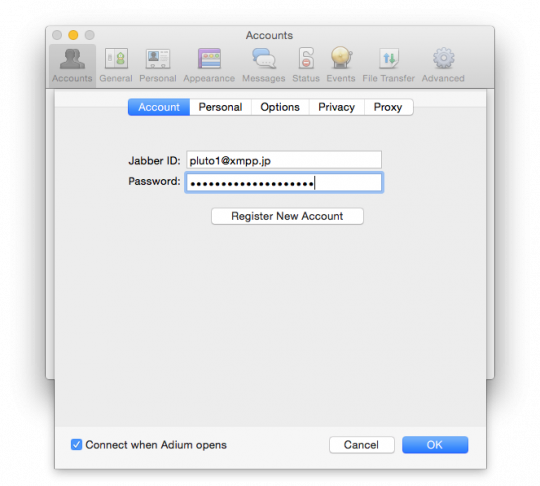

Для цього прикладу я створив обліковий запис в Jabber на сервері xmpp.jp і взяв пароль pluto1.

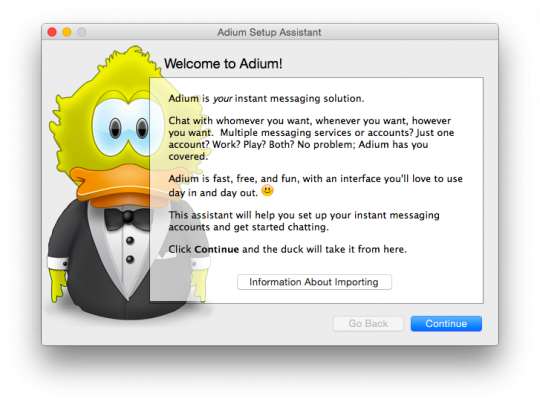

Встановіть Adium і встановіть анонімний обліковий запис через TorЗавантажте та встановіть Adium, клієнт Mac, який підтримує шифрування OTR.

Відкриваємо браузер Tor. Поки він відкритий, служба Tor працює на вашому комп'ютері в фоновому режимі. Якщо ви закриєте браузер Tor, служба Top також зупинить роботу. Це означає, що кожен раз, коли ви хочете використовувати свій прихований обліковий запис Jabber, ваш Щоб переглядач повинен працювати на фоні, інакше Adium просто не зможе підключитися. Відкрийте браузер Tor і не закрийте його до завершення всіх інструкцій.

Відкритий Adium. Після того, як ви відкриваєте його, майстер-клас Adium Assistant буде попросити. Закрийте його: Ми створюємо обліковий запис вручну, щоб отримати додаткові функції.

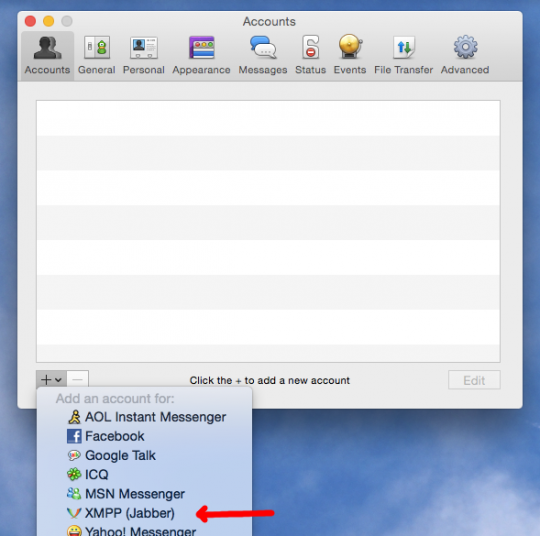

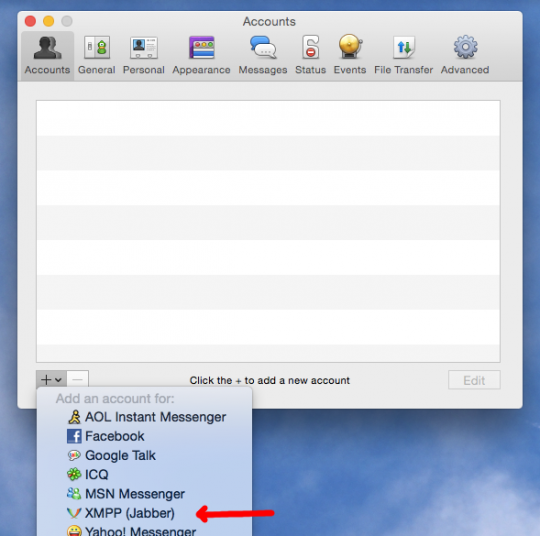

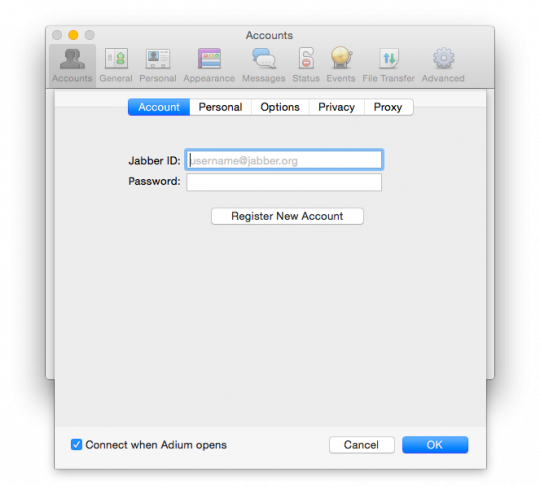

Виберіть вікно контактів, натисніть на панелі меню вгорі Adium і виберіть пункт Налаштування. Переконайтеся, що ви вибрали вкладку акаунтів у верхній частині вікна. Натисніть на кнопку «+» внизу зліва від вікна, щоб додати новий обліковий запис. Потім в випадаючому списку виберіть "XMPP (Jabber)".

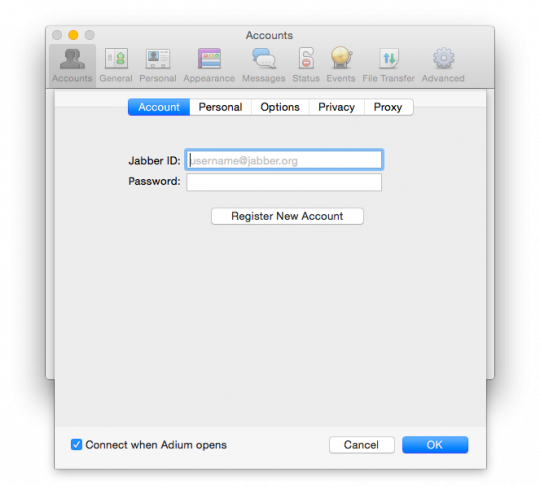

Після цього з'явиться нова діалогове вікно, де ви можете встановити налаштування для вашого облікового запису.

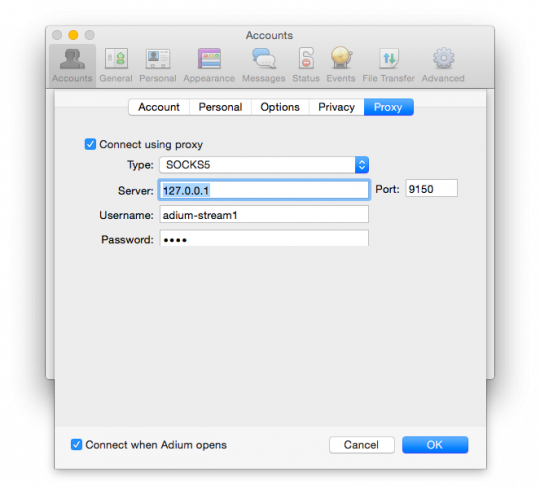

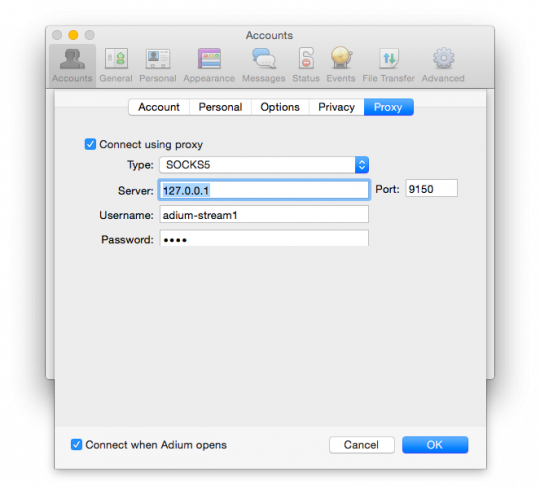

Перед тим як приступати до наступного кроку, ввімкніть до вкладки «Connect за допомогою проксі» і виберіть тип «SOCKS5» зі списку. Введіть "127.0.0.1" в поле Сервера і введіть "9150" в поле Порт. Створіть ім'я користувача та пароль для цього облікового запису та введіть їх у відповідні поля. Ці налаштування забезпечують підключення Adium до цього облікового запису через Tor. Не потрібно ввести ім'я користувача і пароль, але якщо ви використовуєте їх, Tor підбере різні канали зв'язку для цього облікового запису, які збільшать вашу анонімність.

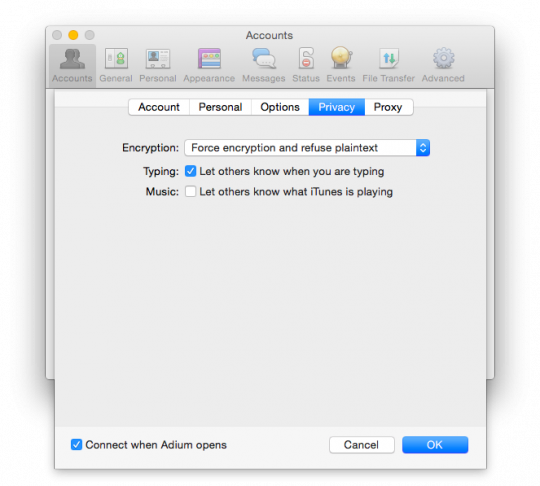

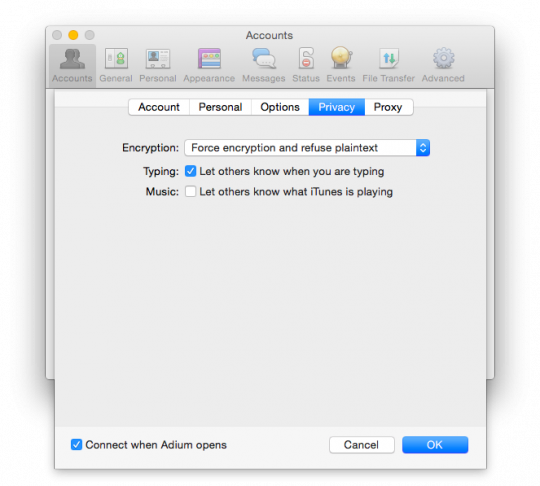

Перейти до вкладки "Security". У поле шифрування змініть значення від чатів Encrypt, як запитаний для шифрування та відмови від простого тексту.

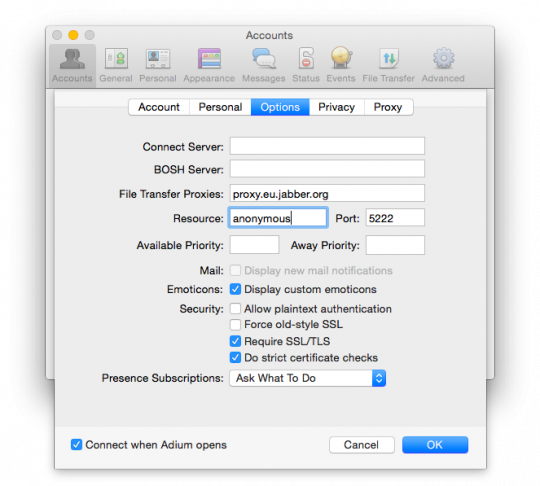

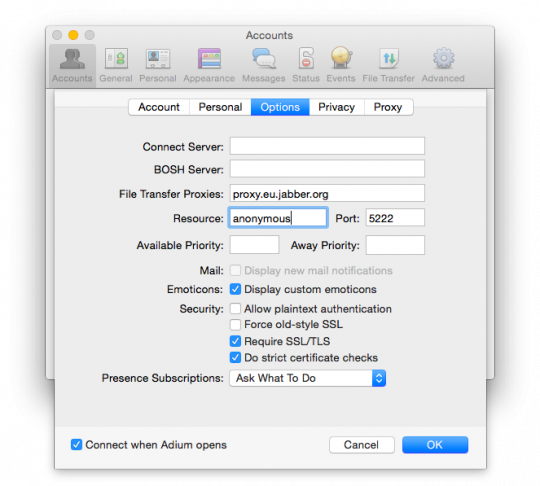

Перейти до вкладки «Налаштування» (Оптації). Зміна ресурсного поля (ім'я за замовчуванням для комп'ютера) до анонімного. Крім того, в розділі «Безпека» перевірте «Потрібні SSL/TLS».

Тепер перейдіть на вкладку «Облік». Введіть Jabber ID. EnglishDeutschPусский简体中文中國傳統EspañolالعربيةFrançaisελληνικάDanskАнглійскаябългарскиCatalàČeskýEestiSuomiGaeilgeहिन्दीHrvatskiMagyarIndonesiaIcelandicItalianoעברי日本の한국의LietuvosLatvijasмакедонскиMalayMaltiNederlandsNorskPolskiPortuguêsRomânescSlovenskýSlovenskiShqiptarCрпскиSvenskaไทยTürkçeYкраїнськийTiếng việtייִדישKiswahili Введіть пароль і натисніть кнопку "OK" для входу в обліковий запис.

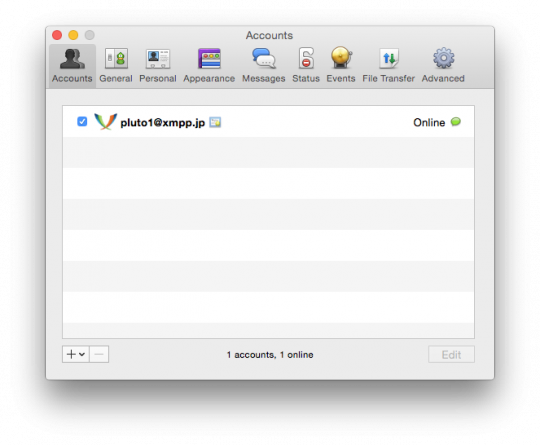

Adium тепер намагатиметься підключитися до анонімного облікового запису через Tor. Якщо все добре, ваш обліковий запис повинен відображатися на списку облікових записів з підписом «Online».

Зашифрування ключів та друкуОтже, ви анонімно ввійшли у свій прихований обліковий запис через Tor. Наступним кроком є створення ключа шифрування OTR. Будь-який, хто хоче використовувати протокол OTR, повинен генерувати свій ключ. Цей ключ є файл, що зберігається на пристрої, який ви використовуєте для обміну повідомленнями. Кожен ключ містить унікальну послідовність символів, які називають відбитком пальців цього ключа: не два ключі можуть мати однаковий відбитк.

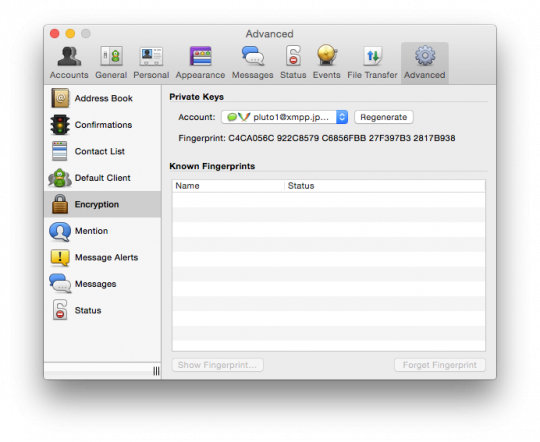

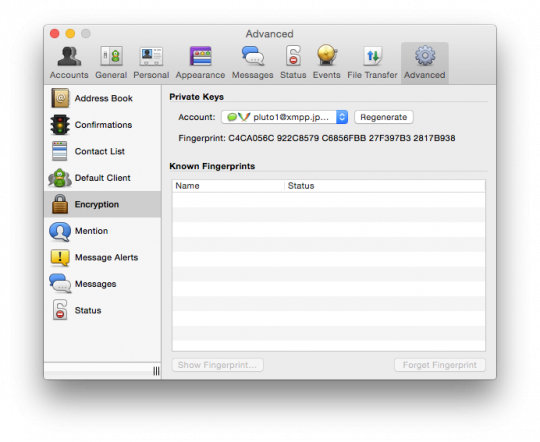

Ми спробуємо створити власний ключ з шифруванням OTR. У вікні «Контакти» натисніть на панелі меню Adium та виберіть «Поваги». Перейдіть на розширену вкладку і натисніть на бічну панель шифрування. Виберіть свій анонімний обліковий запис і натисніть кнопку Generate, щоб генерувати новий ключ. Після завершення процедури ви будете мати новий принт з шифруванням OTR.

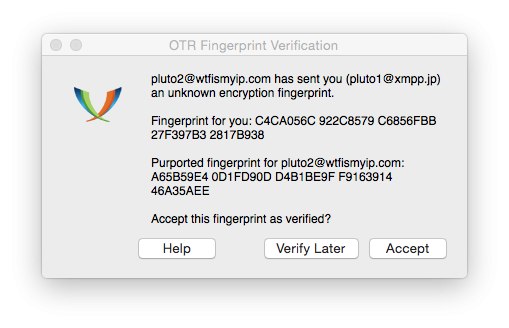

У нашому прикладі я створив новий ключ за допомогою шифрування OTR для мого pluto1@xmpp.jp облікового запису з обліковим записом C4CA056C 922C8579 C6856FBB 27F397B3 2817B938. Якщо ви хочете розпочати персональне листування з кимось, розкажіть, що людина Ваш логін і назва сервера, а також відбитк ключа OTR. Після того, як він створює анонімний обліковий запис в Jabber і генерує OTR-шифрований ключ, запитайте його також, щоб розповісти вам про свій логін, ім'я сервера і ключовий друк.

Після початку обміну зашифрованими повідомленнями ви зможете побачити відбитки пальців ключа вашого співрозмовника, і він зможе бачити вашу. Якщо друк, який відображається в Adium, то цей контакт можна відзначити як надійний. Якщо друк, який ви надіслали відповідає друку, який відображається в Adium, то ваш контакт також може бути відзначений як надійний.

Цей етап є дещо переконливим, але дуже важливим. Якщо ключові відбитки не відповідають, це означає, що посередництво атакує вас. У цьому випадку не відмічайте контакт як надійний, і спробуйте повторити процедуру трохи пізніше.

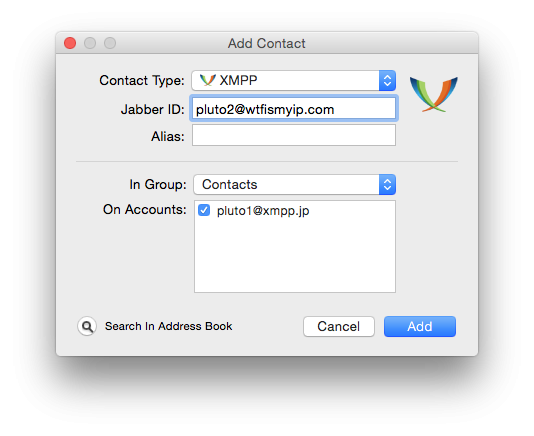

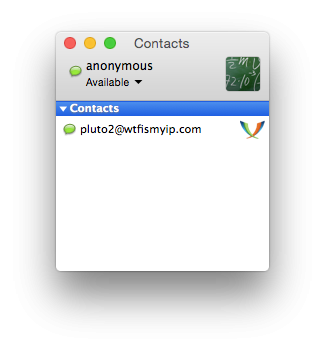

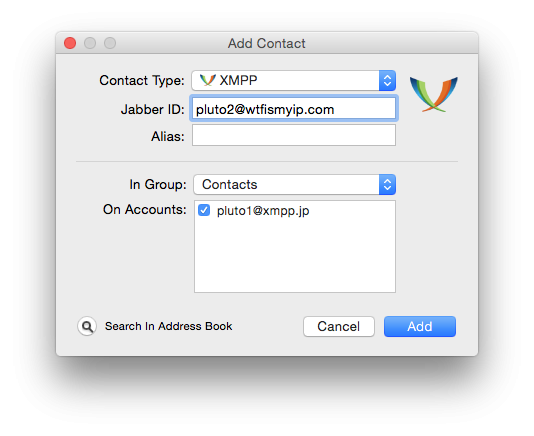

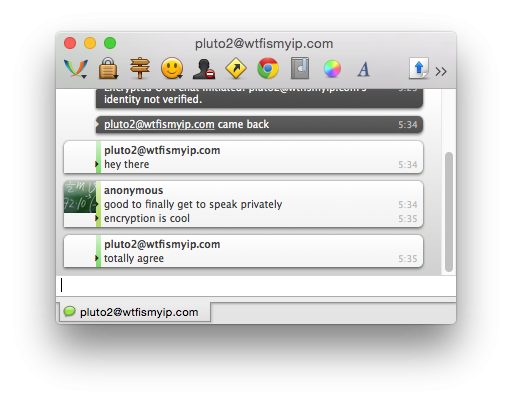

Додавання контактів та особистого листуванняЯ намагаюся обміняти приватні повідомлення з другом. Він поінформував мене, що його обліковий запис Jabber був pluto2@wtfismyip.com і його OTR відбитк був A65B59E4 0D1FD90D D4B1BE9F F9163914 46A35AEE.

Після створення облікового запису pluto1 я хочу додати користувача pluto2 до моїх контактів. По-перше, я оберіть вікно контактів, а потім натисніть на кнопку «Зв'язатися з нами» і виберіть «Додати контакт». У полі Контактного типу я оберіть XMPP, і в полі Jabber ID, я тип «pluto2@wtfismyip.com». Потім натисніть кнопку «Додати» для додавання користувача до списку контактів.

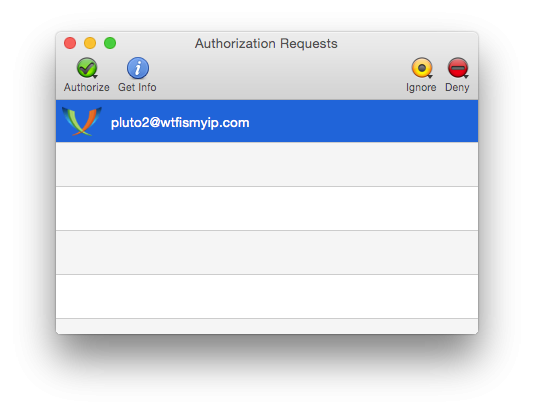

Після того, як ви додалите контакт в Jabber, ви не можете сказати, якщо це онлайн або ні. По-перше, необхідно отримати згоду користувача на перегляд його статусу. Тепер я повинен чекати до того, як pluto2 журнали в мій обліковий запис і підтверджує, що мій запит буде додано до мого списку контактів.

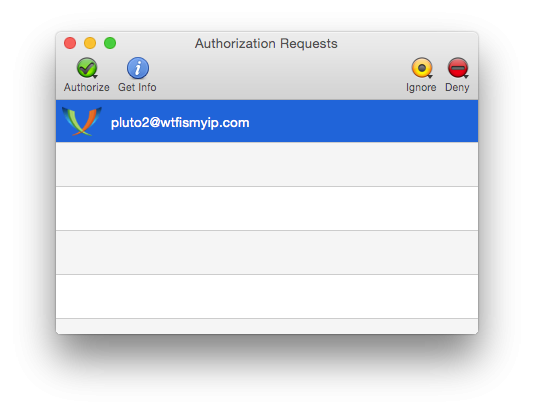

Так pluto2 дає мені бачити, коли це онлайн, і він надсилає запит, щоб побачити, коли я онлайн. Я підбираю контакт і натисни на кнопку «Авторизація».

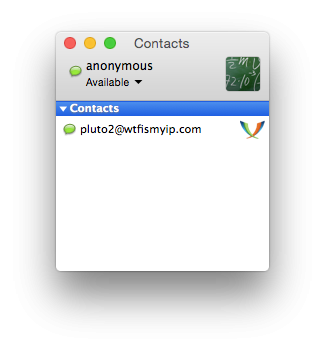

Тепер, вперше я додав pluto2 як мій контакт, і він покаже на мій список контактів, коли це онлайн. Потім все, що я повинен зробити, щоб почати спілкування з ним, натисніть двічі на ім'я.

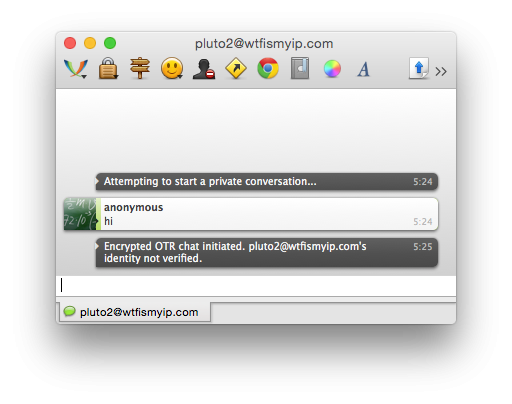

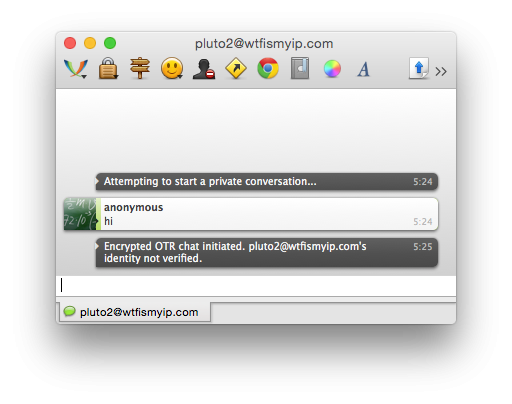

Я двічі клацнув на pluto2 контакт і писав "hello."

Перед відправкою повідомлення, Adium почав сеанс шифрування OTR. Будь ласка, зверніть увагу, що підписка "pluto2@wtfismyip.com ідентичність не перевірена" (pluto2@wtfismyip.com ідентичність не перевірена). Це означає, що під час обміну зашифрованими повідомленнями я не можу бути абсолютно впевненим, що не буде атакувати посередництвом.

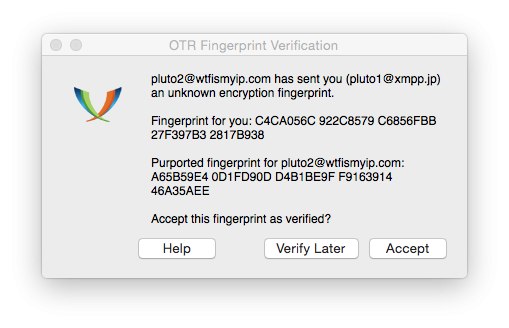

Крім того, коробка Верифікація відбитків пальців OTR попросить. Чи є друк, наданий мені користувачем pluto2, який написано в цьому вікні?

Я порівняю кожного з символів друку, які pluto2 передали мені раніше до символів друку, які довідники Adium. Ви можете бачити, що вони насправді однакові. Я можу безпечно натиснути кнопку Accept. Якщо у мене немає pluto2 OTR відбитків пальців, я б запитав його з pluto2 на зовнішній канал (не в цьому чаті, як я не знаю, наскільки надійний це), а потім підтвердіть, що вони відповідають. Якщо у вас немає часу, я хотів би натиснути кнопку "Перевірити пізніше".

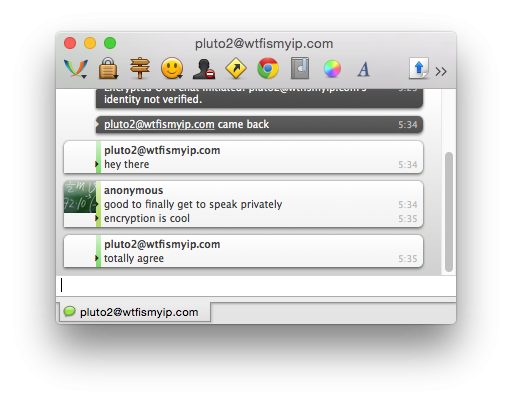

Вам потрібно лише пройти через фазу підтвердження, перш ніж почати обмін зашифрованих повідомлень з новим контактом. Якщо я ввійшов до мого облікового запису і запустив розмову з pluto2, я можу почати негайно, враховуючи цю розмову безпечно.

Це все, насправді. Підсумок: ми створили анонімний обліковий запис Jabber через мережу Tor. Ми встановлюємо програму обміну повідомленнями Adium і може увійти в цей обліковий запис через Tor. Ми створили новий ключ шифрування OTR для цього облікового запису. Ми додали один контакт до нашого облікового запису та перевірили його відбитки пальців OTR. Тепер ми можемо обмінювати повідомлення з цим контактом на досить високому рівні захисту інформації. Видання

Продовжити. . й

P.S. І пам'ятайте, що просто змінивши наше споживання, ми змінюємо світ разом! Приєднуйтесь до нас на Facebook, VKontakte, Odnoklassniki

Джерело: habrahabr.ru/company/it-grad/blog/271165/

Коли ви забираєте свій телефон і зробіть дзвінок, надсилайте SMS, електронну пошту, повідомлення на Facebook або Google Hangouts, інші люди можуть відстежувати те, що ви йдете, що ви йдете, і де ви. Ця персональна інформація може бути передана не тільки сервісним провайдером, який виступає посередництвом у вашій розмові, але і телекомунікаційними компаніями, які надають послуги з доступу до Інтернету, послуги розвідки та правоохоронних органів, а також кілька підлітків, які можуть відстежувати ваші дії Wi-Fi за допомогою програми Wireshark.

Однак, якщо Ви вживаєте необхідні заходи для захисту вашої інформації, ви можете передавати секретні та анонімні повідомлення в Інтернеті. У статті я детально поясню, як це зробити. Ми розглянемо методи, які використовуються в двох і півріччі тому, коли він блендер і колишній співробітник NSA Edward Snowden, щоб зв'язатися з нами. Іншими словами, я покажу вам, як створити анонімний обліковий запис для онлайн листування та обміну повідомленнями, використовуючи протокол шифрування, який називається Off-Record Messaging або OTR.

Якщо ви не хочете прочитати всю статтю, ви можете негайно перейти до розділу, яка описує, як створити обліковий запис на платформі Mac OS X, Windows, Linux та Android. Коли у вас є достатня кількість часу, зайдіть до початку і прочитайте важливі ноти, які приходять до цих розділів.

По-перше, переконайтеся, що ви використовуєте кінцеве шифрування. У цьому випадку повідомлення будуть зашифровані на одному кінці – скажуть, на смартфоні – і розшифровані на іншому – наприклад, на ноутбуці. Не один, включаючи ваш ISP, може розшифрувати повідомлення. Порівняйте цей тип шифрування на інший тип шифрування, коли ви встановлюєте комунікацію через ISP, наприклад, HTTPS підключення. HTTPS захистить Ваше повідомлення від потенційних спій на мережі Wi-Fi, таких як підлітки з встановленою компанією Wireshark або від вашого провайдера зв'язку, але не зможе захистити повідомлення від компанії на іншому кінці підключення – наприклад, Google або Facebook – а також від правоохоронних та розвідувальних агентств, які вимагають інформації від цих компаній.

Ще однією важливою відміткою є необхідність захистити не тільки зміст вашого листування, але і його метаданих. Деякі метадані, такі як хто йде, кому може грати дуже важливу роль. Якщо хтось збирається звернутися до журналіста, зашифрувавши лист не буде достатньо приховати факт листування з журналістом. Таким чином, якщо ви незадоволені любителями, які намагаються з'єднати один з одним і зберегти його секрет від своїх сімей, вам доведеться приховати не тільки вміст ваших коханих повідомлень, але і той факт, що ви в основному спілкуєтеся. Давайте подивимося, як це можна зробити.

Уявіть Juliet намагатися отримати дотик з Romeo. Вони знають, що якщо вони використовують свій телефон, електронну пошту, Skype або інші традиційні засоби, вони не зможуть приховати те, що вони контактували з їх потужними сім'ями. Прихильник не сховати те, що вони спілкувалися, але що вони Римо і Джульєтта.

Юліет і Римо вирішили почати нові рахунки для спілкування. Джульєт взяв псевдонім «Церс», а Римо прийняв назву «Еріс». Тепер, коли Ceres і Eris можуть обмінюватися зашифрованими повідомленнями, це буде набагато складніше дізнатися, що Juliet і Romeo ховаються за цими назвами. Якщо обліковий запис Джульєта перевіряється на підключення до Римо - і її гарячо-темперований корусин, щоб покласти його злегка, трохи зарозумілості - тоді не буде знайдено ніяких доказів.

Звичайно, це не достатньо, щоб просто прийняти нове ім'я. На цьому етапі все ще можливо, і іноді досить просто, щоб дізнатися, що Джульєтта приховується під Сересами, а Римо приховується під Ерісом.

Джульєтта в свій обліковий запис під назвою «Кери» з тієї ж IP-адреси вона використовує для інших цілей на своєму комп'ютері (наприклад, при контакті з братом Лорензо електронною поштою). Якщо його діяльність в Інтернеті відстежується (і це, ймовірно, правда, адже всі наші дії в Інтернеті відстежуються), легко буде порівнювати ряд фактів. Якщо послуга вимушена передавати IP-адресу, з якої користувач Ceres йде в мережу, то він може бути легко підібраний з IP-адресою Juliet. Те ж проблема виникає з Римо.

Незалежні послуги, такі як телекомунікаційні компанії та домени електронної пошти, мають доступ до приватної інформації про своїх користувачів, а відповідно до «тристоронньої доктрини», ці користувачі «не можуть очікувати приховати» таку інформацію. Цей принцип стосується не тільки секретних шанувальників: журналісти, які можуть отримувати низку привілеїв за Першим поданням Конституції України, повинні уважно стежити за тим, хто несе відповідальність за свої послуги зв'язку. У 2013 році відділом юстиції США отримав дані про низку телефонних дзвінків, здійснених Асоційованими прес-репортажами під час розслідування. Багато випусків новин не мають власної поштової служби: EnglishDeutschPусский简体中文中國傳統EspañolالعربيةFrançaisελληνικάDanskАнглійскаябългарскиCatalàČeskýEestiSuomiGaeilgeहिन्दीHrvatskiMagyarIndonesiaIcelandicItalianoעברי日本の한국의LietuvosLatvijasмакедонскиMalayMaltiNederlandsNorskPolskiPortuguêsRomânescSlovenskýSlovenskiShqiptarCрпскиSvenskaไทยTürkçeYкраїнськийTiếng việtייִדישKiswahili (Перевірка має свою електронну послугу.)

АнонімністьДля того, щоб приховати свою особисту кореспонденцію, Джульєт повинен малювати чітку лінію між обліковим записом Ceres та її реальною ідентичністю. Найлегший і найнадійніший спосіб полягає у використанні децентралізованої, анонімної відкритої мережі з назвою Tor.

Tor призначений для анонімного використання Інтернету. Це децентралізована мережа довільних «невідів» – комп’ютерів, які передають і виконують запити в Інтернеті від імені інших комп’ютерів. Тор дозволяє залишатися анонімним шляхом підключення до Інтернету через ряд вузлів. Якщо принаймні одна з вершин була розміщена в серії навмисно, то ніхто не зможе дізнатися, хто ви і що ви робите: ви можете дізнатися свою IP-адресу, не знаючи, що ви робите на Веб-сайті, або ви можете дізнатися, що ви робите на Веб-сайті, не знаючи вашої IP-адреси.

Більшість тих, які чули про мережу Tor, знають про браузер тієї ж назви, яку можна використовувати для перегляду веб анонімно. Але крім того, його програмне забезпечення можна використовувати анонімно для інших цілей, включаючи повідомлення електронної пошти та повідомлення електронної пошти.

Якщо Romeo і Juliet використовують мережу Tor для доступу до своїх облікових записів Eris і Ceres, і якщо вони обмінюються зашифрованими повідомленнями над протоколом OTR, то вони, нарешті, зможуть організувати особисту онлайн-релізацію незалежно від того, чи вони контролюються або ні.

Romeo і Juliet таємно обмін зашифрованими повідомленнями з анонімних рахунків

Тепер Римо і Джульєтт створили нові анонімні рахунки в мережі Tor, перевірте всі частини нашої системи для недоліків.

У зв'язку з тим, що відстеження атаки на інтернет-трафік Juliet може бачити, що її трафік частково через Tor, але не зможе зрозуміти, що Джульєтт використовує його для. Якщо хакери починають перевіряти, хто Джульєтт є повідомленням, хто вона скайп, хто вона записує і хто вона текстує, немає ознак її підключення до Римо. (Справді, використання мережі Tor може призвести до підозр.) Для підтримки анонімності, рекомендуємо підключення мережі з Вашого персонального комп’ютера, що не пов’язана з організацією провайдера. Для того, щоб зберегти себе безпечно, Джульєтт може мати доступ до Інтернету з кафе Starbucks або публічної бібліотеки.

З боку Римо відстеження інтернет-трафіку Римо буде можливість побачити, що його трафік частково проходить через Tor. Якщо ця людина дивиться на всі листи Римо, дзвінки, повідомлення та діяльність Skype, він не може знайти Juliet.

На боці сервера чату сам сервіс обміну повідомленнями може відслідковувати, що хтось з IP-адресою в мережі Tor створив користувач Ceres, хтось з IP-адресою в мережі Tor створив Erid, і обидва ці користувачі обміняються зашифрованими повідомленнями один з одним. Ви не можете знати, що Ceres є насправді Juliet, або це Eris насправді Romeo, тому що Tor приховує свої IP-адреси. Не можна знати, що Ceres і Eris говорять про те, що їх повідомлення зашифровані OTR. Ці облікові записи можуть бути як легко належать до інформатора, так і журналісту або захисника прав людини, а не двох закоханих, які обмінюються поезіями.

Навіть після вжиття цих заходів залишається невелика дроба метаданих, яка може витікати, якщо ви не несете байдужим. Ось що пам'ятати:

- Обов'язково використовуйте Якщо ви створюєте обліковий запис обміну повідомленнями, не просто коли ви замовляєте.

- Не ввійдіть в свій обліковий запис, якщо ви перебуваєте в мережі Tor.

- Якщо Ваш логін не розкриває вашу реальну ідентичність: наприклад, не використовуйте логін, який ви використовуєте. замість цього візьміть випадкове ім'я, яке не має нічого спільного з вами. Багато людей вважають, що анонімний обліковий запис повинен стати вашим другим. Ці люди приходять з прохолодним логіном, а потім прикріплюються до нього. Тим не менш, краще обробити Ваше ім'я як одноразове або тимчасове: ваша робота полягає в тому, щоб приховати приховану ідентичність, не піддаватися її публіці. Набір випадкових символів, таких як "bk7c7erd19" є кращою назвою, ніж "gameofthronesfan. й

- Не використовуйте пароль, який ви вже використовуєте в іншому місці. Введіть номер мобільного, який Ви вказали при укладаннi договору з банком - для ідентифікації.

- Зберігати про те, що ви контактуєте і через які анонімні рахунки. Якщо одна з ваших контактів не захищена, вона може збільшити шанси, що інші контакти також будуть незахищені. Створіть окремий обліковий запис для кожного окремого проекту або зв'яжіться з тим, щоб зменшити ризик впливу всієї мережі анонімних контактів.

- Не надавати персональні дані в службі обміну повідомленнями.

- Дивитися ваші звички. Якщо ви ввійдете в свій обліковий запис вранці, коли ви починаєте користуватися комп'ютером і ввійдете ввечері після роботи, служба зберігатиме інформацію про яку часову зону ви перебуваєте в і який час ви працюєте. Для вас це може бути не так важливо, але якщо це ще важливо, краще погодитися з співрозмовником про час, коли ви будете онлайн.

- Переглядайте, як ви використовуєте IP-адресу в Tor. Якщо ви використовуєте Tor для як анонімного облікового запису, так і для звичайного облікового запису, який має щось зробити з вами, то записи журналів можуть вказувати посилання між вашим анонімним обліковим записом та Вашою реальністю. Використовуйте унікальний логін і пароль для протоколу SOCKS, ви можете налаштувати Щоб кожен з ваших облікових записів буде працювати в різних каналах зв'язку. Це буде розглянуто докладніше пізніше.

Тор ніколи не був надійним захистом від «глобального спостерігача», сила, яка може контролювати всі мережеві вузли в режимі реального часу по всьому світу. Ці сили можуть контролювати трафік користувачів Tor, що надходять в мережу, спостерігати рух трафіку по всьому світу, а потім дивитися, як це трафік залишає мережу, тим самим пояснюючи, що трафік належить до певного користувача.

Але незважаючи на все це, документи Snowden, опубліковані The Guardian, вказують на те, що комбінована п'ять очей шпигунська сила (США, Великобританія, Канада, Австралія та Нова Зеландія) ще не вважається «глобальним спостерігачем»: принаймні вони не вважалися одним у липні 2012 року, коли був представлений матеріал вершини-секрети. Як виявилося, Західні розвідувальні органи можуть лише виставити випадковий, ненав'язливий користувач за свою користь і ніколи не може піддаватися конкретному користувачеві на вимогу.

Якщо ви вже перебуваєте під наглядом. Прем'єрний приклад - арешт Джеремі Хаммонда.

FBI підозрювала, що Хамммонд може бути членом групи хакерів LulzSec, яка продовжує здійснювати кіберзлочинності у 2011 році. Зокрема, FBI вважали, що він може працювати в онлайн чаті під псевдонімом sup_g. У своєму штаті відстежуються апартаменти Хамммонда, зберігаючи треки серверів, які він підключений до мережі Wi-Fi. Юридично сертифікований документ FBI стверджує, що "Яскрава частина трафіку, що походить від [Hammond's] Чикаго квартири в Інтернеті через мережу Tor." FBI провела дорожню атаку з низьким рівнем палива для підтвердження того, що Хаммонд був дійсно діючим під назвою sup_g. Коли Hammond залишив свою квартиру, Tor Traffic припинив і sup_g пішов з чату. Коли він повернувся додому, трафік відновив і sup_g з'явився. З того, як він був прем'єром, Тор не міг приховати свою ідентичність.

Тор не надприродний; це просто інструмент. Якщо вони хочуть залишитися анонімно.

Безпека робочих станційЩе одна печера може бути виконана. Якщо хакер зламати в комп'ютер Juliet, він може дізнатися, що вона була виконана. Сама річ з Римо. Ви можете зашифрувати всі трафіки і використовувати всі вершини у світі, щоб захистити ваші дані, але якщо хакер може бачити текст, який ви набираєте, а також екран комп'ютера, ви не можете приховати від нього.

Вкрай важко захистити ваш комп'ютер від атак, якщо ви мисливці хакерами з великими можливостями. Ви можете зменшити ризик вашого комп'ютера, який зламаний за допомогою окремого пристрою виключно для безпечного підключення, оскільки комп'ютер, який ви використовуєте для повсякденних завдань, буде набагато простіше зламати.

Крім того, для особистого листування можна скористатися інструментом, такими як Tails. Це портативна операційна система, яка може бути встановлена на флеш-накопичувачі і працює анонімно з неї, навіть якщо хакери перервуться в вашу нормальну операційну систему. Незважаючи на те, що Tails надає вам високий ступінь захисту при проведенні особистого листування, це досить складний інструмент. Нові користувачі повинні провести кілька днів, використовуючи всі проблеми, особливо якщо вони не знайомі з Linux.

Більшість користувачів задоволені своєю звичайною операційною системою, за допомогою якої можна обміняти приватні повідомлення в режимі реального часу і не хвилюватися про бути зламані – хоча в цьому випадку ймовірність витікання даних, які ви хотіли б зберегти секрет вище. Цей варіант набагато зручніше, і простіше розпочати роботу, якщо вам потрібен лише невеликий особистий простір, і ви не маєте критичних даних, які можуть бути на ризику.

Перший контакт.Якщо ви хочете розпочати онлайн листування, це не завжди зрозуміло, як це зробити. Якщо ви можете зустрітися з особою у людини, то встановити захищений канал зв'язку досить простий: коли ви зустрінете, вам просто потрібно знати один одному логінам, запам'ятовуючи дані сервера чату та відбитки пальців OTR (див. більше про це нижче).

Однак не завжди можна зустріти у людини: ви можете бути на великій відстані один від одного або однієї особи, можливо, хочете залишатися невідомимим до іншого. Навіть якщо ви хочете зустрітися з людиною, як ви ведете переговори, що якщо ви повинні приховати те, що ви на зв'язку один з одним?

Для того, щоб зробити перший контакт з Римо, Джульєт повинен створити анонімний обліковий запис, який дозволяє їй зв'язатися з публічним рахунком Римо. Вона може отрути Римо електронною поштою від її анонімного inbox. Більшість послуг електронної пошти вимагають номер телефону користувача при створенні облікового запису, а також доступу до всіх користувачів мережі Tor, що робить його важко створити анонімний обліковий запис. Юліет також може створити анонімний обліковий запис соціальних мереж і використовувати його для посилання на публічний профіль Римо.

Якщо це можливо, вона повинна зашифрувати перші повідомлення, які вона надсилає Римо. Процедура спрощена, якщо Romeo публікує ключ PGP. Усі журналісти-перевізники публікують ключі PGP на сторінці профілю працівника. Якщо ви збираєтеся зробити свій перший контакт з журналістом, що працює для організації, яка використовує платформу SecureDrop, ви можете використовувати його, щоб уникнути створення нових анонімних облікових записів або боротьби з клавішами PGP. Також використовується в додатку.

У першому контакті з Romeo, Juliet необхідно вказати на сервер чату, на якому вона створила обліковий запис, її логін, OTR відбитки пальців і час, коли вона буде чекати її в мережі. Крім того, вона може надати Римо необхідні вказівки для створення облікового запису, можливо, цитуючи цю статтю.

Якщо як Юліет і Римо ввійшли в свої анонімні облікові записи і почали обмінювати зашифровані повідомлення з відбитками OTR, то це майже зроблено. В залежності від того, як Джульєтт вперше зробив контакт з Римо, близьке дослідження електронної пошти Римо та облікових записів соціальних мереж може розкрити дані користувачів анонімного облікового запису Джульєта: один спосіб або інший, вона повинна дати йому цю інформацію. Так слідчі можуть дізнатися прихований профіль Римо.

Щоб запобігти таких ситуацій, Джульєтт і Римо може видалити свої облікові записи і переміщатися на нові, не залишаючи ніяких слідів. Дійсно, Juliette і Romeo повинні залишити свої старі облікові записи, коли вони дивляться fit і перемістити на нові облікові записи з новими ключами шифрування OTR. Ми можемо створити новий обліковий запис безкоштовно.

Від теорії до практикиТепер, коли ви знайомі з теорією зцілення вашої ідентичності, це час, щоб поставити її на практику.

Не хвилюватися, я впевнений, що ви досягнете успіху. Для Mac OS X, Windows, Linux і Android користувачів, вам потрібно буде дотримуватися інструкцій, запропонованих для Mac OS X, Windows, Linux і Android користувачів. (Неможливо спілкуватися анонімно через чат серверів на iPhone.) Перша практика з вашим другом.

Jabber і Off-The ЗаписКоли я поговорив про чат-сервери, я був насправді відноситься до серверів Jabber, також відомий як XMPP. Jabber є відкритим протоколом для миттєвого обміну повідомленнями; це не спеціальна служба, як Signal, WhatsApp або Facebook. Jabber є децентралізованим інтегрованим додатком, схожим на електронну пошту. Я можу надіслати електронну пошту з my @theintercept.com inbox до вашого gmail.com, оскільки сервери Intercept і Gmail працюють на одному стандартному протоколі.

Так кожен має можливість запустити сервер Jabber: він використовується багатьма організаціями, включаючи Інститут Calyx, Riseup, Chaos Computer Club та DuckDuckGo та іншими. Є сотні інших публічних серверів Jabber. Працівники багатьох організацій працюють на приватних серверах Jabber, в тому числі дочірньої компанії «Інтерцепт» під назвою First Look Media. Служба обміну повідомленнями HipChat працює від Jabber, і його суперника, Slack, використовує Jabber шлюзи.

Так як Jabber є децентралізованими, користувач з обліковим записом Jabber, як akiko@jabber.calyxinstitute.org може відповідати boris@dukgo.co. Але якщо обидві сторони – Romeo і Juliet у нашому прикладі – скористайтеся тим самим сервером для своїх облікових записів Jabber, їх метадані будуть краще захищені. Повідомлення будуть зберігатися на одному сервері і не будуть передаватися через Інтернет.

На відміну від електронної пошти, більшість серверів Jabber дозволяють користувачам створювати облікові записи через Tor і не вимагають ніяких особистих даних від вас. Зазвичай кажучи, багато серверів Jabber працюють анонімними службами, які дозволяють користувачам Tor спілкуватися один з одним, не залишаючи мережі. Ця тема є досить складним, тому для простоти я не буду використовувати анонімні послуги при описі інструкцій в майбутньому.

Off-the-Record (OTR) є протоколом шифрування, який може додати шифрування між кінцевими користувачами в будь-який сервіс обміну повідомленнями, включаючи Jabber. Для обміну зашифрованими повідомленнями необхідно використовувати програмне забезпечення, яке підтримує шифрування OTR. Існує кілька варіантів, але ця стаття описує використання Adium для користувачів Mac, Pidgin для користувачів Windows і Linux, і чатSecure для користувачів Android. ЧатСекур також доступний на iOS, але додаток не повністю сумісний з пристроями Tor на iOS.

Виберіть сервер JabberЯкщо ви збираєтеся приховати свою ідентичність, створивши обліковий запис на платформі Android, ви можете негайно перейти до відповідного розділу. ChatSecure для Android має вбудовану підтримку для створення тимчасового анонімного облікового запису, щоб приховати ідентичність.

Щоб завантажити і встановити браузер Tor. Відкрийте для себе і завантажте нашу статтю в цьому браузері, а не одну, яку ви використовували. Тепер ви використовуєте браузер Tor. Це дуже важлива точка, тому що я не хочу, щоб ваша IP-адреса була втрачена в файлах журналу кожного з серверів Jabber, які ви повинні використовувати. Як буде показано пізніше, це буде головною ідеєю дискримінації вашої ідентичності.

Ви маєте вибір сотень серверів Jabber. Ми можемо знайти списки деяких публічних серверів Jabber. Що потрібно вибрати?

Сервер не зможе визначити, хто ви дійсно є (ви будете підключитися до мережі Tor) або що ви пишете про ваші повідомлення (Ви будете використовувати протокол OTR для шифрування ваших повідомлень), тому ви не повинні турбуватися про це. Тим не менш, краще вибрати сервер, який, швидше за все, буде працювати над файлами журналу до вашого уряду, і вони не раді, що користувачі Tor створюють анонімні облікові записи.

Найчастіше люди створюють рахунки в Jabber безпосередньо через програми обміну повідомленнями. Налаштуйте таку програму, щоб надсилати повідомлення через Tor, одночасно у вашому обліковому записі, легко. Якщо ви працюєте на операційній системі Tails, то вам не доведеться турбуватися про те, що весь ваш трафік буде проходити через мережу Tor. У зв'язку з цим я рекомендую вибрати сервер Jabber, який дозволить вам створити новий обліковий запис з сайту програми, і ви можете зробити це в браузері Tor замість програми обміну повідомленнями.

Нижче наведено кілька серверів Jabber, де ви можете створити нові облікові записи за допомогою браузера Tor. Вони випадково вибрані з списку публічних серверів: EnglishDeutschPусский简体中文中國傳統EspañolالعربيةFrançaisελληνικάDanskАнглійскаябългарскиCatalàČeskýEestiSuomiGaeilgeहिन्दीHrvatskiMagyarIndonesiaIcelandicItalianoעברי日本の한국의LietuvosLatvijasмакедонскиMalayMaltiNederlandsNorskPolskiPortuguêsRomânescSlovenskýSlovenskiShqiptarCрпскиSvenskaไทยTürkçeYкраїнськийTiếng việtייִדישKiswahili Перелік досить довгий.

Читання розпочати роботу? Виберіть сервер Jabber. Створіть логін, який не має нічого спільного з реальною ідентичністю. Створіть пароль, який ви не використовуєте в будь-якому місці.

Створити обліковий запис в Jabber за допомогою браузера Tor. Тепер напишіть дані сервера, на які ви створили свій обліковий запис, ваш логін і пароль і приступайте до наступного розділу в залежності від платформи, яку ви використовуєте: Android, Mac OS X, Windows або Linux.

Виберіть операційну систему:

- Анонімний обмін зашифрованих повідомлень на платформі Android;

- Анонімний обмін зашифрованих повідомлень на платформах Windows і Linux;

- Анонім зашифровано повідомлення на Mac OS X.

(Чи не існує керівництва для iOS, оскільки чатSecure для iOS має експериментальний Тор-підтримка, розробники не рекомендують спиратися на повну анонімність до експертів безпеки, які зробили ретельний огляд програми.)

Анонім зашифровано повідомлення передача в Mac OS XЯкщо ви вже не створили новий обліковий запис в Jabber, використовуючи браузер Tor, створити його відповідно до інструкцій у розділі Select Jabber Server вище. Переконайтеся, що ви знаєте, який сервер, який ви створили свій обліковий запис, разом з вашим логіном та паролем.

Для цього прикладу я створив обліковий запис в Jabber на сервері xmpp.jp і взяв пароль pluto1.

Встановіть Adium і встановіть анонімний обліковий запис через TorЗавантажте та встановіть Adium, клієнт Mac, який підтримує шифрування OTR.

Відкриваємо браузер Tor. Поки він відкритий, служба Tor працює на вашому комп'ютері в фоновому режимі. Якщо ви закриєте браузер Tor, служба Top також зупинить роботу. Це означає, що кожен раз, коли ви хочете використовувати свій прихований обліковий запис Jabber, ваш Щоб переглядач повинен працювати на фоні, інакше Adium просто не зможе підключитися. Відкрийте браузер Tor і не закрийте його до завершення всіх інструкцій.

Відкритий Adium. Після того, як ви відкриваєте його, майстер-клас Adium Assistant буде попросити. Закрийте його: Ми створюємо обліковий запис вручну, щоб отримати додаткові функції.

Виберіть вікно контактів, натисніть на панелі меню вгорі Adium і виберіть пункт Налаштування. Переконайтеся, що ви вибрали вкладку акаунтів у верхній частині вікна. Натисніть на кнопку «+» внизу зліва від вікна, щоб додати новий обліковий запис. Потім в випадаючому списку виберіть "XMPP (Jabber)".

Після цього з'явиться нова діалогове вікно, де ви можете встановити налаштування для вашого облікового запису.

Перед тим як приступати до наступного кроку, ввімкніть до вкладки «Connect за допомогою проксі» і виберіть тип «SOCKS5» зі списку. Введіть "127.0.0.1" в поле Сервера і введіть "9150" в поле Порт. Створіть ім'я користувача та пароль для цього облікового запису та введіть їх у відповідні поля. Ці налаштування забезпечують підключення Adium до цього облікового запису через Tor. Не потрібно ввести ім'я користувача і пароль, але якщо ви використовуєте їх, Tor підбере різні канали зв'язку для цього облікового запису, які збільшать вашу анонімність.

Перейти до вкладки "Security". У поле шифрування змініть значення від чатів Encrypt, як запитаний для шифрування та відмови від простого тексту.

Перейти до вкладки «Налаштування» (Оптації). Зміна ресурсного поля (ім'я за замовчуванням для комп'ютера) до анонімного. Крім того, в розділі «Безпека» перевірте «Потрібні SSL/TLS».

Тепер перейдіть на вкладку «Облік». Введіть Jabber ID. EnglishDeutschPусский简体中文中國傳統EspañolالعربيةFrançaisελληνικάDanskАнглійскаябългарскиCatalàČeskýEestiSuomiGaeilgeहिन्दीHrvatskiMagyarIndonesiaIcelandicItalianoעברי日本の한국의LietuvosLatvijasмакедонскиMalayMaltiNederlandsNorskPolskiPortuguêsRomânescSlovenskýSlovenskiShqiptarCрпскиSvenskaไทยTürkçeYкраїнськийTiếng việtייִדישKiswahili Введіть пароль і натисніть кнопку "OK" для входу в обліковий запис.

Adium тепер намагатиметься підключитися до анонімного облікового запису через Tor. Якщо все добре, ваш обліковий запис повинен відображатися на списку облікових записів з підписом «Online».

Зашифрування ключів та друкуОтже, ви анонімно ввійшли у свій прихований обліковий запис через Tor. Наступним кроком є створення ключа шифрування OTR. Будь-який, хто хоче використовувати протокол OTR, повинен генерувати свій ключ. Цей ключ є файл, що зберігається на пристрої, який ви використовуєте для обміну повідомленнями. Кожен ключ містить унікальну послідовність символів, які називають відбитком пальців цього ключа: не два ключі можуть мати однаковий відбитк.

Ми спробуємо створити власний ключ з шифруванням OTR. У вікні «Контакти» натисніть на панелі меню Adium та виберіть «Поваги». Перейдіть на розширену вкладку і натисніть на бічну панель шифрування. Виберіть свій анонімний обліковий запис і натисніть кнопку Generate, щоб генерувати новий ключ. Після завершення процедури ви будете мати новий принт з шифруванням OTR.

У нашому прикладі я створив новий ключ за допомогою шифрування OTR для мого pluto1@xmpp.jp облікового запису з обліковим записом C4CA056C 922C8579 C6856FBB 27F397B3 2817B938. Якщо ви хочете розпочати персональне листування з кимось, розкажіть, що людина Ваш логін і назва сервера, а також відбитк ключа OTR. Після того, як він створює анонімний обліковий запис в Jabber і генерує OTR-шифрований ключ, запитайте його також, щоб розповісти вам про свій логін, ім'я сервера і ключовий друк.

Після початку обміну зашифрованими повідомленнями ви зможете побачити відбитки пальців ключа вашого співрозмовника, і він зможе бачити вашу. Якщо друк, який відображається в Adium, то цей контакт можна відзначити як надійний. Якщо друк, який ви надіслали відповідає друку, який відображається в Adium, то ваш контакт також може бути відзначений як надійний.

Цей етап є дещо переконливим, але дуже важливим. Якщо ключові відбитки не відповідають, це означає, що посередництво атакує вас. У цьому випадку не відмічайте контакт як надійний, і спробуйте повторити процедуру трохи пізніше.

Додавання контактів та особистого листуванняЯ намагаюся обміняти приватні повідомлення з другом. Він поінформував мене, що його обліковий запис Jabber був pluto2@wtfismyip.com і його OTR відбитк був A65B59E4 0D1FD90D D4B1BE9F F9163914 46A35AEE.

Після створення облікового запису pluto1 я хочу додати користувача pluto2 до моїх контактів. По-перше, я оберіть вікно контактів, а потім натисніть на кнопку «Зв'язатися з нами» і виберіть «Додати контакт». У полі Контактного типу я оберіть XMPP, і в полі Jabber ID, я тип «pluto2@wtfismyip.com». Потім натисніть кнопку «Додати» для додавання користувача до списку контактів.

Після того, як ви додалите контакт в Jabber, ви не можете сказати, якщо це онлайн або ні. По-перше, необхідно отримати згоду користувача на перегляд його статусу. Тепер я повинен чекати до того, як pluto2 журнали в мій обліковий запис і підтверджує, що мій запит буде додано до мого списку контактів.

Так pluto2 дає мені бачити, коли це онлайн, і він надсилає запит, щоб побачити, коли я онлайн. Я підбираю контакт і натисни на кнопку «Авторизація».

Тепер, вперше я додав pluto2 як мій контакт, і він покаже на мій список контактів, коли це онлайн. Потім все, що я повинен зробити, щоб почати спілкування з ним, натисніть двічі на ім'я.

Я двічі клацнув на pluto2 контакт і писав "hello."

Перед відправкою повідомлення, Adium почав сеанс шифрування OTR. Будь ласка, зверніть увагу, що підписка "pluto2@wtfismyip.com ідентичність не перевірена" (pluto2@wtfismyip.com ідентичність не перевірена). Це означає, що під час обміну зашифрованими повідомленнями я не можу бути абсолютно впевненим, що не буде атакувати посередництвом.

Крім того, коробка Верифікація відбитків пальців OTR попросить. Чи є друк, наданий мені користувачем pluto2, який написано в цьому вікні?

Я порівняю кожного з символів друку, які pluto2 передали мені раніше до символів друку, які довідники Adium. Ви можете бачити, що вони насправді однакові. Я можу безпечно натиснути кнопку Accept. Якщо у мене немає pluto2 OTR відбитків пальців, я б запитав його з pluto2 на зовнішній канал (не в цьому чаті, як я не знаю, наскільки надійний це), а потім підтвердіть, що вони відповідають. Якщо у вас немає часу, я хотів би натиснути кнопку "Перевірити пізніше".

Вам потрібно лише пройти через фазу підтвердження, перш ніж почати обмін зашифрованих повідомлень з новим контактом. Якщо я ввійшов до мого облікового запису і запустив розмову з pluto2, я можу почати негайно, враховуючи цю розмову безпечно.

Це все, насправді. Підсумок: ми створили анонімний обліковий запис Jabber через мережу Tor. Ми встановлюємо програму обміну повідомленнями Adium і може увійти в цей обліковий запис через Tor. Ми створили новий ключ шифрування OTR для цього облікового запису. Ми додали один контакт до нашого облікового запису та перевірили його відбитки пальців OTR. Тепер ми можемо обмінювати повідомлення з цим контактом на досить високому рівні захисту інформації. Видання

Продовжити. . й

P.S. І пам'ятайте, що просто змінивши наше споживання, ми змінюємо світ разом! Приєднуйтесь до нас на Facebook, VKontakte, Odnoklassniki

Джерело: habrahabr.ru/company/it-grad/blog/271165/

7 Прості рецепти для Perfect Breakfast

Технологія будівництва забутих земель для малоповерхового будівництва