914

Cómo llevar una secreta correspondencia en el mundo, donde usted supervisan constantemente: métodos de edward Сноудена

Parte 1

Cuando usted levanta el teléfono y hacer una llamada, enviar un mensaje SMS, un correo electrónico, un mensaje en Facebook o Google Hangouts, otras personas pueden seguir la pista de lo que usted habla, con quién mantiene una conversación y donde estás. Esta información personal puede no estar disponible solo proveedor de servicios, que actúa de intermediario en su discurso, sino también a las empresas de telecomunicaciones, proveedores de servicios de acceso a internet, de los servicios de inteligencia y a las autoridades policiales, e incluso algunos adolescentes, que pueden realizar el seguimiento de tu actividad en la red Wi-Fi con la aplicación Wireshark.

Sin embargo, si usted tome las medidas necesarias para la protección de su información, puede enviar el secreto y anónimo en línea de mensajes. En este artículo, voy a acerca de cómo hacer esto. Hemos detalle en los métodos, que hace dos años y medio, aprovechó el informador y el ex empleado de la nsa edward Сноуден, para ponerse en contacto conmigo. En otras palabras, voy a mostrar cómo crear una cuenta anónima en línea de la correspondencia y enviar y recibir mensajes mediante el protocolo de cifrado llamado Off-the-Record Messaging, o de OTR.

Si no quieres leer todo el artículo, puede saltar a la sección, donde gradualmente se describe cómo crear una cuenta en las plataformas Mac OS X, Windows, Linux y Android. Cuando usted tiene suficiente tiempo, regrese a familiarizarse con importantes observaciones que llevan a estos temas.

En primer lugar, es necesario asegurarse de que está utilizando es el cifrado entre los usuarios finales [ing. end-to-end encryption]. En este caso, el mensaje se cifra en un extremo, por ejemplo, en un teléfono inteligente – y expandirse en el otro – por ejemplo, en un ordenador portátil. Nadie, incluyendo su proveedor de internet, no será capaz de descifrar su mensaje. Compare este tipo de cifrado con otro tipo, cuando se establece una conexión a través de su proveedor de, por ejemplo, a través de HTTPS través de una conexión. HTTPS protegerá su mensaje de posibles espías de la red Wi-Fi como de los adolescentes con el instalado Wireshark o de su proveedor de servicios de comunicación, pero que no es capaz de proteger el mensaje de la empresa en el otro extremo de la conexión – por ejemplo, Google o Facebook – y también de la policía y de los servicios de inteligencia, solicitan la información de estas empresas.

Otra, no menos importante es la necesidad de proteger no sólo el contenido de su correspondencia, pero y sus metadatos. Algunos de los metadatos, por ejemplo, quién habla, pueden jugar un papel muy importante. Si alguien va a ponerse en contacto con el periodista, uno de cifrado de correo electrónico será suficiente para ocultar el hecho mismo de la correspondencia con el periodista. De la misma manera, si usted es infeliz enamorado, tratar de ponerse en contacto el uno con el otro y guardar esto en secreto de sus combatientes de las familias, tendrás que ocultar no sólo el contenido de sus mensajes de amor, pero también el hecho de que usted está en el principio de la buena comunicación. Veamos brevemente cómo puede hacerlo.

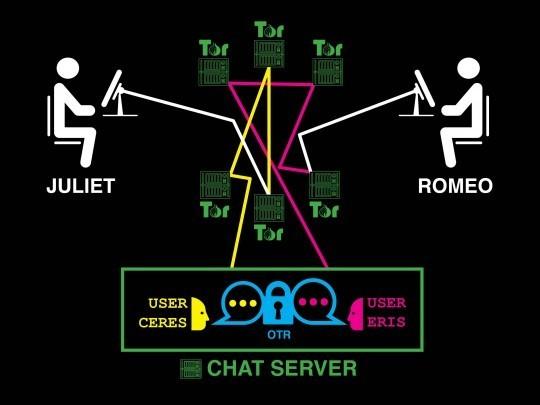

El ocultamiento de la личностиПредставьте que julieta tratando de entrar en relación con romeo. Ambos saben que si van a utilizar el teléfono, el correo electrónico, Skype u otros medios más tradicionales, no pueden esconderse de sus influyentes familias, el hecho de que se han comunicado. El truco es que, para ocultar más lo que se comunicaban, y el hecho de que – romeo y julieta.

Julieta y romeo decidido tener nuevas cuentas para la comunicación. Julieta recogió el alias de "ceres", de romeo y tomó para sí el nombre de "Эрида". Ahora, cuando ceres y Эрида pueden intercambiar mensajes cifrados, de saber que bajo esos nombres se esconden julieta y romeo, será mucho más difícil. Si la cuenta de julieta va a verificar la existencia de una relación con romeo – y su irascible primo, por decirlo suavemente, un poco presuntuoso – no hay pruebas de que se encuentra no se.

Por supuesto, no basta con tomar un nuevo nombre. En esta etapa todavía se puede, y a veces incluso bastante fácil de averiguar lo que bajo Церерой se esconde julieta, y bajo Эридой – romeo.

Julieta entra en su cuenta bajo el nombre de "ceres" con la misma dirección IP que se utiliza para otros fines en el ordenador (por ejemplo, cuando se comunica con el hermano de lorenzo de e-mail). Si su actividad en internet se realiza el seguimiento (y esto, seguramente, porque toda nuestra actividad en internet se realiza el seguimiento), asignar una serie de hechos que se encuentran aquí. Si el servicio se ve obligado a pasar la dirección IP desde la que el usuario "ceres" entra en la Red, es más fácil puede asignarse una dirección IP de julieta. Se produce el mismo problema y el de romeo.

Independientes, servicios como empresas de telecomunicaciones y dominios de correo electrónico de acceso a la información privada de sus usuarios, y de acuerdo a la doctrina de la tercera persona", estos usuarios no pueden esperar que ocultar" esa información. Este principio se aplica no sólo en el secreto de los enamorados: los periodistas, que pueden acceder a una serie de privilegios en virtud de la Primera enmienda de la constitución de los estados unidos, deben ver de cerca a los responsables de los servicios de comunicación. En 2013, el ministerio de Justicia de los estados unidos obtuvo datos sobre una serie de llamadas telefónicas hechas por los periodistas de la Associated Press, durante la investigación de un caso de fuga de información. Muchos medios de comunicación no имеютсобственного del servicio: el New York Times y el Wall Street Journal gozan de correo de Google, USA Today utiliza los servicios de Microsoft – por el Gobierno de los estados unidos puede solicitar sus datos. (Edición de The Intercept utilicen su propio un servicio de correo electrónico).

El anonimatoPara ocultar su correspondencia privada, julieta se debe hacer una distinción clara entre la cuenta de ceres y mi verdadera personalidad. Hoy en día es la más fácil y la manera más segura es el uso descentralizado anónima de la red de código abierto llamado Tor.

Tor está diseñado para el anónimo de uso de la red internet. Él representa una red descentralizada arbitrarias "nodos" – los equipos que transmiten y ejecutan las consultas en internet en nombre de otros equipos. Tor le permite permanecer en el anonimato, conectando a usted a internet a través de una serie de tales sitios. Si al menos uno de los nodos, se colocó en una serie deliberadamente, nadie puede saber quién eres y que haces: puede ser el de conocer su dirección IP, sin saber qué estás haciendo en la Red, o saber qué estás haciendo en la Red, y al no conocer su dirección IP.

La mayoría de los que han oído hablar de la red Tor, saben el navegador, que se puede utilizar para la navegación totalmente anónima por la web. Pero además de esto, el software se puede utilizar de forma anónima y para otros fines, incluido el intercambio de mensajes y correos electrónicos.

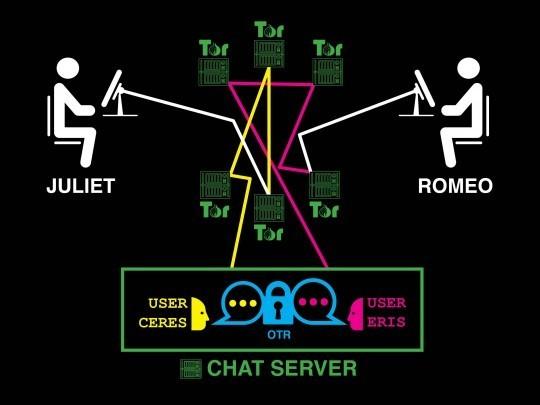

Si romeo y julieta se aprovecharán de la red Tor, para obtener acceso a sus cuentas de Эриды y de ceres, y si van a intercambiar mensajes con el cifrado de protocolo OTR, lo que, finalmente, podrán organizar personales en línea de la correspondencia independientemente de lo que, detrás de ellos, seguir o no.

Romeo y julieta en secreto intercambian mensajes cifrados con cuentas anónimas

Los hackers nos rodean por todas сторонТеперь, cuando romeo y julieta se han creado nuevas cuentas anónimas en la red Tor, vamos a протестируем todas las partes de nuestro sistema en busca de defectos.

Por parte de julieta: un atacante, el seguimiento del tráfico de internet de julieta, podrá ver que su tráfico parcialmente pasa a través de Tor, pero no será capaz de entender, para que julieta lo utiliza. Si los hackers comenzará a comprobar, a quien julieta escribe correos electrónicos, con lo que se comunica a través de Skype, a quien llama y a quien envía el mensaje, indicios de su relación con romeo determinó que no se. (Por supuesto, el uso de la red Tor, que por sí mismo puede causar sospechas. Es por eso que The Intercept para guardar el anonimato, recomienda que se realicen desde su propio ordenador conexión a la red, que no están relacionadas con la organización del proveedor de servicios. En otras palabras, para protegerse, julieta pudiera salir a internet desde un Starbucks o de la biblioteca pública).

Por parte de romeo: un atacante, el seguimiento del tráfico de internet de romeo, podrá ver que en parte de su tráfico pasa a través de Tor. Si esta persona se encarga de revisar todos los correos electrónicos, las llamadas, los mensajes, así como la actividad de romeo en Skype, julieta él no puede encontrar.

Desde el lado del servidor de chat: servicio de mensajería por sí misma, puede realizar el seguimiento de que alguien con una dirección IP en la red Tor ha creado el usuario "ceres", alguien con una dirección IP en la red Tor ha creado el usuario "Эрида", y los usuarios intercambian mensajes cifrados. No se puede saber de que ceres es en realidad julieta o que Эрида es en realidad la de romeo, así como sus direcciones IP oculta Tor. También es imposible saber de que ceres y Эрида hablan entre ellos, porque su mensaje cifrado mediante la OTR. Estas cuentas podrían con la misma facilidad de pertenecer a un informante y periodista o defensor de los derechos humanos y de su abogado, y no a dos enamorados, обменивающимся versos.

Incluso después de la adopción de estas medidas sigue siendo una pequeña proporción de los metadatos, que pueden ceder, si va a actuar negligentemente. He aquí lo que debes saber:

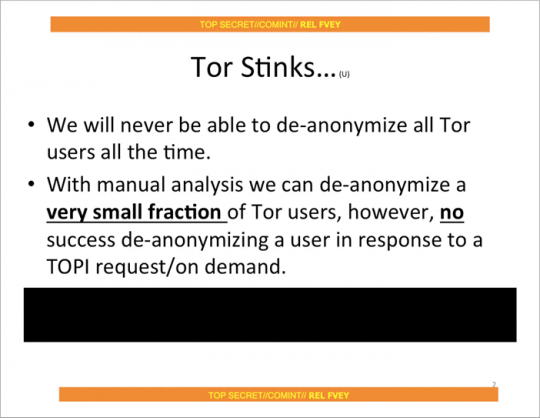

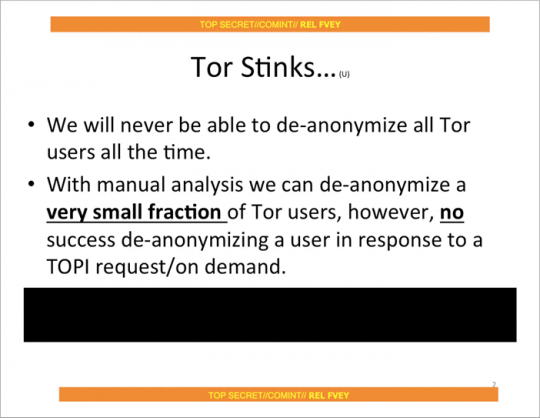

Tor no ha sido nunca una sólida protección contra el mundial del "observador", de las fuerzas que pueden seguir todos los nodos de la red en tiempo real en todo el mundo. Estas fuerzas podrían controlar el tráfico de los usuarios de Tor que operan en la red, observar el movimiento de tráfico en todo el mundo y, a continuación, ver como el tráfico que sale de la red, lo que se explica en el tráfico que pertenece a un usuario.

Pero a pesar de todo esto, documentos Сноудена, publicadas por The Guardian, indican que los emiratos espía de la fuerza de los "Cinco ojos" [ing. Five Eyes] (estados unidos, reino unido, canadá, australia y Nueva zelanda) hasta que no se consideran "mundial observador": por lo menos, no son consideradas como tal en julio de 2012, cuando tuvo lugar la presentación de estos secretos de los materiales. Como resultado, los occidentales de inteligencia de la agencia sólo pueden exponer accidental неудачливого de usuario para la ventaja y nunca podría exponer a un usuario concreto por la primera exigencia.

Como prometedor que parezca, Tor no siempre puede ocultar su identidad, especialmente si usted ya está bajo observación. Un claro ejemplo es la detención de jeremy Хаммонда.

El fbi подозревало que hammond puede ser miembro de la agrupación de hackers LulzSec, продолжавшей cometer los delitos informáticos en el año 2011. En particular, el fbi consideró que se puede trabajar en el chat en línea bajo el seudónimo de sup_g. Sus colaboradores observaron que la observación de un piso Хаммонда en chicago, prestando atención a qué servidores se conecte a su red Wi-Fi. En un заверенном el documento del fbi afirma que "una gran parte del tráfico partió de chicago apartamentos [Хаммонда] en internet a través de la red Tor". El fbi llevó a cabo низкотехнологичную корреляционную ataque de tráfico, para confirmar que el hammond en realidad actuó bajo el nombre de sup_g. Cuando hammond salido de su apartamento, el tráfico de la red Tor cesaba, y sup_g salía de la sala de chat. Cuando regresaba a casa, el tráfico de возобновлялся, y sup_g de nuevo aparecía en la red. Ya que él era el principal sospechoso, Tor ya no podía ocultar su identidad.

Tor no es algo sobrenatural; es sólo una herramienta. El hombre que lo utiliza, se debe tener en cuenta las actividades del fbi, si se quiere permanecer en el anonimato.

La seguridad de la estación de trabajo, Puede hacer una reserva. Si un hacker se rajará el equipo de julieta, se puede saber que ella estaba haciendo. Esta misma situación y con romeo. Usted puede cifrar todo el tráfico y usar todos los sitios del mundo para proteger sus datos, pero si un hacker puede ver el texto que se está escribiendo, así como la pantalla de su ordenador, entonces usted no esconderse.

Es muy difícil de proteger tu ordenador de los ataques, si usted caza de hackers con grandes posibilidades. Usted puede reducir el riesgo de ataques de su equipo, si va a utilizar un dispositivo exclusivamente para una conexión segura, ya que el equipo que se utiliza para las tareas diarias, se hackear mucho más fácil.

Además, para el personal de correspondencia usted puede usar una herramienta como Tails. Es un portátil con el sistema operativo que se puede instalar en un pendrive y de forma anónima a trabajar con él, incluso si los hackers se vulnere su habitual sistema operativo. A pesar de que Tails le proporcionará un alto nivel de seguridad en la conducción de correspondencia personal, que es bastante complejo instrumento. Los nuevos usuarios tendrán que pasar varios días en la eliminación de todo tipo de problemas, especialmente si están poco familiarizados con Linux.

La mayoría de los usuarios está satisfecho con su habitual sistema operativo, con el cual se puede compartir los mensajes personales en tiempo real y no preocuparse de lo que te pueden hackear – si bien en este caso, la probabilidad de pérdida de datos que desea guardar en secreto, es superior. Esta opción es mucho más cómodo y más fácil de empezar a trabajar, si solo necesitas un pequeño espacio personal, y no tiene datos críticos, que pueden estar en riesgo.

El primer contactoCuando va a empezar en línea de la correspondencia, no siempre está claro exactamente cómo hacerlo. Si usted puede encontrarse con el hombre en persona, establecer un canal de comunicaciones seguro es sencilla: durante el encuentro, sólo tenemos que aprender los unos de los otros nombres de usuario, los datos del servidor de chat de mensajería y las huellas de OTR (más sobre esto más adelante).

Sin embargo, no siempre tienen la oportunidad de reunirse personalmente: puede estar lejos el uno del otro o de una de las partes puede desear permanecer desconocida para el otro. Incluso si ustedes quieren conocer personalmente, como hacer, si usted desea ocultar el hecho de que usted tiene una relación de uno con el otro?

Para establecer un primer contacto con romeo, julieta debe específicamente para ello, crear una cuenta anónima, que le permitirá ponerse en contacto con el público cuenta de romeo. Se puede envenenar a romeo un correo electrónico con su anónimo de un buzón de correo. La mayoría de email-servicios al crear la cuenta, requieren un número de teléfono del usuario, y algunas cierran el acceso de todos los usuarios de la red Tor, en relación con que la creación de la cuenta anónima se complica. Julieta también podría crear anónimo cuenta en la red social y lo utilizan para comunicarse con el público en el perfil de romeo.

De ser posible se le debe cifrar los primeros mensajes que se envía de romeo. El procedimiento se simplifica, si romeo publicará la clave PGP. Todos los periodistas de The Intercept, publican sus claves PGP en la página de perfiles de los empleados. Si usted va a establecer un primer contacto con el periodista, que trabaja en una organización que utiliza la plataforma de SecureDrop, puede aprovecharse de ella, para no crear nuevos anónimas de cuentas y no tratar de claves PGP. SecureDrop se utiliza en The Intercept.

En el primer contacto con romeo julieta debe especificar el servidor de chat, en el que se ha creado la cuenta, su nombre de usuario, OTR-la huella y el tiempo en que será de esperar en la red. Además, se puede dar de romeo instrucciones necesarias para crear una cuenta, es posible, haciendo referencia a este artículo.

Si y julieta y romeo han pasado en las anónimas de cuentas y comenzaron a intercambiar mensajes cifrados con las huellas OTR, el caso está casi listo. En función de cómo julieta ha establecido el primer contacto con romeo, un estudio de las cartas de romeo y su cuenta en una red social puede revelar los datos de usuario de la cuenta anónima de julieta: de un modo o de otro, se debe informar estos datos. Así, los investigadores pueden descubrir y un perfil oculto de romeo.

Para evitar este tipo de situación, julieta y romeo se pueden eliminar sus cuentas y actualizar a la nueva, no dejando ningún rastro. Y en realidad, julieta y romeo debe abandonar sus viejas cuentas, cuando ellos estimen necesario, y pasar a cuentas nuevas con nuevas claves OTR cifrado. Hay cientos públicas, los servidores de mensajería instantánea, y crear una nueva cuenta completamente gratis.

De la teoría a la práctica,Ahora que ya está familiarizado con la teoría de ocultar su identidad, ha llegado la hora de su aplicación práctica.

No se asusten, estoy seguro de que tendrá éxito. Usted sólo tendrá que seguir las instrucciones propuestas para usuarios de Mac OS X, Windows, Linux y Android. (Por desgracia, de forma anónima ponerse en contacto a través del chat de los servidores en el iPhone no funciona). Para empezar, practique con un amigo.

Jabber y Off-the-RecordCuando hablé de "chat-servidores", en realidad me refería a los servidores de Jabber, también conocido como XMPP. Jabber es un protocolo abierto para la mensajería instantánea; no es un servicio especial, como Signal, WhatsApp o Facebook. Jabber es un descentralizada es una aplicación integrada, similar a un correo electrónico. Puedo enviar una carta en su buzón @theintercept.com en su gmail.com porque los servidores de The Intercept's y Gmail funcionan en un estándar de protocolo.

Así que todos tienen la oportunidad de iniciar el servidor Jabber: usa una gran variedad de organizaciones, incluyendo Calyx Institute, Riseup, Chaos Computer Club y DuckDuckGo y otros. Hay cientos de otras fuentes públicas y privadas de servidores Jabber. Muchas organizaciones trabajan en la privada los servidores de Jabber, incluyendo la filial de The Intercept bajo el nombre de First Look Media. Servicio de mensajería HipChat, basado en Jabber, y su competidor, Slack, utiliza las puertas de enlace de Jabber.

Así como Jabber descentralizado, un usuario con una cuenta en Jabber como akiko@jabber.calyxinstitute.org puede mantener correspondencia con boris@dukgo.co. Pero si ambas partes – romeo y julieta en nuestro ejemplo, utilizan el mismo servidor para sus cuentas de Jabber, los metadatos de su correspondencia estarán mejor protegidos. Los mensajes serán almacenados en el mismo servidor y no serán transmitidos a través de internet.

A diferencia del correo electrónico, la mayoría de los servidores Jabber permiten a los usuarios crear cuentas a través de Tor y no requieren ninguna de datos personales. Por lo general, en muchos de los servidores de Jabber se inician anónimos servicios que permiten a los usuarios de Tor para comunicarse entre sí, sin salir de la red. Este tema es bastante complejo, por lo tanto, para simplificar, no voy a usar anónimos servicios en la descripción de las instrucciones en el futuro.

Off-the-Record (OTR) es un protocolo de cifrado que puede añadir cifrado entre los usuarios finales de cualquier servicio de mensajería, incluyendo Jabber. Para intercambiar mensajes cifrados, ambas partes deben utilizar el software que soporta el cifrado a través de OTR. Hay varias opciones, pero en este artículo se describe el uso Adium para los usuarios de Mac, Pidgin para los usuarios de Windows y Linux y ChatSecure para los usuarios de Android. ChatSecure también está disponible en iOS, pero la aplicación no es completamente compatible con Tor en dispositivos iOS.

Seleccionamos el servidor JabberSi usted va a ocultar su identidad, mediante la creación de una cuenta en la plataforma de Android, puede acceder directamente a la sección correspondiente. En ChatSecure para Android de forma nativa temporales cuentas anónimas para ocultar la identidad.

Todo el resto tiene que descargar e instalar el navegador Tor. Ábralo y descargue nuestro artículo en este navegador, no en el hecho de que haya utilizado antes. Así, ahora utilizas el navegador Tor. Esto es muy importante, porque no quiero que su dirección IP devoluciones en los archivos de registro de cada uno de los servidores de Jabber, que se vaya a utilizar. Como se verá más adelante, en este caso será la idea principal de revelar su identidad.

Usted tiene la opción de cientos de servidores Jabber. Nos puede encontrar la lista de algunos de los servidores públicos de Jabber. Cuál debo elegir?

El servidor no es capaz de averiguar quién es en realidad (se realiza la conexión de la red Tor), o lo que usted escribe en sus mensajes (que va a utilizar el protocolo OTR para cifrar sus mensajes), por lo tanto, usted no necesita preocuparse por. Sin embargo, es mejor elegir el servidor que es menos probable que entregará los archivos de registro de su gobierno, y será, no muy alegraría de que los usuarios de la red Tor crean cuentas anónimas.

Más a menudo que las personas crean una cuenta en Jabber directamente a través de programas de mensajería. Configurar un programa para la transferencia de mensajes a través de Tor, mientras que en su cuenta, es muy fácil. Más difícil asegurarse de que el programa permite crear a través de Tor cuentas nuevas (si se trabaja en el sistema operativo Tails, entonces usted no tiene que preocuparse, ya que todo su tráfico es a través de la red Tor). En este sentido, recomiendo elegir un servidor de Jabber, que le permitirá crear una nueva cuenta desde el sitio web del programa, y usted puede hacer esto en el navegador Tor en lugar de un programa para el intercambio de mensajes.

A continuación se muestran varios servidores Jabber, en los que puede crear cuentas nuevas con el navegador Tor. Son seleccionados al azar de una lista de los servidores públicos: ChatMe (se encuentra en italia), CodeRollers (se encuentra en rumania), Darkness XMPP (se encuentra en rusia), KodeRoot (se encuentra en los estados unidos), Jabber.at se encuentra en austria), Hot Chilli (se encuentra en alemania), XMPP.jp (japón), etc. la Lista es bastante grande.

Listo para empezar a trabajar? Seleccione el servidor Jabber. Cree un nombre de usuario, no relacionado con la personalidad de su presente. Adivine la contraseña que usted ya no usa.

Crea una cuenta en Jabber a través de un navegador Tor. Ahora, anote los datos del servidor, en el cual se ha creado una cuenta, su nombre de usuario y la contraseña y vaya a la siguiente sección, dependiendo de la plataforma que se use, Android, Mac OS X, Windows o Linux.

Seleccione su sistema operativo:

(Todavía no hay manual para iOS, por lo que, a pesar de que el ChatSecure para iOS hay soporte experimental Tor, los desarrolladores no se recomienda confiar en el anonimato, hasta que los expertos en materia de seguridad no pasarán de una cuidadosa revisión de la aplicación).

Anónima la transmisión de mensajes cifrados en Mac OS XSi aún no ha creado una nueva cuenta en Jabber con el navegador Tor, cree en conformidad con las instrucciones de la sección "Escogemos el servidor Jabber", situado arriba. Asegúrese de que usted sabe en qué servidor que haya creado su cuenta, así como su nombre de usuario y contraseña.

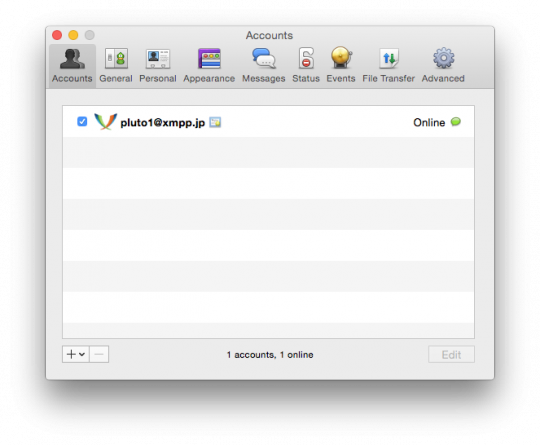

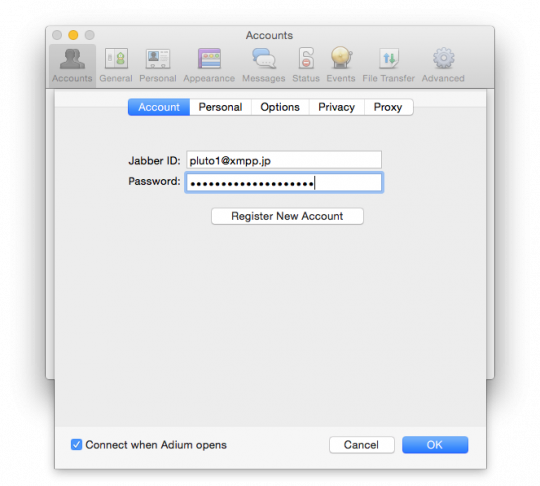

Para este ejemplo he creado una cuenta en Jabber en el servidor xmpp.jp y tomó el nombre de usuario pluto1.

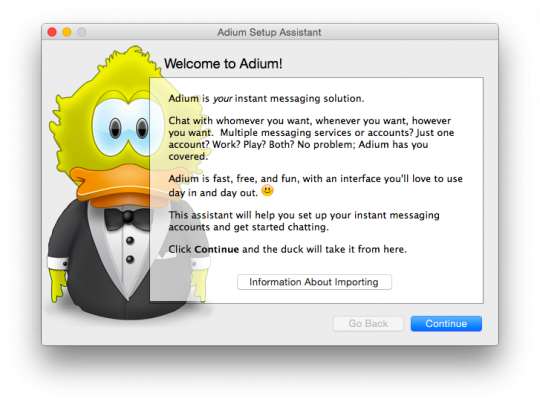

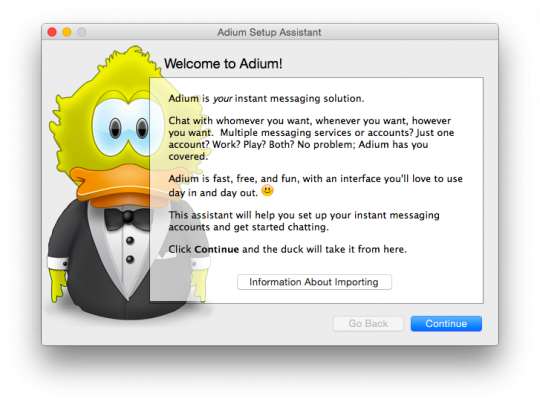

La instalación de Adium y configuración de la cuenta anónima a través de Tor, Descargue e instale Adium es un cliente de mensajería instantánea para Mac, que es compatible con el cifrado de protocolo OTR.

Asegúrese de que el navegador Tor abierto. Mientras está abierto, Tor funciona en su ordenador en un segundo plano. Cuando se cierra el navegador Tor, un servicio Top también dejará su trabajo. Esto significa que cada vez que usted desea ejercer su oculto cuenta en Jabber, su navegador Tor debe estar ejecutándose en segundo plano, de lo contrario, Adium no es capaz de realizar la conexión. Así, abra el navegador Tor y no lo cierre, hasta que no siga todas las instrucciones.

Abra El Adium. Después de que usted lo abre, aparece una ventana emergente Adium asistente (Wizard). Cierre: vamos a crear una cuenta de forma manual para obtener más oportunidades.

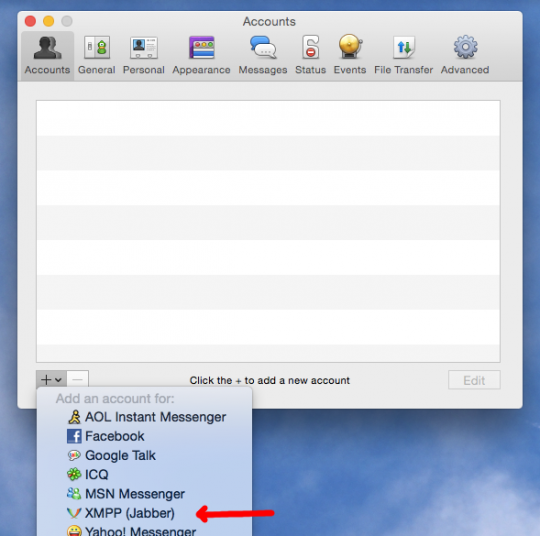

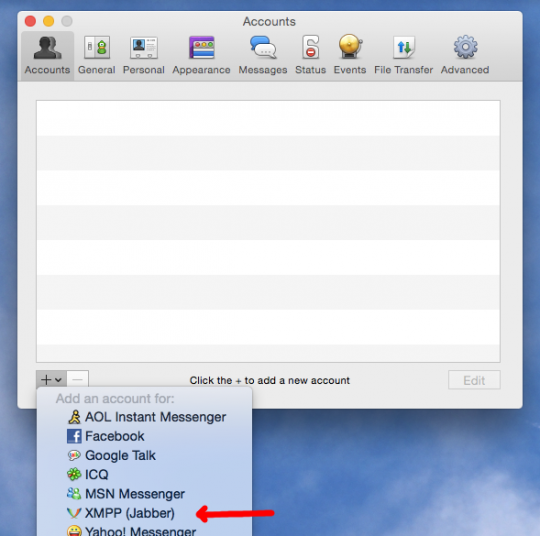

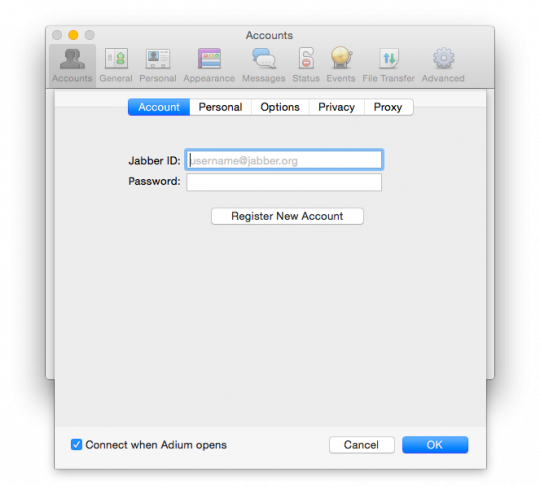

Seleccionando la ventana de Contactos (Contacts), haga clic en la barra de menú en la parte superior de Adium y seleccione la opción "Configuración" (preferencias). Asegúrese de que se selecciona la pestaña "Cuentas (Accounts) en la parte superior de la ventana. Haga clic en el botón "+" en la parte inferior izquierda de la ventana para añadir una cuenta nueva. A continuación, en la lista desplegable, seleccione "XMPP (Jabber)".

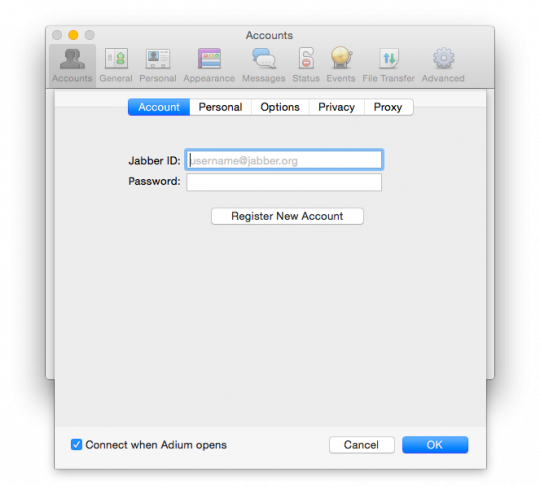

Después de esto aparecerá un nuevo cuadro de diálogo en el que usted será capaz de establecer la configuración de su cuenta.

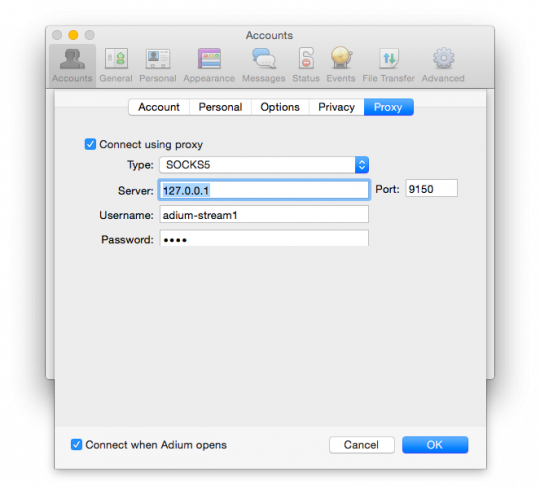

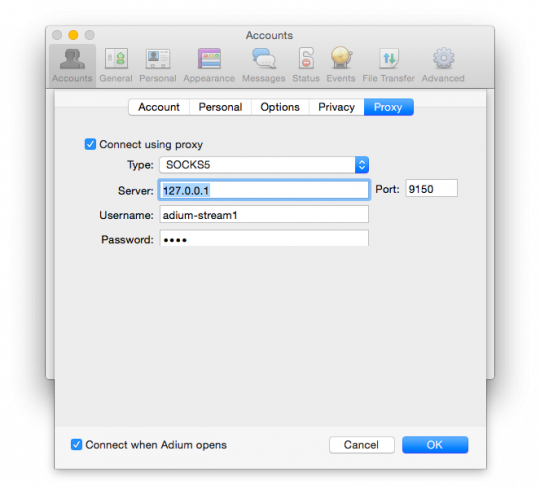

Antes de pasar al siguiente paso, cambie a la pestaña "servidor Proxy" (Connect using proxy) y seleccione de la lista el tipo de "SOCKS5". En el campo "Servidor", escriba "127.0.0.1", y en el campo "Puerto", escriba "9150". Cree esta cuenta es el nombre de usuario y contraseña e introduzca en el campo correspondiente. Los datos de configuración garantizan que Adium se conectará a esa cuenta a través de Tor. Introducir el nombre de usuario y la contraseña no es obligatorio, pero si vas a usarlas, Tor seleccionará para esta cuenta de distintos canales de comunicación, lo que aumentará su anonimato.

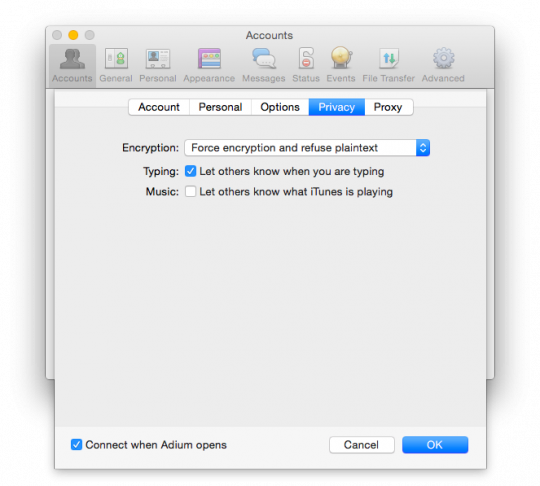

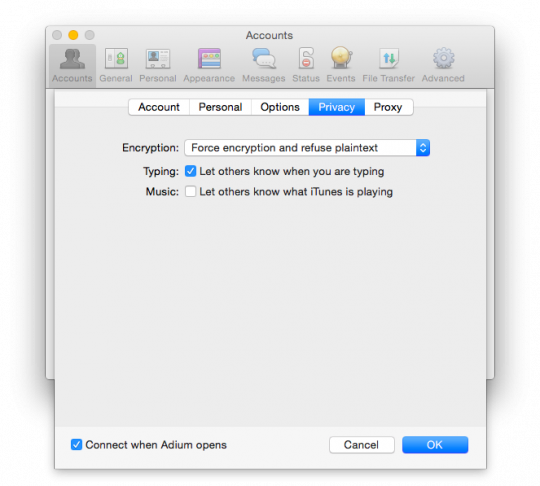

Haga clic en la pestaña "Seguridad" (Privacy). En el campo de Cifrado (Encryption) cambie el valor de "Cifrar mensajes de petición" (Encrypt chats as requested) en "la obligatoriedad de llevar a Cabo el cifrado y prohibir el texto" (Force encryption and refuse plaintext).

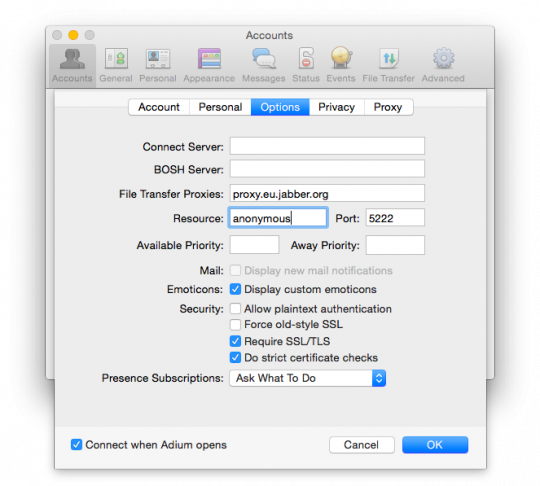

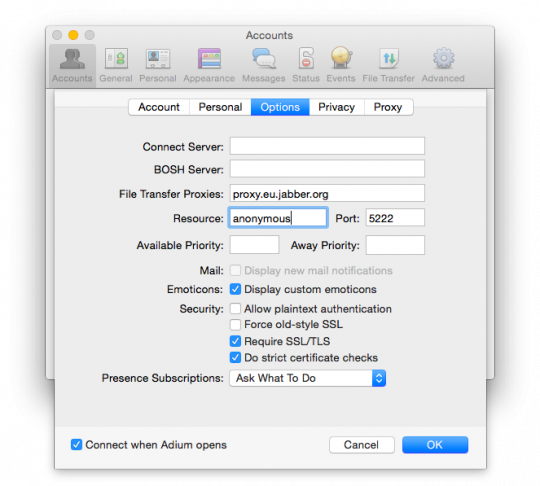

Haga clic en la pestaña "opciones" (Options). Modifique el campo "Recurso (Resource) (el valor predeterminado es el nombre de su equipo) en "anonymous". Además, en el párrafo de "Seguridad" (Security), marque la casilla junto a "Requerir SSL/TLS" (Require SSL/TLS).

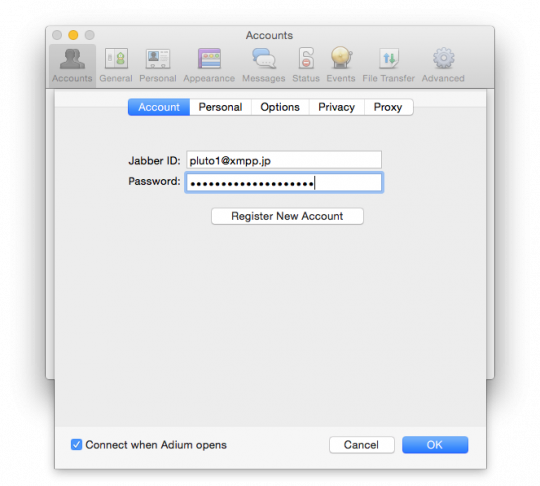

Ahora haga clic en la pestaña "Cuentas" (Account). Introduzca el ID de Jabber. Nombre de usuario – pluto1, el nombre del servidor de Jabber – xmpp.jp, por lo tanto, Jabber ID se registró como pluto1@xmpp.jp. Escriba su contraseña y haga clic en "OK" para acceder a su cuenta.

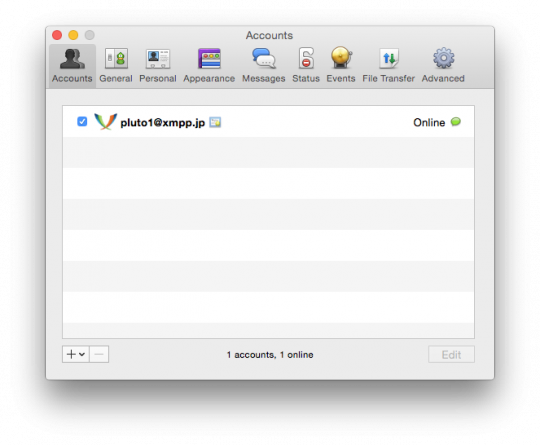

Ahora Adium intentará conectarse a su cuenta anónima a través de Tor. Si todo va bien, en la lista de cuentas debe recibir su cuenta con la firma "Online".

Las claves de cifrado y grabados,por lo tanto, usted anónimo ha iniciado sesión en su oculta la cuenta a través de Tor. El siguiente paso será la creación de una clave de cifrado de protocolo OTR. Todo el que quiera utilizar el protocolo OTR, debe generar su propia clave. Esta clave es un archivo almacenado en un dispositivo que se utiliza para el intercambio de mensajes. Cada clave contiene una única secuencia de caracteres que se llama la huella de esta clave: ninguna de las dos claves no pueden tener la misma huella.

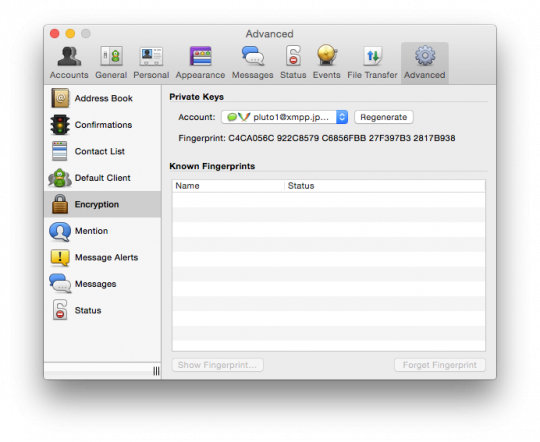

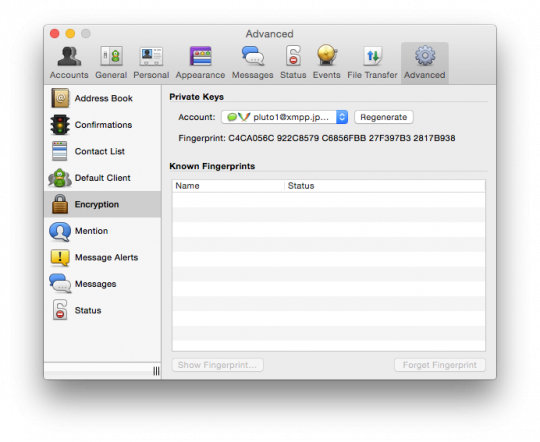

Intentaremos crear su clave de cifrado OTR. En la ventana de Contactos (Contacts) haga clic sobre la barra de menú de Adium y seleccione la opción "Configuración" (preferencias). Haga clic en la ficha Avanzadas (Advanced) y haga clic en la barra lateral de Cifrado (Encryption). Seleccione su cuenta anónima y haga clic en el botón "Generar" (generar) para generar una nueva clave. Después de completar el procedimiento que aparece en la nueva huella digital con el cifrado OTR.

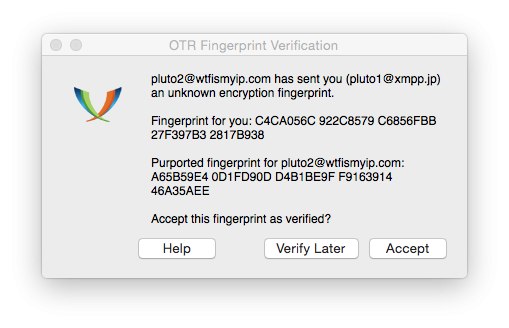

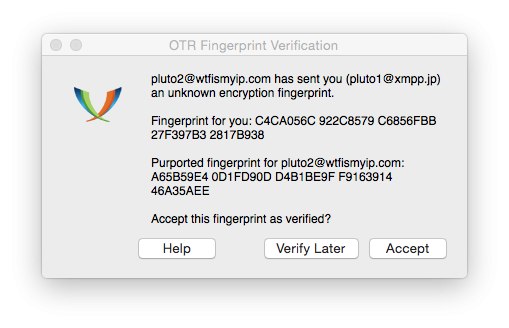

En nuestro ejemplo, he creado una nueva clave que utiliza el cifrado OTR, para su cuenta pluto1@xmpp.jp con la huella de C4CA056C 922C8579 C6856FBB 27F397B3 2817B938. Si quieres empezar con alguien el personal de la correspondencia, el informe de este hombre, su nombre de usuario y el nombre del servidor, así como la huella digital de la clave con OTR. Después de que se creará una cuenta anónima en Jabber y genera una clave de cifrado OTR, pídale a informarle de su nombre de usuario, el nombre del servidor y la huella digital de la clave.

Después de iniciar el intercambio de mensajes cifrados, usted será capaz de ver la huella digital de la clave de su interlocutor, y que es capaz de ver su. Si la huella digital, que le han entregado, coincide con la huella digital que se muestra en el Adium, este contacto puede marcar como seguro. Si la huella digital, que entregaron a usted, coincide con la huella digital que se muestra en el Adium, su contacto también pueden marcar como seguro.

Este paso varias embrollado, pero es muy importante. Si las claves no coinciden, esto significa que usted busca ataque de intermediario. En este caso, no se debe marcar un contacto como fiable, y tratar de repetir el procedimiento un poco más tarde.

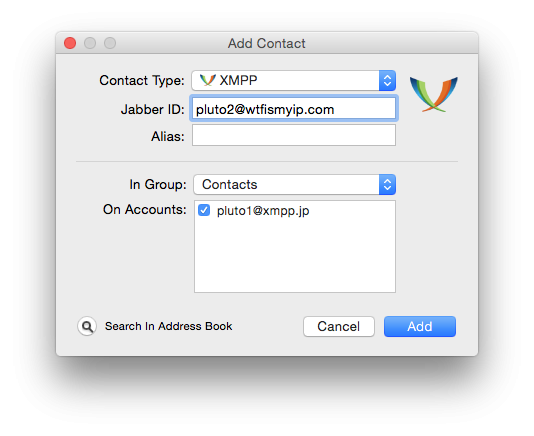

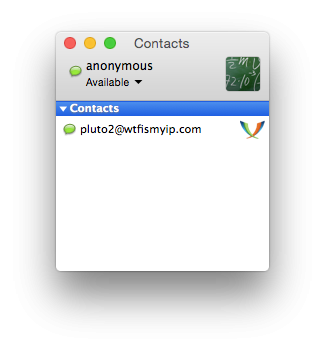

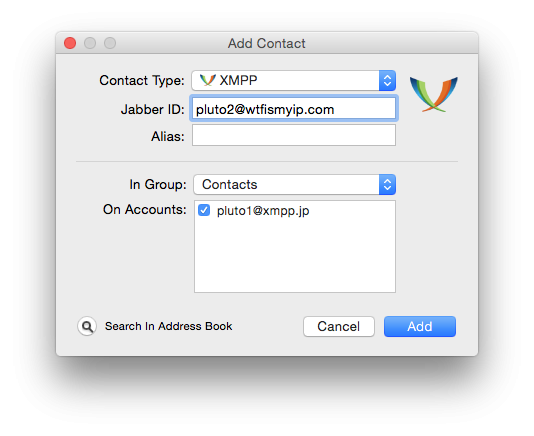

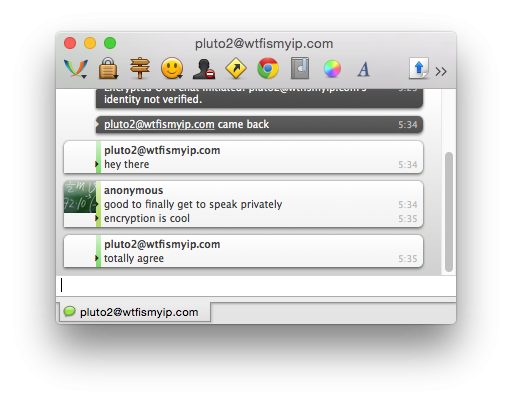

Adición de contactos y correspondencia personalEstoy tratando de empezar el intercambio de los mensajes personales con su amigo. Él me informó que su cuenta en Jabber – pluto2@wtfismyip.com y OTR-la huella – A65B59E4 0D1FD90D D4B1BE9F F9163914 46A35AEE.

Después de que he creado su cuenta pluto1, quiero agregar un usuario pluto2 a sí mismo en los contactos. Primero elijo la ventana de Contactos (Contacts) y, a continuación, haga clic en el botón del menú "Contacto" y hacer clic en "Agregar contacto" (agregar contacto). En el campo "Tipo de contacto (Contact Type) elijo XMPP, y en el campo ID de Jabber escribo "pluto2@wtfismyip.com". A continuación, haga clic en el botón "Add" (Agregar) para agregar un usuario a la lista de contactos.

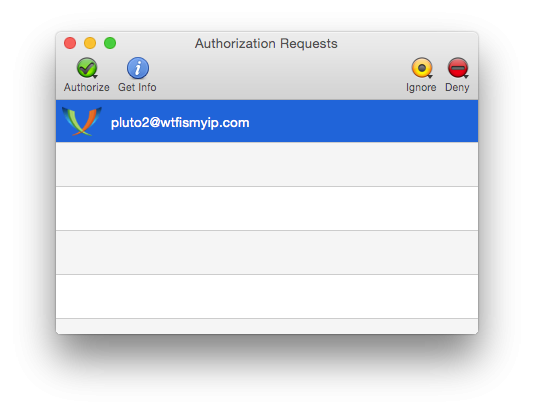

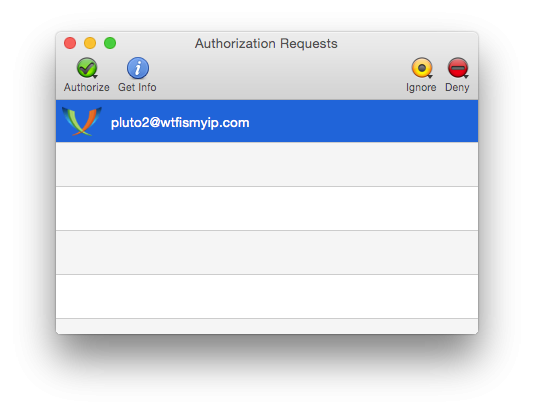

Después de haber añadido el contacto en Jabber, no se puede determinar de un vistazo, está en la red o no. Primero hay que obtener el consentimiento del usuario para ver su estado. Por lo tanto, ahora tengo que esperar hasta que pluto2 entrar en su cuenta y confirma mi solicitud para agregar a la lista de contactos.

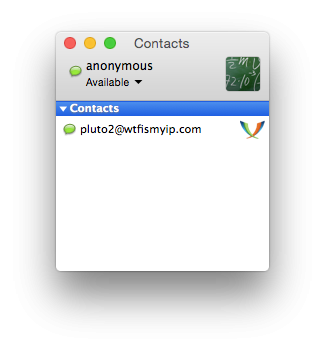

Así, pluto2 me permitió ver cuando está en la red, y envía una solicitud para que yo me autorizó a ver, cuando estoy en la red. Yo elijo a su contacto y haga clic en el botón "Permitir agregarme a su lista de contactos" (Authorize).

Ahora, por primera vez he añadido un usuario pluto2 como su contacto, y que se mostrará en mi lista de contactos, cuando va a estar en la red. A continuación, todo lo que tengo que hacer para empezar una conversación con él, es hacer clic dos veces sobre su nombre.

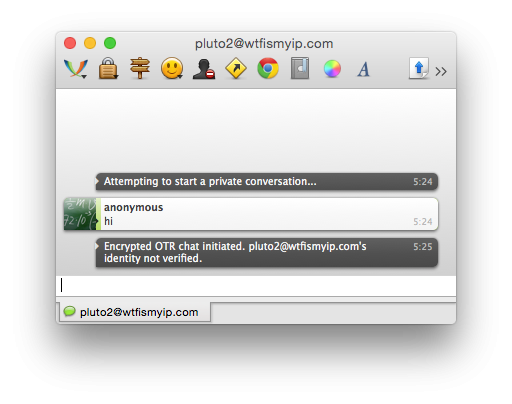

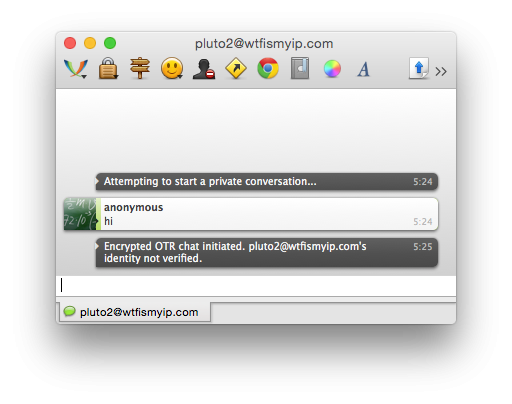

Yo se oyó dos veces en contacto pluto2 y escribió "hola".

Antes de enviar mi mensaje, Adium comenzó la sesión de trabajo con OTR cifrado. Tenga en cuenta la indicación de "personalidad pluto2@wtfismyip.com no se ha confirmado" (pluto2@wtfismyip.com's identity not verified). Esto significa que durante el intercambio de mensajes cifrados no puedo estar completamente seguro de que no ocurrirá un ataque de intermediario.

Además, aparecerá un cuadro de diálogo de Confirmación de la huella de OTR" (OTR Fingerprint Verification box). Es igual si la huella digital, el que me entregó el usuario pluto2, con lo que está escrito en este diálogo?

Comparar cada uno de los símbolos de la huella, que pluto2 me entregó anteriormente, con los caracteres de la huella, a la que hace referencia Adium. Se ve que ellos en realidad son los mismos. Entonces, nadie lleva a cabo un ataque de cifrado, y puedo atrevidamente pulsar en el botón Aceptar (Accept). Si yo no hubiera tenido OTR-huella pluto2, yo le hubiese en el pluto2 externa [ing. out-of-band] para el canal (no en este chat, ya que no sé cuánto confías en él) y, a continuación, habría confirmado que son iguales. Si yo no hubiera tenido tiempo para eso, yo se oyó en el botón "Confirmar más tarde" (Verify Later).

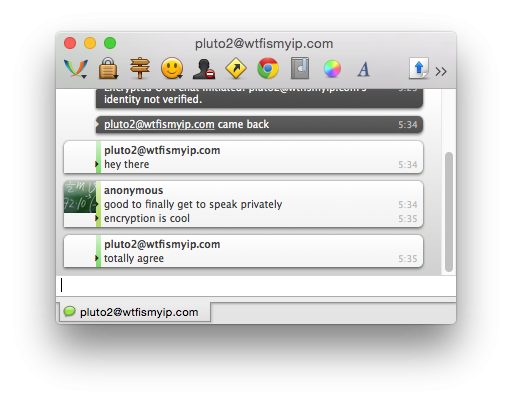

Es necesario pasar de la etapa de confirmación, sólo antes de comenzar el intercambio de mensajes cifrados con el nuevo contacto. Si mañana voy a ir a tu cuenta y empezar una conversación con pluto2, puedo comenzar a trabajar, teniendo esta conversación segura.

Eso es todo. Resultado: hemos creado una cuenta anónima en Jabber a través de la red Tor. Hemos configurado el programa para la mensajería instantánea Adium y podemos ir a esta cuenta a través de Tor. Hemos creado una nueva clave de OTR-cifrado para esta cuenta. Hemos añadido en su cuenta de un contacto y verificar su huella OTR cifrado. Ahora podemos compartir con el contacto de mensajería a un nivel suficiente de protección de la información.publicado

Continuación...

P. S. Y recuerde, sólo cambiando su consumo — estamos juntos cambiando el mundo! © Únase a nosotros en Facebook , Twitter, Myspace

Fuente: habrahabr.ru/company/it-grad/blog/271165/

Cuando usted levanta el teléfono y hacer una llamada, enviar un mensaje SMS, un correo electrónico, un mensaje en Facebook o Google Hangouts, otras personas pueden seguir la pista de lo que usted habla, con quién mantiene una conversación y donde estás. Esta información personal puede no estar disponible solo proveedor de servicios, que actúa de intermediario en su discurso, sino también a las empresas de telecomunicaciones, proveedores de servicios de acceso a internet, de los servicios de inteligencia y a las autoridades policiales, e incluso algunos adolescentes, que pueden realizar el seguimiento de tu actividad en la red Wi-Fi con la aplicación Wireshark.

Sin embargo, si usted tome las medidas necesarias para la protección de su información, puede enviar el secreto y anónimo en línea de mensajes. En este artículo, voy a acerca de cómo hacer esto. Hemos detalle en los métodos, que hace dos años y medio, aprovechó el informador y el ex empleado de la nsa edward Сноуден, para ponerse en contacto conmigo. En otras palabras, voy a mostrar cómo crear una cuenta anónima en línea de la correspondencia y enviar y recibir mensajes mediante el protocolo de cifrado llamado Off-the-Record Messaging, o de OTR.

Si no quieres leer todo el artículo, puede saltar a la sección, donde gradualmente se describe cómo crear una cuenta en las plataformas Mac OS X, Windows, Linux y Android. Cuando usted tiene suficiente tiempo, regrese a familiarizarse con importantes observaciones que llevan a estos temas.

En primer lugar, es necesario asegurarse de que está utilizando es el cifrado entre los usuarios finales [ing. end-to-end encryption]. En este caso, el mensaje se cifra en un extremo, por ejemplo, en un teléfono inteligente – y expandirse en el otro – por ejemplo, en un ordenador portátil. Nadie, incluyendo su proveedor de internet, no será capaz de descifrar su mensaje. Compare este tipo de cifrado con otro tipo, cuando se establece una conexión a través de su proveedor de, por ejemplo, a través de HTTPS través de una conexión. HTTPS protegerá su mensaje de posibles espías de la red Wi-Fi como de los adolescentes con el instalado Wireshark o de su proveedor de servicios de comunicación, pero que no es capaz de proteger el mensaje de la empresa en el otro extremo de la conexión – por ejemplo, Google o Facebook – y también de la policía y de los servicios de inteligencia, solicitan la información de estas empresas.

Otra, no menos importante es la necesidad de proteger no sólo el contenido de su correspondencia, pero y sus metadatos. Algunos de los metadatos, por ejemplo, quién habla, pueden jugar un papel muy importante. Si alguien va a ponerse en contacto con el periodista, uno de cifrado de correo electrónico será suficiente para ocultar el hecho mismo de la correspondencia con el periodista. De la misma manera, si usted es infeliz enamorado, tratar de ponerse en contacto el uno con el otro y guardar esto en secreto de sus combatientes de las familias, tendrás que ocultar no sólo el contenido de sus mensajes de amor, pero también el hecho de que usted está en el principio de la buena comunicación. Veamos brevemente cómo puede hacerlo.

El ocultamiento de la личностиПредставьте que julieta tratando de entrar en relación con romeo. Ambos saben que si van a utilizar el teléfono, el correo electrónico, Skype u otros medios más tradicionales, no pueden esconderse de sus influyentes familias, el hecho de que se han comunicado. El truco es que, para ocultar más lo que se comunicaban, y el hecho de que – romeo y julieta.

Julieta y romeo decidido tener nuevas cuentas para la comunicación. Julieta recogió el alias de "ceres", de romeo y tomó para sí el nombre de "Эрида". Ahora, cuando ceres y Эрида pueden intercambiar mensajes cifrados, de saber que bajo esos nombres se esconden julieta y romeo, será mucho más difícil. Si la cuenta de julieta va a verificar la existencia de una relación con romeo – y su irascible primo, por decirlo suavemente, un poco presuntuoso – no hay pruebas de que se encuentra no se.

Por supuesto, no basta con tomar un nuevo nombre. En esta etapa todavía se puede, y a veces incluso bastante fácil de averiguar lo que bajo Церерой se esconde julieta, y bajo Эридой – romeo.

Julieta entra en su cuenta bajo el nombre de "ceres" con la misma dirección IP que se utiliza para otros fines en el ordenador (por ejemplo, cuando se comunica con el hermano de lorenzo de e-mail). Si su actividad en internet se realiza el seguimiento (y esto, seguramente, porque toda nuestra actividad en internet se realiza el seguimiento), asignar una serie de hechos que se encuentran aquí. Si el servicio se ve obligado a pasar la dirección IP desde la que el usuario "ceres" entra en la Red, es más fácil puede asignarse una dirección IP de julieta. Se produce el mismo problema y el de romeo.

Independientes, servicios como empresas de telecomunicaciones y dominios de correo electrónico de acceso a la información privada de sus usuarios, y de acuerdo a la doctrina de la tercera persona", estos usuarios no pueden esperar que ocultar" esa información. Este principio se aplica no sólo en el secreto de los enamorados: los periodistas, que pueden acceder a una serie de privilegios en virtud de la Primera enmienda de la constitución de los estados unidos, deben ver de cerca a los responsables de los servicios de comunicación. En 2013, el ministerio de Justicia de los estados unidos obtuvo datos sobre una serie de llamadas telefónicas hechas por los periodistas de la Associated Press, durante la investigación de un caso de fuga de información. Muchos medios de comunicación no имеютсобственного del servicio: el New York Times y el Wall Street Journal gozan de correo de Google, USA Today utiliza los servicios de Microsoft – por el Gobierno de los estados unidos puede solicitar sus datos. (Edición de The Intercept utilicen su propio un servicio de correo electrónico).

El anonimatoPara ocultar su correspondencia privada, julieta se debe hacer una distinción clara entre la cuenta de ceres y mi verdadera personalidad. Hoy en día es la más fácil y la manera más segura es el uso descentralizado anónima de la red de código abierto llamado Tor.

Tor está diseñado para el anónimo de uso de la red internet. Él representa una red descentralizada arbitrarias "nodos" – los equipos que transmiten y ejecutan las consultas en internet en nombre de otros equipos. Tor le permite permanecer en el anonimato, conectando a usted a internet a través de una serie de tales sitios. Si al menos uno de los nodos, se colocó en una serie deliberadamente, nadie puede saber quién eres y que haces: puede ser el de conocer su dirección IP, sin saber qué estás haciendo en la Red, o saber qué estás haciendo en la Red, y al no conocer su dirección IP.

La mayoría de los que han oído hablar de la red Tor, saben el navegador, que se puede utilizar para la navegación totalmente anónima por la web. Pero además de esto, el software se puede utilizar de forma anónima y para otros fines, incluido el intercambio de mensajes y correos electrónicos.

Si romeo y julieta se aprovecharán de la red Tor, para obtener acceso a sus cuentas de Эриды y de ceres, y si van a intercambiar mensajes con el cifrado de protocolo OTR, lo que, finalmente, podrán organizar personales en línea de la correspondencia independientemente de lo que, detrás de ellos, seguir o no.

Romeo y julieta en secreto intercambian mensajes cifrados con cuentas anónimas

Los hackers nos rodean por todas сторонТеперь, cuando romeo y julieta se han creado nuevas cuentas anónimas en la red Tor, vamos a протестируем todas las partes de nuestro sistema en busca de defectos.

Por parte de julieta: un atacante, el seguimiento del tráfico de internet de julieta, podrá ver que su tráfico parcialmente pasa a través de Tor, pero no será capaz de entender, para que julieta lo utiliza. Si los hackers comenzará a comprobar, a quien julieta escribe correos electrónicos, con lo que se comunica a través de Skype, a quien llama y a quien envía el mensaje, indicios de su relación con romeo determinó que no se. (Por supuesto, el uso de la red Tor, que por sí mismo puede causar sospechas. Es por eso que The Intercept para guardar el anonimato, recomienda que se realicen desde su propio ordenador conexión a la red, que no están relacionadas con la organización del proveedor de servicios. En otras palabras, para protegerse, julieta pudiera salir a internet desde un Starbucks o de la biblioteca pública).

Por parte de romeo: un atacante, el seguimiento del tráfico de internet de romeo, podrá ver que en parte de su tráfico pasa a través de Tor. Si esta persona se encarga de revisar todos los correos electrónicos, las llamadas, los mensajes, así como la actividad de romeo en Skype, julieta él no puede encontrar.

Desde el lado del servidor de chat: servicio de mensajería por sí misma, puede realizar el seguimiento de que alguien con una dirección IP en la red Tor ha creado el usuario "ceres", alguien con una dirección IP en la red Tor ha creado el usuario "Эрида", y los usuarios intercambian mensajes cifrados. No se puede saber de que ceres es en realidad julieta o que Эрида es en realidad la de romeo, así como sus direcciones IP oculta Tor. También es imposible saber de que ceres y Эрида hablan entre ellos, porque su mensaje cifrado mediante la OTR. Estas cuentas podrían con la misma facilidad de pertenecer a un informante y periodista o defensor de los derechos humanos y de su abogado, y no a dos enamorados, обменивающимся versos.

Incluso después de la adopción de estas medidas sigue siendo una pequeña proporción de los metadatos, que pueden ceder, si va a actuar negligentemente. He aquí lo que debes saber:

- Asegúrese de utilizar Tor, cuando cree la cuenta para el intercambio de mensajes, y no sólo cuando se establece comunicación.

- Nunca ingrese a su cuenta, si usted no está en la red Tor.

- Asegúrese de que su nombre de usuario, no revelará su verdadera identidad: por ejemplo, no utilice el nombre de usuario que usted ya ha hecho. En lugar de ello, se puede tomar un nombre aleatorio, que no tiene nada que ver. A menudo, muchos creen que la cuenta anónima debe convertirse en su "segundo yo". Estas personas inventan empinada nombre de usuario y, a continuación, se ajustan a él. Sin embargo, es mejor tratar a su nuevo nombre, como algo одноразовому o temporal: su tarea – para ocultar oculta la identidad, y no publicarlo para todo el mundo. El conjunto de caracteres aleatorios como "bk7c7erd19" se ajusta como un nombre mucho mejor que "gameofthronesfan".

- No utilice una contraseña que utilizas en otro lugar. La reutilización de contraseñas no sólo reducirá el nivel de su seguridad, pero también puede usted exponer, si se tiene en cuenta que se relaciona de alguna manera con su presente de la personalidad, se introduce la misma contraseña que en su cuenta anónima.

- Tenga cuidado con quién entra en contacto con y a través de qué tipo de cuentas anónimas. Si uno de tus contactos no está protegido, esto puede aumentar las posibilidades de que otros contactos también desprotegidos frente a las amenazas. Es lógico crear una cuenta independiente para cada proyecto individual o de contacto, para reducir el riesgo de exponer a toda una red de contactos anónimos.

- No incluya ninguna información personal en el servicio de mensajería.

- Cuida tus hábitos. Si usted accede a su cuenta de la mañana, cuando comienza a usar el equipo y salir de ella por la noche, después de terminar el trabajo, en el servicio se almacenará la información acerca de en qué zona horaria se encuentra y en qué momento se está trabajando. Para usted, esto puede no ser tan importante, pero si todo es importante, es mejor ponerse de acuerdo con el interlocutor sobre el tiempo, cuando estés en la red.

- Tenga cuidado de cómo usted utiliza su dirección IP en el Tor. Si usas Tor como para la cuenta anónima, y para regular la cuenta de que tiene algo que ver, las entradas en el registro del servidor pueden indicar la relación entre su cuenta de usuario anónimo y su presente de la personalidad. Uso de un único nombre de usuario y contraseña para el protocolo SOCKS puede configurar Tor de modo que en cada una de sus cuentas será trabajar en los diferentes canales de comunicación. En el futuro esto será discutido con más detalle.

Tor no ha sido nunca una sólida protección contra el mundial del "observador", de las fuerzas que pueden seguir todos los nodos de la red en tiempo real en todo el mundo. Estas fuerzas podrían controlar el tráfico de los usuarios de Tor que operan en la red, observar el movimiento de tráfico en todo el mundo y, a continuación, ver como el tráfico que sale de la red, lo que se explica en el tráfico que pertenece a un usuario.

Pero a pesar de todo esto, documentos Сноудена, publicadas por The Guardian, indican que los emiratos espía de la fuerza de los "Cinco ojos" [ing. Five Eyes] (estados unidos, reino unido, canadá, australia y Nueva zelanda) hasta que no se consideran "mundial observador": por lo menos, no son consideradas como tal en julio de 2012, cuando tuvo lugar la presentación de estos secretos de los materiales. Como resultado, los occidentales de inteligencia de la agencia sólo pueden exponer accidental неудачливого de usuario para la ventaja y nunca podría exponer a un usuario concreto por la primera exigencia.

Como prometedor que parezca, Tor no siempre puede ocultar su identidad, especialmente si usted ya está bajo observación. Un claro ejemplo es la detención de jeremy Хаммонда.

El fbi подозревало que hammond puede ser miembro de la agrupación de hackers LulzSec, продолжавшей cometer los delitos informáticos en el año 2011. En particular, el fbi consideró que se puede trabajar en el chat en línea bajo el seudónimo de sup_g. Sus colaboradores observaron que la observación de un piso Хаммонда en chicago, prestando atención a qué servidores se conecte a su red Wi-Fi. En un заверенном el documento del fbi afirma que "una gran parte del tráfico partió de chicago apartamentos [Хаммонда] en internet a través de la red Tor". El fbi llevó a cabo низкотехнологичную корреляционную ataque de tráfico, para confirmar que el hammond en realidad actuó bajo el nombre de sup_g. Cuando hammond salido de su apartamento, el tráfico de la red Tor cesaba, y sup_g salía de la sala de chat. Cuando regresaba a casa, el tráfico de возобновлялся, y sup_g de nuevo aparecía en la red. Ya que él era el principal sospechoso, Tor ya no podía ocultar su identidad.

Tor no es algo sobrenatural; es sólo una herramienta. El hombre que lo utiliza, se debe tener en cuenta las actividades del fbi, si se quiere permanecer en el anonimato.

La seguridad de la estación de trabajo, Puede hacer una reserva. Si un hacker se rajará el equipo de julieta, se puede saber que ella estaba haciendo. Esta misma situación y con romeo. Usted puede cifrar todo el tráfico y usar todos los sitios del mundo para proteger sus datos, pero si un hacker puede ver el texto que se está escribiendo, así como la pantalla de su ordenador, entonces usted no esconderse.

Es muy difícil de proteger tu ordenador de los ataques, si usted caza de hackers con grandes posibilidades. Usted puede reducir el riesgo de ataques de su equipo, si va a utilizar un dispositivo exclusivamente para una conexión segura, ya que el equipo que se utiliza para las tareas diarias, se hackear mucho más fácil.

Además, para el personal de correspondencia usted puede usar una herramienta como Tails. Es un portátil con el sistema operativo que se puede instalar en un pendrive y de forma anónima a trabajar con él, incluso si los hackers se vulnere su habitual sistema operativo. A pesar de que Tails le proporcionará un alto nivel de seguridad en la conducción de correspondencia personal, que es bastante complejo instrumento. Los nuevos usuarios tendrán que pasar varios días en la eliminación de todo tipo de problemas, especialmente si están poco familiarizados con Linux.

La mayoría de los usuarios está satisfecho con su habitual sistema operativo, con el cual se puede compartir los mensajes personales en tiempo real y no preocuparse de lo que te pueden hackear – si bien en este caso, la probabilidad de pérdida de datos que desea guardar en secreto, es superior. Esta opción es mucho más cómodo y más fácil de empezar a trabajar, si solo necesitas un pequeño espacio personal, y no tiene datos críticos, que pueden estar en riesgo.

El primer contactoCuando va a empezar en línea de la correspondencia, no siempre está claro exactamente cómo hacerlo. Si usted puede encontrarse con el hombre en persona, establecer un canal de comunicaciones seguro es sencilla: durante el encuentro, sólo tenemos que aprender los unos de los otros nombres de usuario, los datos del servidor de chat de mensajería y las huellas de OTR (más sobre esto más adelante).

Sin embargo, no siempre tienen la oportunidad de reunirse personalmente: puede estar lejos el uno del otro o de una de las partes puede desear permanecer desconocida para el otro. Incluso si ustedes quieren conocer personalmente, como hacer, si usted desea ocultar el hecho de que usted tiene una relación de uno con el otro?

Para establecer un primer contacto con romeo, julieta debe específicamente para ello, crear una cuenta anónima, que le permitirá ponerse en contacto con el público cuenta de romeo. Se puede envenenar a romeo un correo electrónico con su anónimo de un buzón de correo. La mayoría de email-servicios al crear la cuenta, requieren un número de teléfono del usuario, y algunas cierran el acceso de todos los usuarios de la red Tor, en relación con que la creación de la cuenta anónima se complica. Julieta también podría crear anónimo cuenta en la red social y lo utilizan para comunicarse con el público en el perfil de romeo.

De ser posible se le debe cifrar los primeros mensajes que se envía de romeo. El procedimiento se simplifica, si romeo publicará la clave PGP. Todos los periodistas de The Intercept, publican sus claves PGP en la página de perfiles de los empleados. Si usted va a establecer un primer contacto con el periodista, que trabaja en una organización que utiliza la plataforma de SecureDrop, puede aprovecharse de ella, para no crear nuevos anónimas de cuentas y no tratar de claves PGP. SecureDrop se utiliza en The Intercept.

En el primer contacto con romeo julieta debe especificar el servidor de chat, en el que se ha creado la cuenta, su nombre de usuario, OTR-la huella y el tiempo en que será de esperar en la red. Además, se puede dar de romeo instrucciones necesarias para crear una cuenta, es posible, haciendo referencia a este artículo.

Si y julieta y romeo han pasado en las anónimas de cuentas y comenzaron a intercambiar mensajes cifrados con las huellas OTR, el caso está casi listo. En función de cómo julieta ha establecido el primer contacto con romeo, un estudio de las cartas de romeo y su cuenta en una red social puede revelar los datos de usuario de la cuenta anónima de julieta: de un modo o de otro, se debe informar estos datos. Así, los investigadores pueden descubrir y un perfil oculto de romeo.

Para evitar este tipo de situación, julieta y romeo se pueden eliminar sus cuentas y actualizar a la nueva, no dejando ningún rastro. Y en realidad, julieta y romeo debe abandonar sus viejas cuentas, cuando ellos estimen necesario, y pasar a cuentas nuevas con nuevas claves OTR cifrado. Hay cientos públicas, los servidores de mensajería instantánea, y crear una nueva cuenta completamente gratis.

De la teoría a la práctica,Ahora que ya está familiarizado con la teoría de ocultar su identidad, ha llegado la hora de su aplicación práctica.

No se asusten, estoy seguro de que tendrá éxito. Usted sólo tendrá que seguir las instrucciones propuestas para usuarios de Mac OS X, Windows, Linux y Android. (Por desgracia, de forma anónima ponerse en contacto a través del chat de los servidores en el iPhone no funciona). Para empezar, practique con un amigo.

Jabber y Off-the-RecordCuando hablé de "chat-servidores", en realidad me refería a los servidores de Jabber, también conocido como XMPP. Jabber es un protocolo abierto para la mensajería instantánea; no es un servicio especial, como Signal, WhatsApp o Facebook. Jabber es un descentralizada es una aplicación integrada, similar a un correo electrónico. Puedo enviar una carta en su buzón @theintercept.com en su gmail.com porque los servidores de The Intercept's y Gmail funcionan en un estándar de protocolo.

Así que todos tienen la oportunidad de iniciar el servidor Jabber: usa una gran variedad de organizaciones, incluyendo Calyx Institute, Riseup, Chaos Computer Club y DuckDuckGo y otros. Hay cientos de otras fuentes públicas y privadas de servidores Jabber. Muchas organizaciones trabajan en la privada los servidores de Jabber, incluyendo la filial de The Intercept bajo el nombre de First Look Media. Servicio de mensajería HipChat, basado en Jabber, y su competidor, Slack, utiliza las puertas de enlace de Jabber.

Así como Jabber descentralizado, un usuario con una cuenta en Jabber como akiko@jabber.calyxinstitute.org puede mantener correspondencia con boris@dukgo.co. Pero si ambas partes – romeo y julieta en nuestro ejemplo, utilizan el mismo servidor para sus cuentas de Jabber, los metadatos de su correspondencia estarán mejor protegidos. Los mensajes serán almacenados en el mismo servidor y no serán transmitidos a través de internet.

A diferencia del correo electrónico, la mayoría de los servidores Jabber permiten a los usuarios crear cuentas a través de Tor y no requieren ninguna de datos personales. Por lo general, en muchos de los servidores de Jabber se inician anónimos servicios que permiten a los usuarios de Tor para comunicarse entre sí, sin salir de la red. Este tema es bastante complejo, por lo tanto, para simplificar, no voy a usar anónimos servicios en la descripción de las instrucciones en el futuro.

Off-the-Record (OTR) es un protocolo de cifrado que puede añadir cifrado entre los usuarios finales de cualquier servicio de mensajería, incluyendo Jabber. Para intercambiar mensajes cifrados, ambas partes deben utilizar el software que soporta el cifrado a través de OTR. Hay varias opciones, pero en este artículo se describe el uso Adium para los usuarios de Mac, Pidgin para los usuarios de Windows y Linux y ChatSecure para los usuarios de Android. ChatSecure también está disponible en iOS, pero la aplicación no es completamente compatible con Tor en dispositivos iOS.

Seleccionamos el servidor JabberSi usted va a ocultar su identidad, mediante la creación de una cuenta en la plataforma de Android, puede acceder directamente a la sección correspondiente. En ChatSecure para Android de forma nativa temporales cuentas anónimas para ocultar la identidad.

Todo el resto tiene que descargar e instalar el navegador Tor. Ábralo y descargue nuestro artículo en este navegador, no en el hecho de que haya utilizado antes. Así, ahora utilizas el navegador Tor. Esto es muy importante, porque no quiero que su dirección IP devoluciones en los archivos de registro de cada uno de los servidores de Jabber, que se vaya a utilizar. Como se verá más adelante, en este caso será la idea principal de revelar su identidad.

Usted tiene la opción de cientos de servidores Jabber. Nos puede encontrar la lista de algunos de los servidores públicos de Jabber. Cuál debo elegir?

El servidor no es capaz de averiguar quién es en realidad (se realiza la conexión de la red Tor), o lo que usted escribe en sus mensajes (que va a utilizar el protocolo OTR para cifrar sus mensajes), por lo tanto, usted no necesita preocuparse por. Sin embargo, es mejor elegir el servidor que es menos probable que entregará los archivos de registro de su gobierno, y será, no muy alegraría de que los usuarios de la red Tor crean cuentas anónimas.

Más a menudo que las personas crean una cuenta en Jabber directamente a través de programas de mensajería. Configurar un programa para la transferencia de mensajes a través de Tor, mientras que en su cuenta, es muy fácil. Más difícil asegurarse de que el programa permite crear a través de Tor cuentas nuevas (si se trabaja en el sistema operativo Tails, entonces usted no tiene que preocuparse, ya que todo su tráfico es a través de la red Tor). En este sentido, recomiendo elegir un servidor de Jabber, que le permitirá crear una nueva cuenta desde el sitio web del programa, y usted puede hacer esto en el navegador Tor en lugar de un programa para el intercambio de mensajes.

A continuación se muestran varios servidores Jabber, en los que puede crear cuentas nuevas con el navegador Tor. Son seleccionados al azar de una lista de los servidores públicos: ChatMe (se encuentra en italia), CodeRollers (se encuentra en rumania), Darkness XMPP (se encuentra en rusia), KodeRoot (se encuentra en los estados unidos), Jabber.at se encuentra en austria), Hot Chilli (se encuentra en alemania), XMPP.jp (japón), etc. la Lista es bastante grande.

Listo para empezar a trabajar? Seleccione el servidor Jabber. Cree un nombre de usuario, no relacionado con la personalidad de su presente. Adivine la contraseña que usted ya no usa.

Crea una cuenta en Jabber a través de un navegador Tor. Ahora, anote los datos del servidor, en el cual se ha creado una cuenta, su nombre de usuario y la contraseña y vaya a la siguiente sección, dependiendo de la plataforma que se use, Android, Mac OS X, Windows o Linux.

Seleccione su sistema operativo:

- Anónimo el intercambio de mensajes cifrados en la plataforma Android.

- Anónimo el intercambio de mensajes cifrados en las plataformas Windows y Linux;

- Anónimo el intercambio de mensajes cifrados en la plataforma Mac OS X.

(Todavía no hay manual para iOS, por lo que, a pesar de que el ChatSecure para iOS hay soporte experimental Tor, los desarrolladores no se recomienda confiar en el anonimato, hasta que los expertos en materia de seguridad no pasarán de una cuidadosa revisión de la aplicación).

Anónima la transmisión de mensajes cifrados en Mac OS XSi aún no ha creado una nueva cuenta en Jabber con el navegador Tor, cree en conformidad con las instrucciones de la sección "Escogemos el servidor Jabber", situado arriba. Asegúrese de que usted sabe en qué servidor que haya creado su cuenta, así como su nombre de usuario y contraseña.

Para este ejemplo he creado una cuenta en Jabber en el servidor xmpp.jp y tomó el nombre de usuario pluto1.

La instalación de Adium y configuración de la cuenta anónima a través de Tor, Descargue e instale Adium es un cliente de mensajería instantánea para Mac, que es compatible con el cifrado de protocolo OTR.

Asegúrese de que el navegador Tor abierto. Mientras está abierto, Tor funciona en su ordenador en un segundo plano. Cuando se cierra el navegador Tor, un servicio Top también dejará su trabajo. Esto significa que cada vez que usted desea ejercer su oculto cuenta en Jabber, su navegador Tor debe estar ejecutándose en segundo plano, de lo contrario, Adium no es capaz de realizar la conexión. Así, abra el navegador Tor y no lo cierre, hasta que no siga todas las instrucciones.

Abra El Adium. Después de que usted lo abre, aparece una ventana emergente Adium asistente (Wizard). Cierre: vamos a crear una cuenta de forma manual para obtener más oportunidades.

Seleccionando la ventana de Contactos (Contacts), haga clic en la barra de menú en la parte superior de Adium y seleccione la opción "Configuración" (preferencias). Asegúrese de que se selecciona la pestaña "Cuentas (Accounts) en la parte superior de la ventana. Haga clic en el botón "+" en la parte inferior izquierda de la ventana para añadir una cuenta nueva. A continuación, en la lista desplegable, seleccione "XMPP (Jabber)".

Después de esto aparecerá un nuevo cuadro de diálogo en el que usted será capaz de establecer la configuración de su cuenta.

Antes de pasar al siguiente paso, cambie a la pestaña "servidor Proxy" (Connect using proxy) y seleccione de la lista el tipo de "SOCKS5". En el campo "Servidor", escriba "127.0.0.1", y en el campo "Puerto", escriba "9150". Cree esta cuenta es el nombre de usuario y contraseña e introduzca en el campo correspondiente. Los datos de configuración garantizan que Adium se conectará a esa cuenta a través de Tor. Introducir el nombre de usuario y la contraseña no es obligatorio, pero si vas a usarlas, Tor seleccionará para esta cuenta de distintos canales de comunicación, lo que aumentará su anonimato.

Haga clic en la pestaña "Seguridad" (Privacy). En el campo de Cifrado (Encryption) cambie el valor de "Cifrar mensajes de petición" (Encrypt chats as requested) en "la obligatoriedad de llevar a Cabo el cifrado y prohibir el texto" (Force encryption and refuse plaintext).

Haga clic en la pestaña "opciones" (Options). Modifique el campo "Recurso (Resource) (el valor predeterminado es el nombre de su equipo) en "anonymous". Además, en el párrafo de "Seguridad" (Security), marque la casilla junto a "Requerir SSL/TLS" (Require SSL/TLS).

Ahora haga clic en la pestaña "Cuentas" (Account). Introduzca el ID de Jabber. Nombre de usuario – pluto1, el nombre del servidor de Jabber – xmpp.jp, por lo tanto, Jabber ID se registró como pluto1@xmpp.jp. Escriba su contraseña y haga clic en "OK" para acceder a su cuenta.

Ahora Adium intentará conectarse a su cuenta anónima a través de Tor. Si todo va bien, en la lista de cuentas debe recibir su cuenta con la firma "Online".

Las claves de cifrado y grabados,por lo tanto, usted anónimo ha iniciado sesión en su oculta la cuenta a través de Tor. El siguiente paso será la creación de una clave de cifrado de protocolo OTR. Todo el que quiera utilizar el protocolo OTR, debe generar su propia clave. Esta clave es un archivo almacenado en un dispositivo que se utiliza para el intercambio de mensajes. Cada clave contiene una única secuencia de caracteres que se llama la huella de esta clave: ninguna de las dos claves no pueden tener la misma huella.

Intentaremos crear su clave de cifrado OTR. En la ventana de Contactos (Contacts) haga clic sobre la barra de menú de Adium y seleccione la opción "Configuración" (preferencias). Haga clic en la ficha Avanzadas (Advanced) y haga clic en la barra lateral de Cifrado (Encryption). Seleccione su cuenta anónima y haga clic en el botón "Generar" (generar) para generar una nueva clave. Después de completar el procedimiento que aparece en la nueva huella digital con el cifrado OTR.

En nuestro ejemplo, he creado una nueva clave que utiliza el cifrado OTR, para su cuenta pluto1@xmpp.jp con la huella de C4CA056C 922C8579 C6856FBB 27F397B3 2817B938. Si quieres empezar con alguien el personal de la correspondencia, el informe de este hombre, su nombre de usuario y el nombre del servidor, así como la huella digital de la clave con OTR. Después de que se creará una cuenta anónima en Jabber y genera una clave de cifrado OTR, pídale a informarle de su nombre de usuario, el nombre del servidor y la huella digital de la clave.

Después de iniciar el intercambio de mensajes cifrados, usted será capaz de ver la huella digital de la clave de su interlocutor, y que es capaz de ver su. Si la huella digital, que le han entregado, coincide con la huella digital que se muestra en el Adium, este contacto puede marcar como seguro. Si la huella digital, que entregaron a usted, coincide con la huella digital que se muestra en el Adium, su contacto también pueden marcar como seguro.

Este paso varias embrollado, pero es muy importante. Si las claves no coinciden, esto significa que usted busca ataque de intermediario. En este caso, no se debe marcar un contacto como fiable, y tratar de repetir el procedimiento un poco más tarde.

Adición de contactos y correspondencia personalEstoy tratando de empezar el intercambio de los mensajes personales con su amigo. Él me informó que su cuenta en Jabber – pluto2@wtfismyip.com y OTR-la huella – A65B59E4 0D1FD90D D4B1BE9F F9163914 46A35AEE.

Después de que he creado su cuenta pluto1, quiero agregar un usuario pluto2 a sí mismo en los contactos. Primero elijo la ventana de Contactos (Contacts) y, a continuación, haga clic en el botón del menú "Contacto" y hacer clic en "Agregar contacto" (agregar contacto). En el campo "Tipo de contacto (Contact Type) elijo XMPP, y en el campo ID de Jabber escribo "pluto2@wtfismyip.com". A continuación, haga clic en el botón "Add" (Agregar) para agregar un usuario a la lista de contactos.

Después de haber añadido el contacto en Jabber, no se puede determinar de un vistazo, está en la red o no. Primero hay que obtener el consentimiento del usuario para ver su estado. Por lo tanto, ahora tengo que esperar hasta que pluto2 entrar en su cuenta y confirma mi solicitud para agregar a la lista de contactos.

Así, pluto2 me permitió ver cuando está en la red, y envía una solicitud para que yo me autorizó a ver, cuando estoy en la red. Yo elijo a su contacto y haga clic en el botón "Permitir agregarme a su lista de contactos" (Authorize).

Ahora, por primera vez he añadido un usuario pluto2 como su contacto, y que se mostrará en mi lista de contactos, cuando va a estar en la red. A continuación, todo lo que tengo que hacer para empezar una conversación con él, es hacer clic dos veces sobre su nombre.

Yo se oyó dos veces en contacto pluto2 y escribió "hola".

Antes de enviar mi mensaje, Adium comenzó la sesión de trabajo con OTR cifrado. Tenga en cuenta la indicación de "personalidad pluto2@wtfismyip.com no se ha confirmado" (pluto2@wtfismyip.com's identity not verified). Esto significa que durante el intercambio de mensajes cifrados no puedo estar completamente seguro de que no ocurrirá un ataque de intermediario.

Además, aparecerá un cuadro de diálogo de Confirmación de la huella de OTR" (OTR Fingerprint Verification box). Es igual si la huella digital, el que me entregó el usuario pluto2, con lo que está escrito en este diálogo?

Comparar cada uno de los símbolos de la huella, que pluto2 me entregó anteriormente, con los caracteres de la huella, a la que hace referencia Adium. Se ve que ellos en realidad son los mismos. Entonces, nadie lleva a cabo un ataque de cifrado, y puedo atrevidamente pulsar en el botón Aceptar (Accept). Si yo no hubiera tenido OTR-huella pluto2, yo le hubiese en el pluto2 externa [ing. out-of-band] para el canal (no en este chat, ya que no sé cuánto confías en él) y, a continuación, habría confirmado que son iguales. Si yo no hubiera tenido tiempo para eso, yo se oyó en el botón "Confirmar más tarde" (Verify Later).

Es necesario pasar de la etapa de confirmación, sólo antes de comenzar el intercambio de mensajes cifrados con el nuevo contacto. Si mañana voy a ir a tu cuenta y empezar una conversación con pluto2, puedo comenzar a trabajar, teniendo esta conversación segura.

Eso es todo. Resultado: hemos creado una cuenta anónima en Jabber a través de la red Tor. Hemos configurado el programa para la mensajería instantánea Adium y podemos ir a esta cuenta a través de Tor. Hemos creado una nueva clave de OTR-cifrado para esta cuenta. Hemos añadido en su cuenta de un contacto y verificar su huella OTR cifrado. Ahora podemos compartir con el contacto de mensajería a un nivel suficiente de protección de la información.publicado

Continuación...

P. S. Y recuerde, sólo cambiando su consumo — estamos juntos cambiando el mundo! © Únase a nosotros en Facebook , Twitter, Myspace

Fuente: habrahabr.ru/company/it-grad/blog/271165/

7 recetas sencillas perfecto desayuno

Olvidada por el землебитная las técnicas de construcción para el edificio de poca altura