903

0.2

2014-08-09

Шпионское ПО официально использует полиция в 30 странах

Слежка за гражданами со стороны правительства и тайная установка вредоносных программ на телефоны пользователей — это уже не научная фантастика и не какие-то теории заговора, а обычная практика в повседневной деятельности правоохранительных органов.

Микко Хюппёнен (Mikko Hypponen), директор по исследованиям финской антивирусной компании F-Secure выступил с докладом на хакерской конференции Black Hat, которая проходит в эти дни в Лас-Вегасе. В своём выступлении он сказал, что шпионское ПО официально использует полиция как минимум в 30 странах.

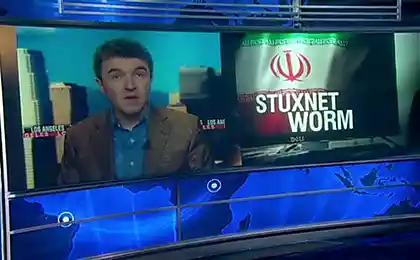

Собственно, история вредоносных программ, созданных для государственных нужд, ведётся с момента обнаружения Stuxnet — вероятно, первого вируса, сделанного под непосредственным присмотром президента в рамках операции под кодовым названием «Олимпийские игры».

«Ещё недавно мысль о том, что демократическое западное правительство будет вовлечено в написание вредоносных программ казалась смешной, — говорит Хюппёнен. — Мысль о том, что одно демократическое западное государство разработает шпионскую программу для слежки за другим демократическим государством? Именно это мы наблюдаем сейчас».

Микко Хюппёнен говорит, что у государственных служб есть несколько причин для разработки вредоносного ПО. Это оперативно-розыскная деятельность, коммерческая разведка, слежка за гражданами, саботаж и кибервойна.

Например, в Финляндии полиция сейчас имеет право легально устанавливать шпионские программы на мобильный телефон гражданина, который подозревается в совершении преступлений. Тяжесть преступлений и степень уверенности в причастности гражданина остаются на усмотрение полиции.

Микко Хюппёнен считает, что подобная практика недопустима. Тем более, когда выясняется, что слежка осуществлялась за невиновным человеком. «Я бы хотел, чтобы [в такой ситуации] они принесли извинения. Это будет честно», — говорит он.

Кроме Stuxnet, эксперт назвал несколько примеров других вредоносных программ, разработанных по заказу государственных органов: среди них Gauss, FinFisher, Flame и Careto.

Для установки зловредов на смартфоны граждан используются различные методы, в том числе поддельные цифровые сертификаты, с помощью которых перенаправляется трафик с легальных сайтов на сайты с эксплойт-паками, сказал Хюппёнен, приведя пример взлома центра сертификации Diginotar в 2011 году, когда злоумышленники смогли сгенерировать валидные цифровые сертификаты для многих сайтов, в том числе Google, Mozilla, Twitter и Microsoft.

Источник: habrahabr.ru/post/232723/

Микко Хюппёнен (Mikko Hypponen), директор по исследованиям финской антивирусной компании F-Secure выступил с докладом на хакерской конференции Black Hat, которая проходит в эти дни в Лас-Вегасе. В своём выступлении он сказал, что шпионское ПО официально использует полиция как минимум в 30 странах.

Собственно, история вредоносных программ, созданных для государственных нужд, ведётся с момента обнаружения Stuxnet — вероятно, первого вируса, сделанного под непосредственным присмотром президента в рамках операции под кодовым названием «Олимпийские игры».

«Ещё недавно мысль о том, что демократическое западное правительство будет вовлечено в написание вредоносных программ казалась смешной, — говорит Хюппёнен. — Мысль о том, что одно демократическое западное государство разработает шпионскую программу для слежки за другим демократическим государством? Именно это мы наблюдаем сейчас».

Микко Хюппёнен говорит, что у государственных служб есть несколько причин для разработки вредоносного ПО. Это оперативно-розыскная деятельность, коммерческая разведка, слежка за гражданами, саботаж и кибервойна.

Например, в Финляндии полиция сейчас имеет право легально устанавливать шпионские программы на мобильный телефон гражданина, который подозревается в совершении преступлений. Тяжесть преступлений и степень уверенности в причастности гражданина остаются на усмотрение полиции.

Микко Хюппёнен считает, что подобная практика недопустима. Тем более, когда выясняется, что слежка осуществлялась за невиновным человеком. «Я бы хотел, чтобы [в такой ситуации] они принесли извинения. Это будет честно», — говорит он.

Кроме Stuxnet, эксперт назвал несколько примеров других вредоносных программ, разработанных по заказу государственных органов: среди них Gauss, FinFisher, Flame и Careto.

Для установки зловредов на смартфоны граждан используются различные методы, в том числе поддельные цифровые сертификаты, с помощью которых перенаправляется трафик с легальных сайтов на сайты с эксплойт-паками, сказал Хюппёнен, приведя пример взлома центра сертификации Diginotar в 2011 году, когда злоумышленники смогли сгенерировать валидные цифровые сертификаты для многих сайтов, в том числе Google, Mozilla, Twitter и Microsoft.

Источник: habrahabr.ru/post/232723/

Портал БАШНЯ. Копирование, Перепечатка возможна при указании активной ссылки на данную страницу.

Робот оригами складывает сам себя

Википедия за неделю собрала Bitcoin-пожертвования на 140 тысяч долларов