1366

10 найцікавіших фактів про коди та сфери

Необхідність приховати зміст важливих повідомлень існував на тисячі років. З часом люди знайшли більше і більш складні способи закодування повідомлень, так як прості методи кодування більш легко декодуються. Сьогодні ми розглянемо тисячі способів приховати повідомлення в світі, але в цьому огляді ми розглянемо лише десять з них.

1,1 км Стеганографія

Стеганографія старша, ніж коди і ферти і зазвичай згадується як секретне написання, мистецтво прихованого написання. Наприклад, повідомлення може бути написано на папері, вкритому воском, і месенджер повинен проковтнути його і таким чином забезпечити заспокійливість, і в потрібний час regurate так, щоб повідомлення можна прочитати. Ще одним способом є татуювання повідомлення про плавно поголені голови месенджера, потім чекати, поки волосся виростає назад, щоб приховати повідомлення. Найкращим способом таємно писати є використання звичайних предметів, щоб приховати повідомлення. У Англії популярний метод таємного написання, який скористався регулярною газетою з крихітними точками під літерами на першій сторінці, яка вказує на те, що листи читати, щоб отримати повідомлення. Деякі люди можуть писати повідомлення за допомогою перших літер кожного слова в тексті або за допомогою невидимого чорнила. Країни-учасники можуть усаджувати текст таким чином, що вся сторінка тексту стає розміром пікселя, який буде непомітним для зовнішнього вигляду. Стеганографія краще використовується в поєднанні з кодом або cipher, оскільки існує ризик, який можна виявити секретне повідомлення.

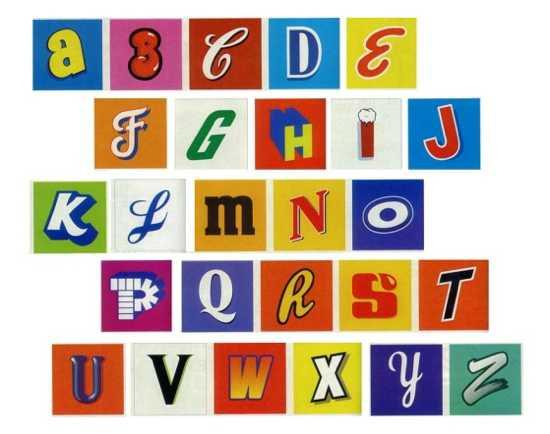

2. РОТ1

Цей код знайомий з багатьма дітьми. Ключ до тіфера дуже простий: кожен лист абетки замінюється наступним листом, тому А замінюється B, B замінюється B, і так далі. "ROT1" буквально означає "поворот 1 літера вперед алфавітно." «Я знаю все» перетвориться в секретну фразу «І ґте koba». Цей cipher призначений для збереження, оскільки він легко зрозуміти і використовувати, і просто легко розшифрувати, навіть якщо ключ використовується назад.

3. Поставка

У пермутаційній папці листи перемонтовані за допомогою деяких правил або ключів. Наприклад, слово можна записувати назад, так що фраза «хорош бачити тебе» перетворюється в фразу «гіфт tediv sav». Ще одним ключем перестановки є перевстановлення кожної пари літер, так що попереднє повідомлення стає "д d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d d Для надсилання конфіденційних повідомлень під час Першої світової війни та Американської громадянської війни використовуються такі сфери. На перший погляд, здається, що ускладнені правила перестановки можуть зробити ці сфери дуже важко. Тим не менш, багато зашифрованих повідомлень можна розшифрувати за допомогою анаграм або сучасних комп'ютерних алгоритмів, які проходять через тисячі можливих перестановок ключів.

4. У Поштовий індекс:

Незважаючи на своє ім'я, код Морсе не є кодом; це код. Кожен лист абетки, цифр 0 до 9, а деякі знаки пунктуації замінюють послідовністю коротких і довгих парок, часто називають «доти і даше». А стає . . і B стає . . і так далі. На відміну від більшості інших сфер, Введіть номер мобільного, який Ви вказали при укладаннi договору з нами Код Морсе почав широко використовуватися з винахідником телеграфу Самуїлем Морсе. Він був першим широко використовуваним електричним пристроєм для передачі повідомлень на віддалені відстані. Телеграф перетворив медіа і дозволило передати миттєві звіти подій, що відбуваються в одній країні по всьому світу. Код Морсе змінив характер війни, що дозволяє миттєво зв'язуватися з військами на великій відстані.

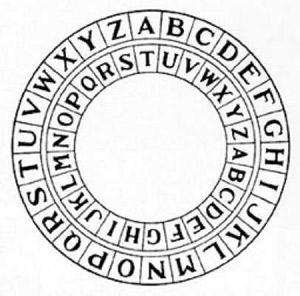

5. Умань Цезар cipher

Сфера Цезаря (посадка), так званий, оскільки він був використаний Джулія Цезаря. Тіфер складається з 33 різних сфер (кількість сфер варіюється в залежності від алфавіту використовуваної мови), для кожного літери алфавіту. Rot1 є одним з цих кодів. Чоловік повинен знати, що цезарський диференц використовувати для дешифрування повідомлення. Якщо E використовується, то A стає E, B стає F, C стає Z, і так на алфавітно. Якщо Ю використовується, то А стає Ю, Б стає І, C стає А, і так далі. Цей алгоритм є основою для багатьох складних сфер, але сама по собі не забезпечує надійний захист від секретності повідомлень, оскільки він займе відносно короткий час для перевірки 33 різних сферових ключів.

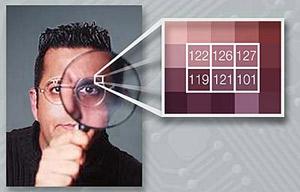

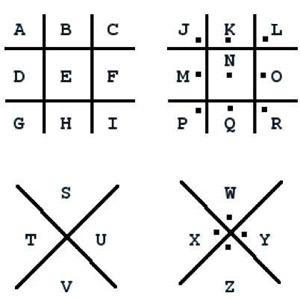

6. Моноальфабетична заміна

ROT1, цезарський диференціал, і код Морсе - це все однотипне заміщення, що означає, що кожен лист абетки замінюється за ключем, іншим листом або символом. Насправді, вони легко децифер без навіть знаючи ключа. Найпоширеніший лист англійською мовою є літерою Е. Таким чином, в багатьох моноальфабетичних ферах, найбільш поширений лист або символ також буде Е. Другий найбільш поширений лист англійською мовою є T, і третій є A, тому ці два листи також можуть бути визначені для розшифрування. З цієї точки зору людина може дешифрувати повідомлення, використовуючи частоту англійських літер, або вони можуть шукати неповні слова, такі як "T_E", які, швидше за все, "THE. й

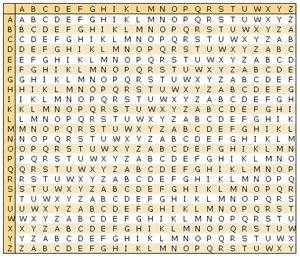

7. Вігенер cipher

Цей алгоритм є більш складним, ніж моноalphabetic заміна. Ключові слова: «ХІР». Перший лист повідомлення з ключовим словом «ХІР» буде зашифрований алфавітним cipher C, другий лист з алфавітним cipher H і так далі до останнього листа слова. Ключове слово складається з лише п'яти літер, тому для шостого літери повідомлення, алфавітний cipher C буде використовуватися знову. Щоб розшифрувати його, перш за все, потрібно знайти довжину ключового слова. Якщо ключове слово складається з п'яти літер, то літери з цифрами 1, 6, 11, 16, 21, і т.д. будуть відповідати першому літері головного слова, а аналіз частоти літер дозволить вам дешифрувати повідомлення. Після того, як декодер надходить до букв 2, 7, 12, 17, і так далі. Якщо ключове слово дійсно складається з п'яти літер, то розшифрування повідомлення буде легко. Якщо ні, знайдіть ще одне слово і повторіть процес.

8. Генуїн код

У автентичному коді кожне слово замінюється кодовим словом або номером відповідно до ключа. З тих пір, як можна знайти багато слів в повідомленні, ключ зазвичай в книзі коду. Ви можете переглянути англійське слово і знайти відповідне слово коду. Оскільки короткі повідомлення важко дециферувати з аналізом частоти літер, код повинен бути надзвичайно довгою, інакше аналіз частоти слів стає корисним у декодуванні. З цієї причини коди важче розшифрувати, ніж тіфери. Багато країн використовують кодові варіації, які використовують новий код кожного дня, щоб запобігти декодування за допомогою аналізу частоти. Для повсякденного життя, однак, використання кодів є досить нудним процесом і книгами коду досить громіздкими. Якщо кодбук вкрадений, код вже є непристойним і новим кодом необхідно скомпільувати, що вимагає величезної кількості часу і зусиль. Коди в основному корисні для багатих і потужних, які можуть делегувати цю роботу іншим.

9. Навігація English, Українська, Français...

Код Enigma, який був дуже складним сферою, був використаний німцями під час Другої світової війни. Для цього використовується машинка Enigma, яка дуже схожа на машинці, коли натискає певну літеру на екрані, літера cipher lit вгору. У машині було кілька коліс, які з'єднуються з літерами дротами, щоб визначити, який буде відображено лист циркуляра. Всі машини Enigma були ідентичними, і початкова конфігурація коліс була запорукою шифрування повідомлень. Щоб ускладнити процес, колесо довелося обертати після певної кількості літер. Німецька команда видала списки початкових колісних конфігурацій для використання в шифрування кожного дня, щоб всі німецькі командири використовували однакову конфігурацію і могли розшифрувати повідомлення один одного. Навіть коли Алли отримали копію машини, вони все ще не могли розшифровувати повідомлення, оскільки машина виготовляла сто трильйонів можливо початкових колісних конфігурацій. Код Enigma був розтріскований польськими майстрами і, нарешті, дешифрований британським, які використовували wit і комп'ютери. Знання німецьких систем зв'язку дали Алли суттєву перевагу під час війни, а процес розбиття коду Enigma дозволило створення першого прототипу комп'ютера.

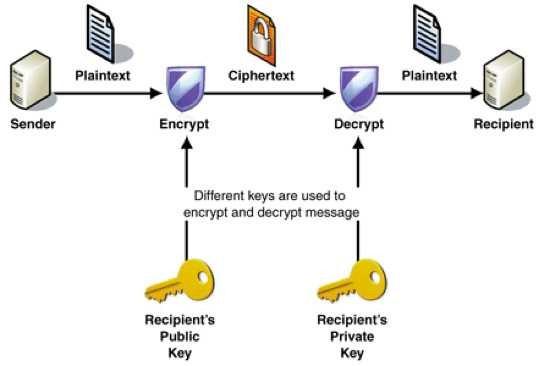

10. Публічна ключова криптографія

Це найсучасніша сфера, і вона має кілька варіантів. Це сфера, яка використовується у всьому світі і має два ключі: один громадський і один особистий. Громадський ключ є великим числом, доступним для всіх. Ключ є настільки складним, тому що ділення тільки дає два цілих (крім 1 і самої кількості). Ці два числа є приватним ключем, і якщо ви розмножуєте їх, ви отримуєте публічний ключ. Наприклад, публічний ключ може бути 1961, тому приватний ключ становить 37 і 53. Публічний ключ використовується для шифрування повідомлення, і повідомлення не можна розшифрувати без приватного ключа. При надсиланні персональних даних в банк, або коли ваша банківська картка обробляється машиною, дані зашифровані таким чином, і тільки банк з його приватним ключем може отримати доступ до нього. Причина, чому цей метод є настільки безпечним, що дуже важко знайти дивізори великих чисел. До 2007 р. Лабораторіз сплачували гроші будь-яким особам, які можуть знайти два дивізори для запропонованих номерів. Ось порівняльно легкий приклад, який вартість $1,000, ви попросите знайти два 50-цифрових дивізорів за номер: 15226050279225333605356183781326374 297180681149613806886579494580 12296325895289765400350692006139 (пошта).

Веб-камера

Bloball - це гра з хокею губ

Пляшка Клейна не має краю і поняття «всередині» і «зовнішня» не поширюються на неї.