872

0.2

2015-07-05

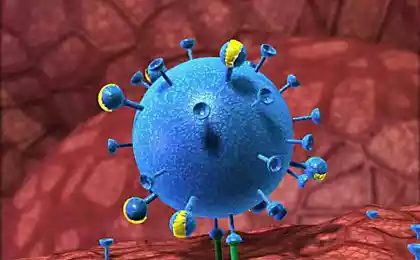

Опасный вирус LLC Mail.Ru, гуляющий по просторам рунета

По просторам интернета гуляет новый опасный компьютерный вирус с подписью

LLC Mail.Ru, который маскируется под обновления популярных программ.

Будьте бдительными, товарищи.

Многие пользователи интернета заметили странные сообщения в различных приложениях, которые предлагают установить или обновить версию популярной программы.

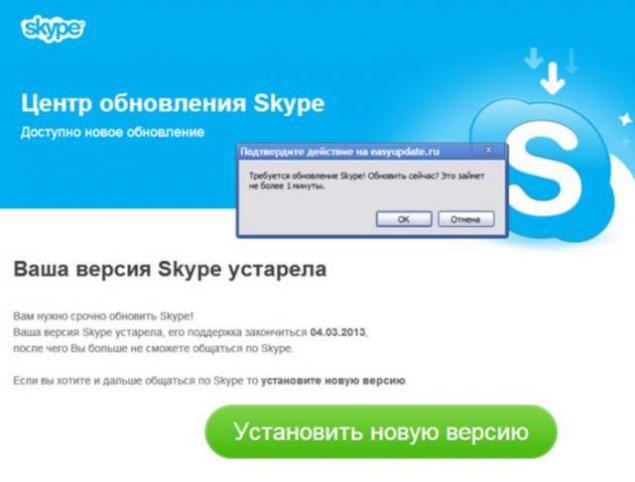

Сегодня я хочу вам рассказать о банальном обновлении программы Skype.

После подтверждения пользователем обновления, с зараженного источника

скачивается и устанавливается «апдейт», однако, увидев после запуска,

что файл подписан почему-то издателем «LLC Mail.Ru», а не Skype,

советую вам сразу же запретить выполнение задачи.

Читаем далее о свежей схеме наполнения ботнета.

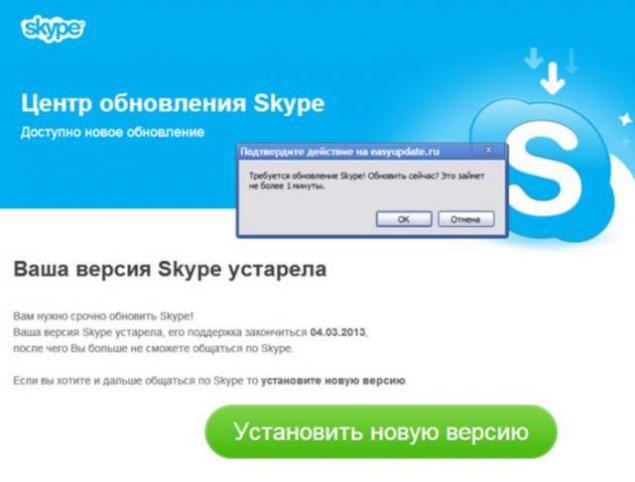

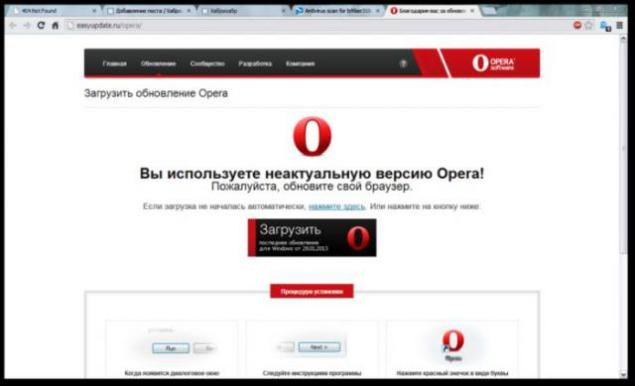

Чаще всего, после клика на «обновление программы» происходит редирект

на загрузку с зараженных сайтов по типу _http://«любое название сайта»/skype/,

выглядящий примерно так…

«Ваша версия Skype устарела, его поддержка закончится 04.03.2013,

после чего Вы больше не сможете общаться по Skype» её очень пугают,

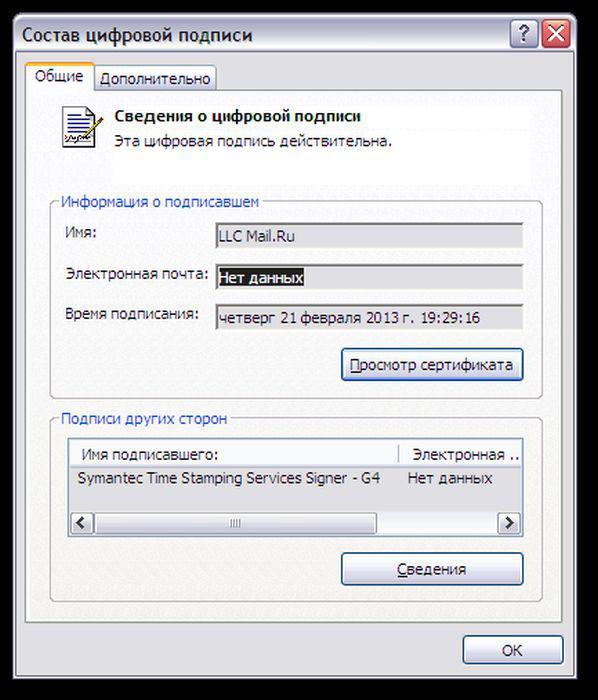

Загадка цифровой подписи

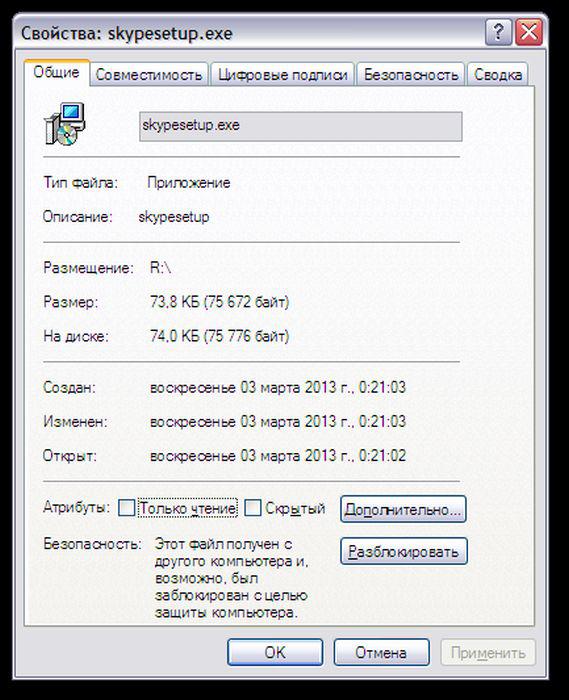

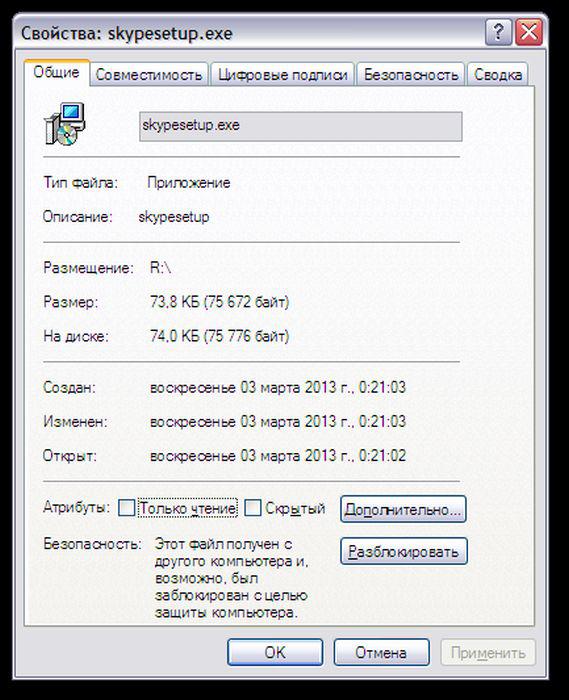

Итак, первым делом посмотрим свойства файла:

Странно, всего 74 Кб, как-то маловато даже для web-инсталлера.

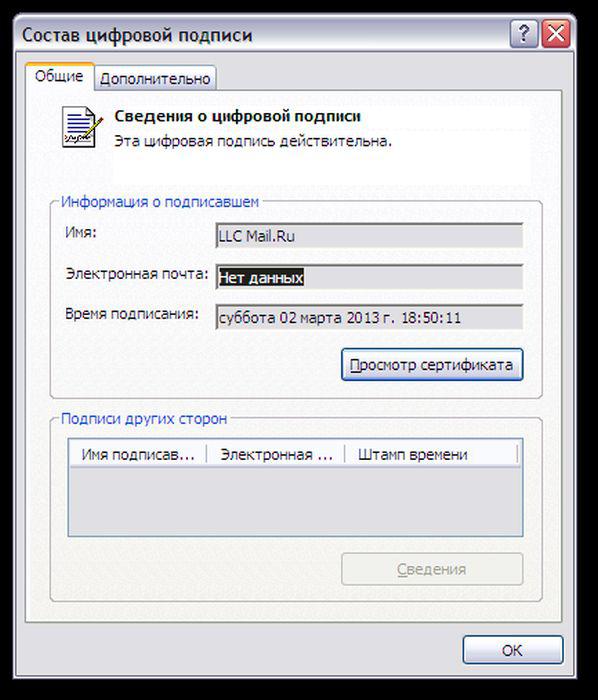

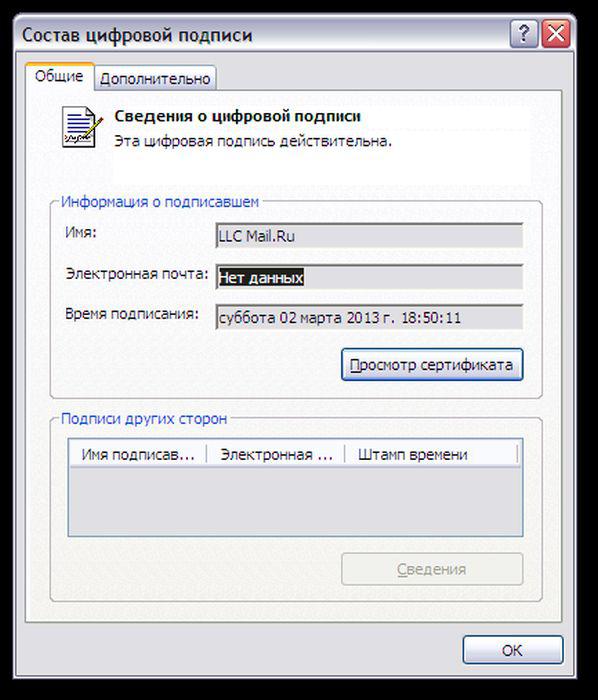

Смотрим цифровую подпись, что это за «LLC Mail.Ru» такое,

может кто-то опять протащил через Thawte схожее название юрлица?

Странно, сертификат цифровой подписи очень похож на настоящий от Mail.Ru:

У них одинаковый срок действия, с 09.12.2011 по 07.02.2014, однако

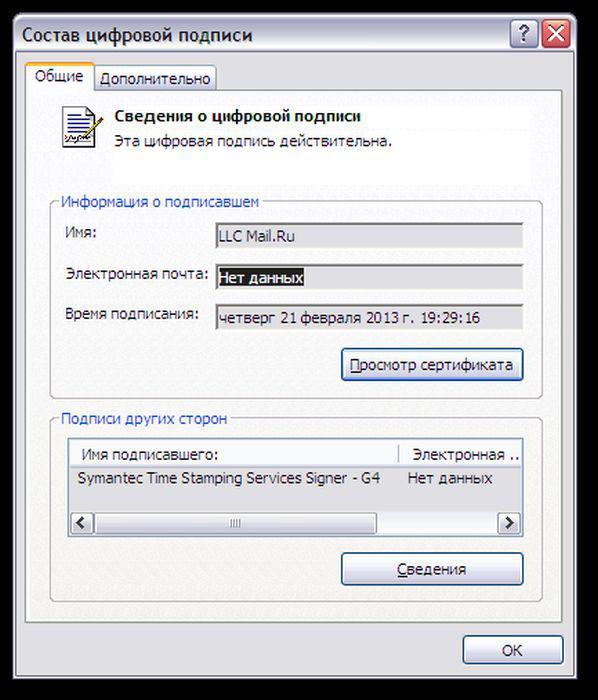

в цифровой подписи Агента Mail.ru есть подписи других сторон:

Symantec Time Stamping Services Signer. Все exe файлы подписываются

на лету перед отдачей на загрузку браузеру,

об этом говорит динамически изменяющееся время подписания файла.

Итого, имеем три варианта:

1. Это настоящая цифровая подпись Mail.ru, приватный ключ от которой

каким-либо образом выкрали и теперь используют для подписания малвари

2. Это настоящая цифровая подпись Mail.ru, которую сама Mail.ru почему-либо

использует для подписания малвари

3. Это поддельная цифровая подпись Mail.ru, которую каким-либо образом

сумели скомпрометировать (что маловероятно, ибо RSA 2048 бит)

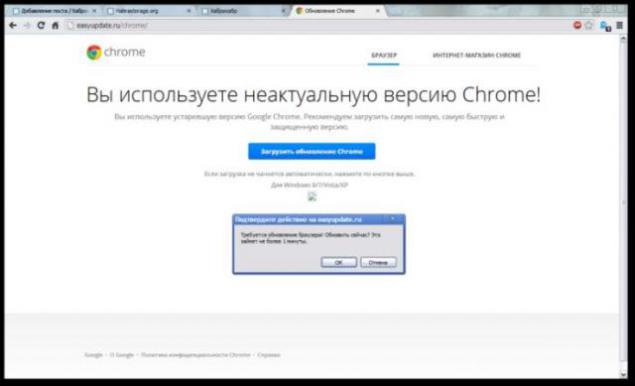

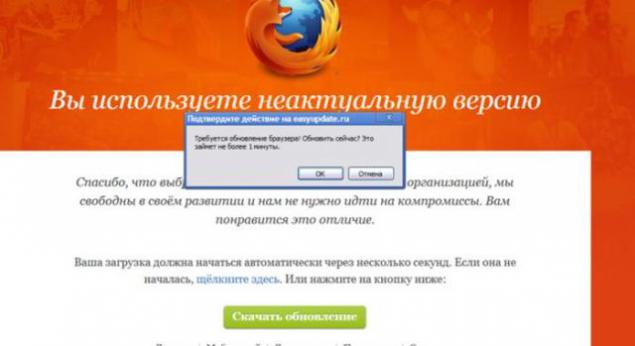

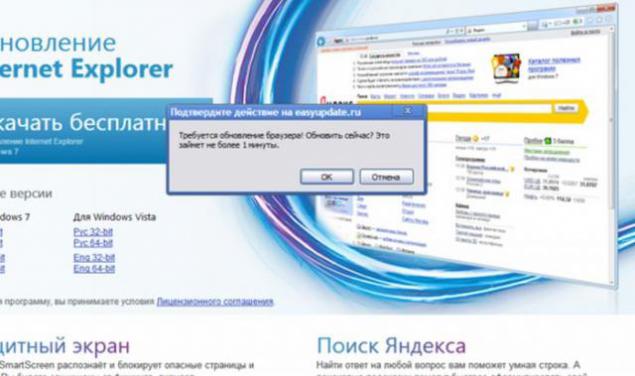

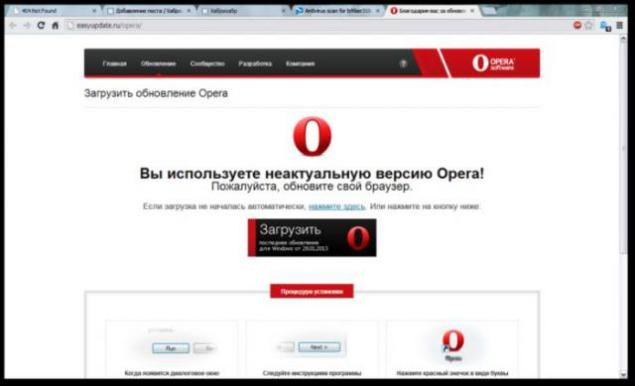

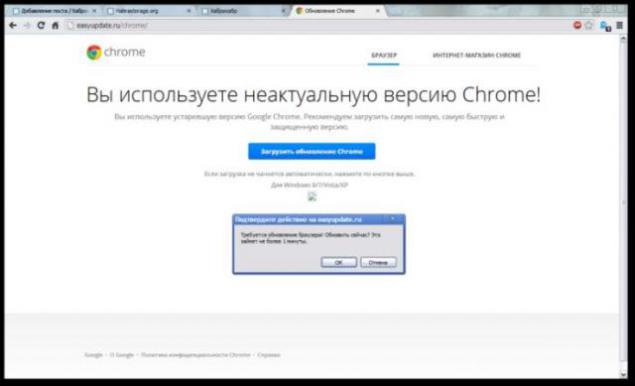

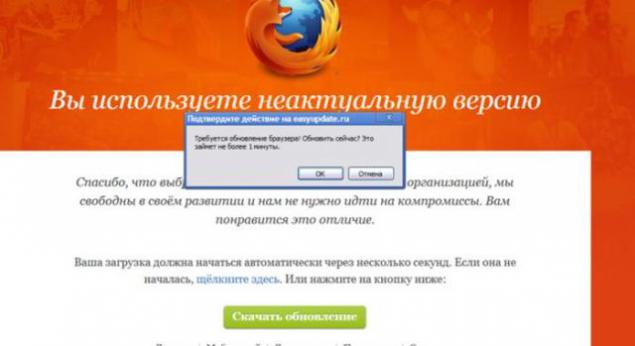

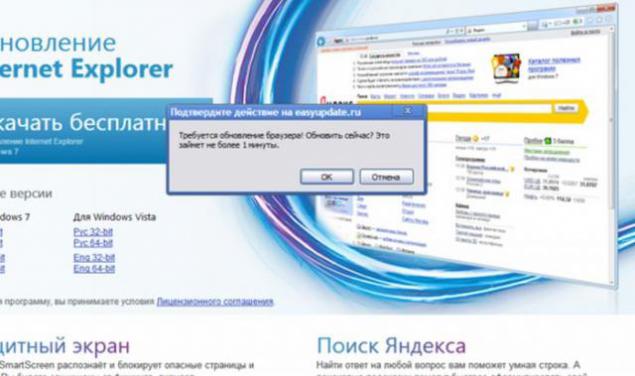

Загуглив источник, который чаще всего используется злоумышленниками — «easyupdate.ru»,

и не найдя в выдаче ничего путного, я посмотрел все ссылки по запросу site:easyupdate.ru

и обнаружил, что, помимо скайпа, лендинги имеются для всех популярных браузеров:

Их очень роднит милое всплывающее ;vascript подтверждение,

которое начинает скачивать exe файл, даже не удосужившись проверить,

какую кнопку нажал пользователь, OK или Отмена.

Virustotal

Таким образом, мы получили 5 образцов

(ссылки ведут на результаты сканирования файлов Virustotal):

chromesetup.exe, firefox-setup.exe, ie-setup-full.exe, opera_int_setup.exe и skypesetup.exe

opera_int_setup.exe и ie-setup-full.exe ещё не были просканированы до меня,

то есть распространение заразы было начато совсем недавно,

однако на остальные файлы среагировали 8-9 антивирусов из 46.

Касперский почему-то единственный, кто классифицировал exe, как «не вирус»:

«not-a-virus:HEUR:Downloader.Win32.LMN.a».

Возможно на это решение положительно повлияла цифровая подпись, однако это лучше,

чем решение встроенного в Windows антивируса от Microsoft,

который в образцах не увидел вообще никакой угрозы.

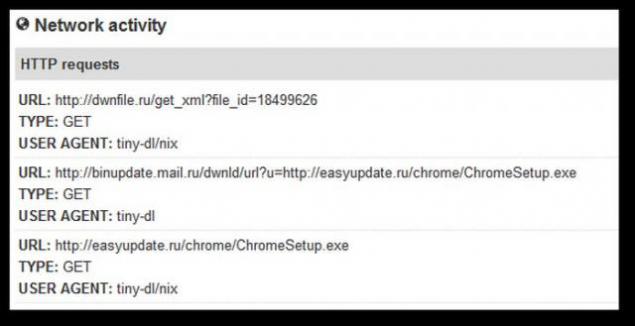

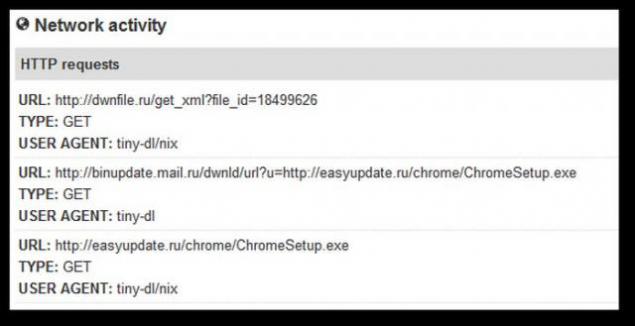

Для chromesetup.exe доступны сведения о поведении, видимо

предоставленные какой-то из антивирусных компаний, в частности сетевая активность:

Итак, у нас есть два странных домена и ссылка на поддомен Mail.ru,

посмотрим на них внимательнее: easyupdate.ru зарегистрирован 30 января 2013 года

со скрытием информации о владельце (Private person), эта услуга доступна и бесплатна

у большинства российских регистраторов доменов. В корне сайта нас встречает 404:

404 Not Found

The resource requested could not be found on this server!

Powered By LiteSpeed Web Server

LiteSpeed Technologies is not responsible for administration and contents of this web site!

Вторая ссылка, очевидно, использовала уязвимость типа URL redirect

на одном из поддоменов Mail.ru, однако, судя по всему,

уязвимость уже успели устранить. Возможно злоумышленники решили,

что такая ссылка легче пройдёт через firewall.

Домен dwnfile.ru зарегистрирован 1 февраля 2013 года со скрытием информации о владельце.

В тексте страниц лендинга также присутствуют ссылки на следующие домены:

uprgadotesbest.com — зарегистрирован 26 декабря 2012 года через

PrivacyProtect.org и на текущий момент имеет статус «Locked»

uploadeasy.ru — домен вообще не зарегистрирован, видимо забыли

в суете выкатывания «в продакшн», киберсквоттеры, налетай!

Все домены регистрировались через Reg.ru.

Кроме того, троян отключает в реестре использование прокси,

что, очевидно, повлияет на работу IE и Chrome,

у Firefox и Opera собственные настройки для прокси.

Партнерка

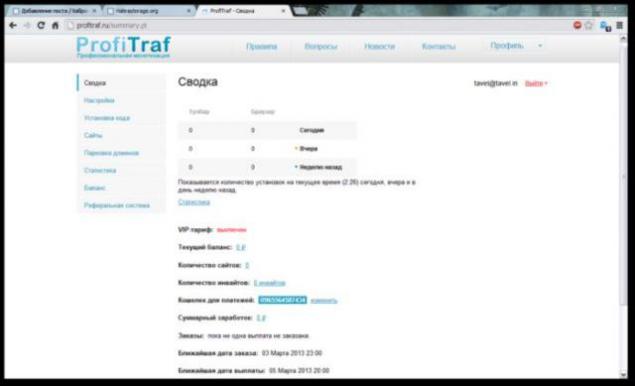

Далее, ссылка _http://dwnfile.ru/get_xml?file_id=18499626 возвращает

нам XML следующего содержания:

<file> <dltype>simple</dltype> <url></url> <referer>profitraf1</referer> <internet></internet> profitraf4 <mpcln></mpcln> </file>

Любому при взгляде на это нехитрое содержимое, становится очевидно,

что мы имеем дело с очередной партнёрской программой по так называемым

«инсталлам», параметр guid — это уникальный идентификатор бота в будущем

ботнете, а partner в данном контексте — это аффилиат,

человек, зарегистрировавшийся в партнерской программе, получивший в её кабинете

ссылки на файлы для распространения и распространяющий эти файлы в меру своей

испорченности, получая при этом некоторый процент от доходов владельцев партнерской программы и ботнета

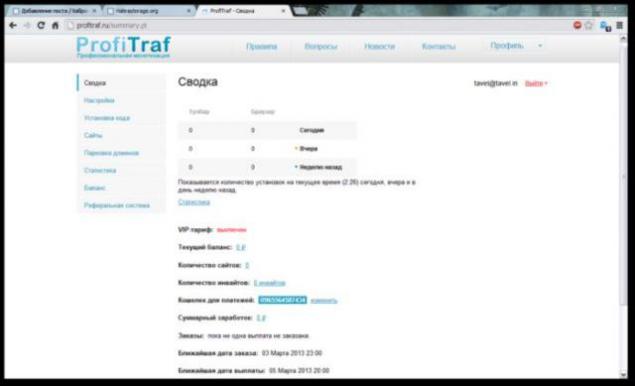

из ничего не подозревающих пользователей. Погуглив идентификатор profitraf1,

выходим на саму партнерскую программу: profitraf.ru

Регистрация только по инвайтам, однако первый же попавшийся

в гугле инвайт подошёл и я попал внутрь:

Нас встречает приятный дизайн, статистика, баланс и даже реферальная система,

всё очень канонично. В разделе «Установка кода» написано:

Для работы с партнерской программой необходимо поменять ссылки на любой

скачиваемый контент (mp3, документ, видео — абсолютно любой файл), расположенный у вас на сайте.

Ссылки меняются таким образом, что вместо вашего домена указывают на специальный загрузчик,

расположенный на домене profidownload.ru.

В этой ссылке специальным образом прописывается исходная ссылка (которая до этого была на сайте).

По клику пользователя сначала загружается и запускается загрузчик,

который и скачивает на компьютер пользователя исходный файл.

Одновременно с загрузкой устанавливается тулбар и браузер.

Для пользователя это происходит практически незаметно.

Итак, можно подключить свой сайт, поменять там ссылки на указанные и получать прибыль.

А вот и ещё одна цитата, на этот раз из огромного,

на 215 страниц, топика этой партнерки на крупнейшем форуме вебмастеров в рунете:

Мы предлагаем абсолютно прозрачную, «белую» схему заработка —

без SMS-подписок, платных архивов и прочих «серых» схем.

Мы распространяем браузер и тулбар (надстройку для браузеров) крупнейшей компании

РуНета — Mail.Ru. Каждый сайт проходит строгую модерацию

и только после проверки нашими специалистами допускается к участию в программе.

И вот тут мне, наконец, стало ясно, откуда взялась цифровая подпись Mail.ru на малвари,

попавший на компьютер моей мамы.

В том, что это именно малварь, сомневаться не приходится, достаточно изучить результаты

исследования образцов антивирусными компаниями.

И эта зараза может получить очень широкое распространение, учитывая выбранные методы

маскировки под обновления самых популярных

программ для Windows.

Неутешительные итоги

Хотелось бы отметить, что лично мне очень обидно было обнаружить в финале

своего домашнего расследования саму корпорацию Mail.ru,

так как изначально этот вариант мне казался самым невероятным.

Разумеется, даже если эта история станет достоянием гласности,

официально вину спихнут на «недобросовестного» партнёра, но,

по моему мнению, компания, которая предоставляет свою цифровую подпись

каждому встречному для несанкционированной загрузки на компьютеры

ничего не подозревающих пользователей троянского программного обеспечения,

достойна звания «ботмастер» года. Куда там доморощенным вирусописателям

без сертификатов, такой огромный ботнет, как у Mail.ru,

им никогда не нарастить. И кто знает, как вышеозначенная корпорация

решит монетизировать своих незадачливых пользователей,

когда у неё дела пойдут ещё хуже, чем сейчас.

Обновление от 12 марта

На сегодняшний день ни один домен злоумышленников уже не резолвится.

Возможно, это связано с тем, что этот топик даже в песочнице был

роиндексирован гуглом и начал показываться в выдаче по запросу «easyupdate.ru».

Отсюда

LLC Mail.Ru, который маскируется под обновления популярных программ.

Будьте бдительными, товарищи.

Многие пользователи интернета заметили странные сообщения в различных приложениях, которые предлагают установить или обновить версию популярной программы.

Сегодня я хочу вам рассказать о банальном обновлении программы Skype.

После подтверждения пользователем обновления, с зараженного источника

скачивается и устанавливается «апдейт», однако, увидев после запуска,

что файл подписан почему-то издателем «LLC Mail.Ru», а не Skype,

советую вам сразу же запретить выполнение задачи.

Читаем далее о свежей схеме наполнения ботнета.

Чаще всего, после клика на «обновление программы» происходит редирект

на загрузку с зараженных сайтов по типу _http://«любое название сайта»/skype/,

выглядящий примерно так…

«Ваша версия Skype устарела, его поддержка закончится 04.03.2013,

после чего Вы больше не сможете общаться по Skype» её очень пугают,

Загадка цифровой подписи

Итак, первым делом посмотрим свойства файла:

Странно, всего 74 Кб, как-то маловато даже для web-инсталлера.

Смотрим цифровую подпись, что это за «LLC Mail.Ru» такое,

может кто-то опять протащил через Thawte схожее название юрлица?

Странно, сертификат цифровой подписи очень похож на настоящий от Mail.Ru:

У них одинаковый срок действия, с 09.12.2011 по 07.02.2014, однако

в цифровой подписи Агента Mail.ru есть подписи других сторон:

Symantec Time Stamping Services Signer. Все exe файлы подписываются

на лету перед отдачей на загрузку браузеру,

об этом говорит динамически изменяющееся время подписания файла.

Итого, имеем три варианта:

1. Это настоящая цифровая подпись Mail.ru, приватный ключ от которой

каким-либо образом выкрали и теперь используют для подписания малвари

2. Это настоящая цифровая подпись Mail.ru, которую сама Mail.ru почему-либо

использует для подписания малвари

3. Это поддельная цифровая подпись Mail.ru, которую каким-либо образом

сумели скомпрометировать (что маловероятно, ибо RSA 2048 бит)

Загуглив источник, который чаще всего используется злоумышленниками — «easyupdate.ru»,

и не найдя в выдаче ничего путного, я посмотрел все ссылки по запросу site:easyupdate.ru

и обнаружил, что, помимо скайпа, лендинги имеются для всех популярных браузеров:

Их очень роднит милое всплывающее ;vascript подтверждение,

которое начинает скачивать exe файл, даже не удосужившись проверить,

какую кнопку нажал пользователь, OK или Отмена.

Virustotal

Таким образом, мы получили 5 образцов

(ссылки ведут на результаты сканирования файлов Virustotal):

chromesetup.exe, firefox-setup.exe, ie-setup-full.exe, opera_int_setup.exe и skypesetup.exe

opera_int_setup.exe и ie-setup-full.exe ещё не были просканированы до меня,

то есть распространение заразы было начато совсем недавно,

однако на остальные файлы среагировали 8-9 антивирусов из 46.

Касперский почему-то единственный, кто классифицировал exe, как «не вирус»:

«not-a-virus:HEUR:Downloader.Win32.LMN.a».

Возможно на это решение положительно повлияла цифровая подпись, однако это лучше,

чем решение встроенного в Windows антивируса от Microsoft,

который в образцах не увидел вообще никакой угрозы.

Для chromesetup.exe доступны сведения о поведении, видимо

предоставленные какой-то из антивирусных компаний, в частности сетевая активность:

Итак, у нас есть два странных домена и ссылка на поддомен Mail.ru,

посмотрим на них внимательнее: easyupdate.ru зарегистрирован 30 января 2013 года

со скрытием информации о владельце (Private person), эта услуга доступна и бесплатна

у большинства российских регистраторов доменов. В корне сайта нас встречает 404:

404 Not Found

The resource requested could not be found on this server!

Powered By LiteSpeed Web Server

LiteSpeed Technologies is not responsible for administration and contents of this web site!

Вторая ссылка, очевидно, использовала уязвимость типа URL redirect

на одном из поддоменов Mail.ru, однако, судя по всему,

уязвимость уже успели устранить. Возможно злоумышленники решили,

что такая ссылка легче пройдёт через firewall.

Домен dwnfile.ru зарегистрирован 1 февраля 2013 года со скрытием информации о владельце.

В тексте страниц лендинга также присутствуют ссылки на следующие домены:

uprgadotesbest.com — зарегистрирован 26 декабря 2012 года через

PrivacyProtect.org и на текущий момент имеет статус «Locked»

uploadeasy.ru — домен вообще не зарегистрирован, видимо забыли

в суете выкатывания «в продакшн», киберсквоттеры, налетай!

Все домены регистрировались через Reg.ru.

Кроме того, троян отключает в реестре использование прокси,

что, очевидно, повлияет на работу IE и Chrome,

у Firefox и Opera собственные настройки для прокси.

Партнерка

Далее, ссылка _http://dwnfile.ru/get_xml?file_id=18499626 возвращает

нам XML следующего содержания:

<file> <dltype>simple</dltype> <url></url> <referer>profitraf1</referer> <internet></internet> profitraf4 <mpcln></mpcln> </file>

Любому при взгляде на это нехитрое содержимое, становится очевидно,

что мы имеем дело с очередной партнёрской программой по так называемым

«инсталлам», параметр guid — это уникальный идентификатор бота в будущем

ботнете, а partner в данном контексте — это аффилиат,

человек, зарегистрировавшийся в партнерской программе, получивший в её кабинете

ссылки на файлы для распространения и распространяющий эти файлы в меру своей

испорченности, получая при этом некоторый процент от доходов владельцев партнерской программы и ботнета

из ничего не подозревающих пользователей. Погуглив идентификатор profitraf1,

выходим на саму партнерскую программу: profitraf.ru

Регистрация только по инвайтам, однако первый же попавшийся

в гугле инвайт подошёл и я попал внутрь:

Нас встречает приятный дизайн, статистика, баланс и даже реферальная система,

всё очень канонично. В разделе «Установка кода» написано:

Для работы с партнерской программой необходимо поменять ссылки на любой

скачиваемый контент (mp3, документ, видео — абсолютно любой файл), расположенный у вас на сайте.

Ссылки меняются таким образом, что вместо вашего домена указывают на специальный загрузчик,

расположенный на домене profidownload.ru.

В этой ссылке специальным образом прописывается исходная ссылка (которая до этого была на сайте).

По клику пользователя сначала загружается и запускается загрузчик,

который и скачивает на компьютер пользователя исходный файл.

Одновременно с загрузкой устанавливается тулбар и браузер.

Для пользователя это происходит практически незаметно.

Итак, можно подключить свой сайт, поменять там ссылки на указанные и получать прибыль.

А вот и ещё одна цитата, на этот раз из огромного,

на 215 страниц, топика этой партнерки на крупнейшем форуме вебмастеров в рунете:

Мы предлагаем абсолютно прозрачную, «белую» схему заработка —

без SMS-подписок, платных архивов и прочих «серых» схем.

Мы распространяем браузер и тулбар (надстройку для браузеров) крупнейшей компании

РуНета — Mail.Ru. Каждый сайт проходит строгую модерацию

и только после проверки нашими специалистами допускается к участию в программе.

И вот тут мне, наконец, стало ясно, откуда взялась цифровая подпись Mail.ru на малвари,

попавший на компьютер моей мамы.

В том, что это именно малварь, сомневаться не приходится, достаточно изучить результаты

исследования образцов антивирусными компаниями.

И эта зараза может получить очень широкое распространение, учитывая выбранные методы

маскировки под обновления самых популярных

программ для Windows.

Неутешительные итоги

Хотелось бы отметить, что лично мне очень обидно было обнаружить в финале

своего домашнего расследования саму корпорацию Mail.ru,

так как изначально этот вариант мне казался самым невероятным.

Разумеется, даже если эта история станет достоянием гласности,

официально вину спихнут на «недобросовестного» партнёра, но,

по моему мнению, компания, которая предоставляет свою цифровую подпись

каждому встречному для несанкционированной загрузки на компьютеры

ничего не подозревающих пользователей троянского программного обеспечения,

достойна звания «ботмастер» года. Куда там доморощенным вирусописателям

без сертификатов, такой огромный ботнет, как у Mail.ru,

им никогда не нарастить. И кто знает, как вышеозначенная корпорация

решит монетизировать своих незадачливых пользователей,

когда у неё дела пойдут ещё хуже, чем сейчас.

Обновление от 12 марта

На сегодняшний день ни один домен злоумышленников уже не резолвится.

Возможно, это связано с тем, что этот топик даже в песочнице был

роиндексирован гуглом и начал показываться в выдаче по запросу «easyupdate.ru».

Отсюда

Портал БАШНЯ. Копирование, Перепечатка возможна при указании активной ссылки на данную страницу.

Полицейский решил заняться сексом прямо на рабочем месте

Странные инструменты, которые использовались в "Институте изучения секса"