873

Dangerous LLC virus Mail.Ru, caminando a través de las extensiones de la RuNet

En las extensiones de Internet es caminar un virus peligroso equipo nuevo con una firma

LLC Mail.Ru, que se hace pasar por una actualización de programas populares.

Estar atentos, camaradas.

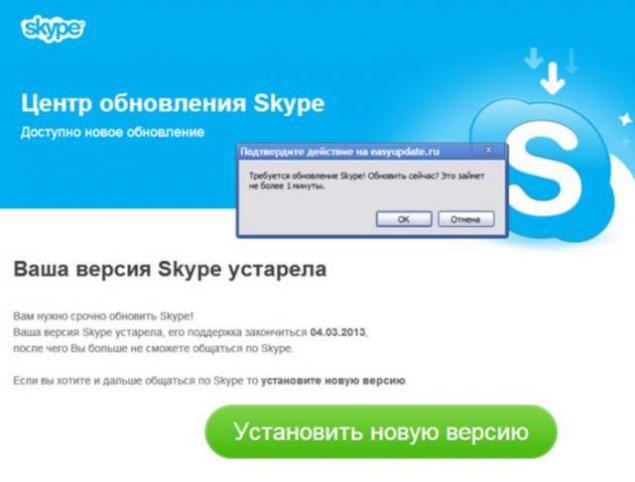

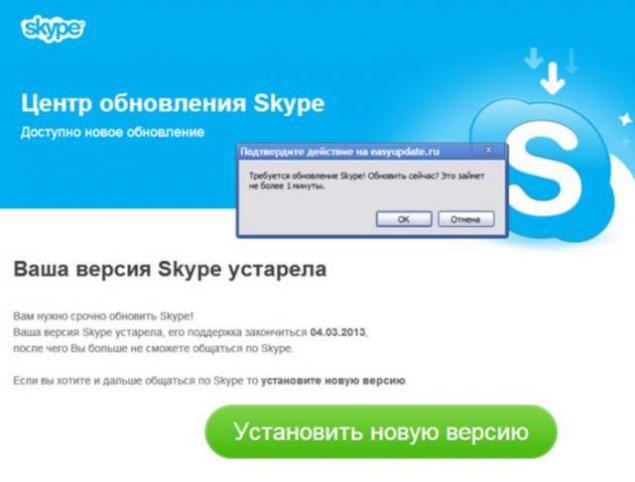

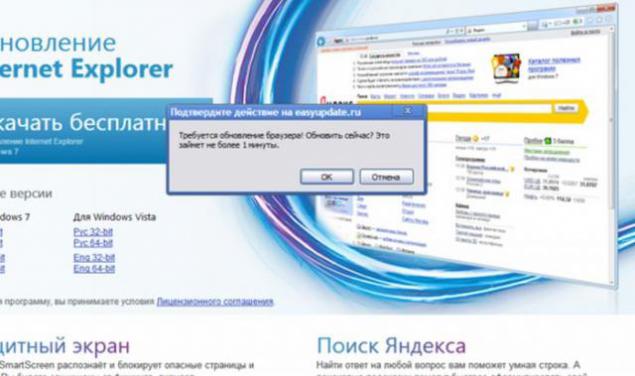

Muchos usuarios de Internet han notado extraños mensajes en una variedad de aplicaciones que ofrecen para instalar o actualizar la versión del programa popular.

Hoy quiero contarte acerca de la actualización banal el Skype.

Después de la confirmación por parte de la actualización de usuario de la

fuente infectada descarga e instalación de "actualización", pero cuando vio después del lanzamiento,

que el archivo está firmado por el editor de alguna manera «LLC Mail.Ru», en lugar de Skype,

Te aconsejo que permite prohibir de inmediato la ejecución de la tarea.

Lea más sobre el esquema de botnet llenado fresco.

En la mayoría de los casos, después de hacer clic en la "actualización de software" viene redirigir

para arrancar desde los sitios infectados por tipo _http: // «cualquier nombre del sitio» / skype /,

buscando algo como esto ...

"Su versión de Skype, LLC, su apoyo terminará 03/04/2013,

entonces usted no será capaz de comunicarse mediante Skype »es muy atemorizante,

Enigma firma

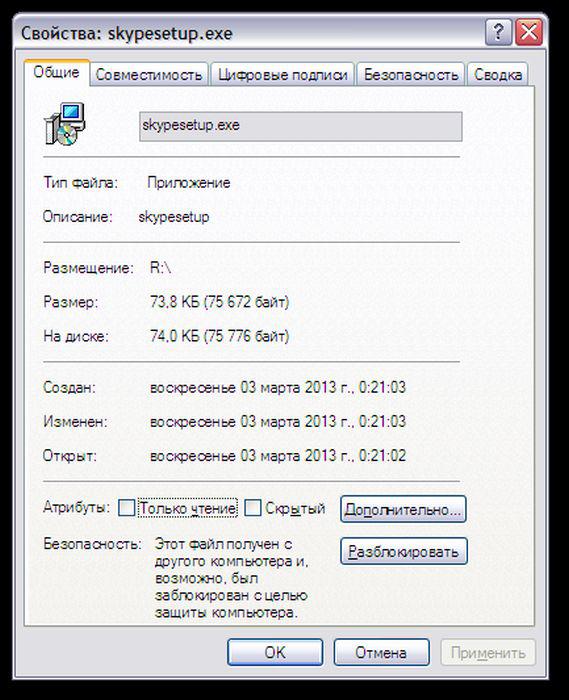

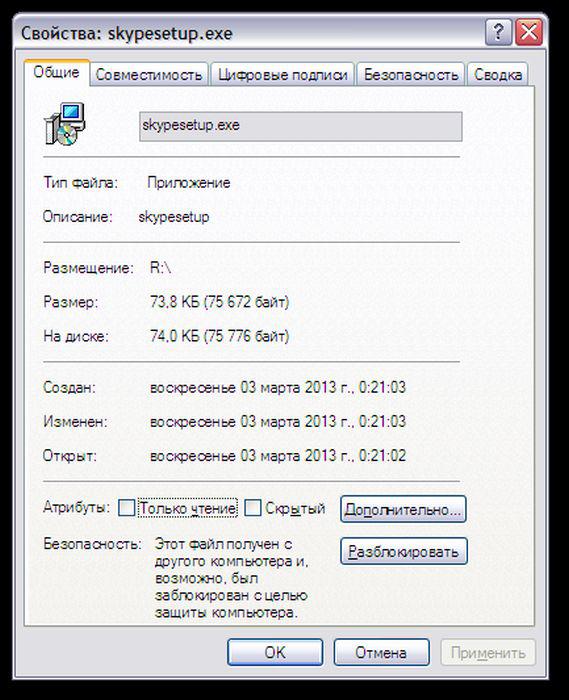

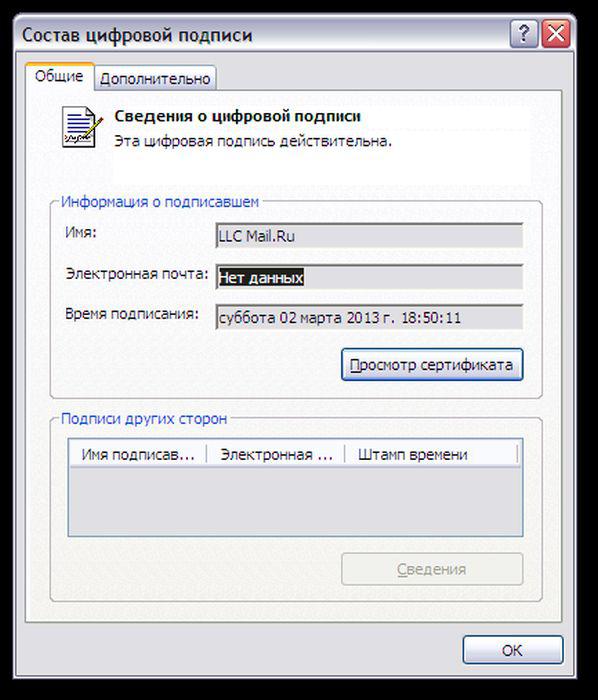

Así, en primer lugar a ver las propiedades del archivo:

Curiosamente, sólo el 74 KB, una vez no es suficiente ni siquiera para web-installer.

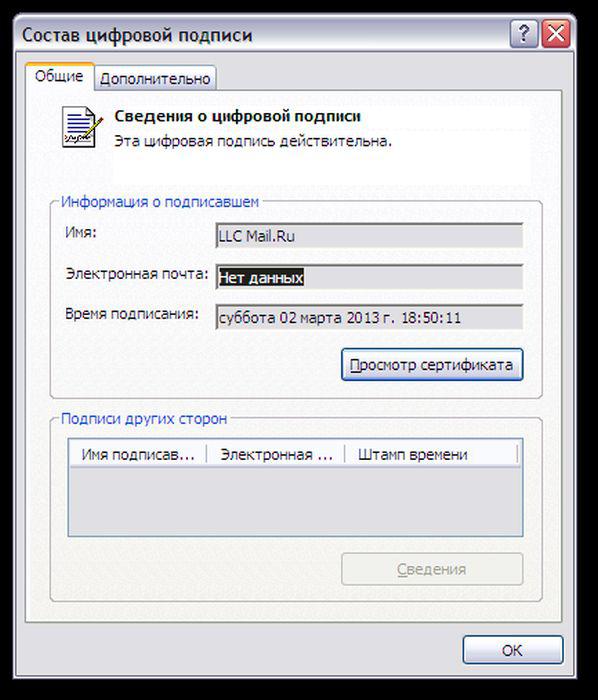

Disfrutando de una firma digital, ¿qué es este «LLC Mail.Ru» es,

puede alguien arrastrado de nuevo a través de la entidad jurídica Thawte nombre similar?

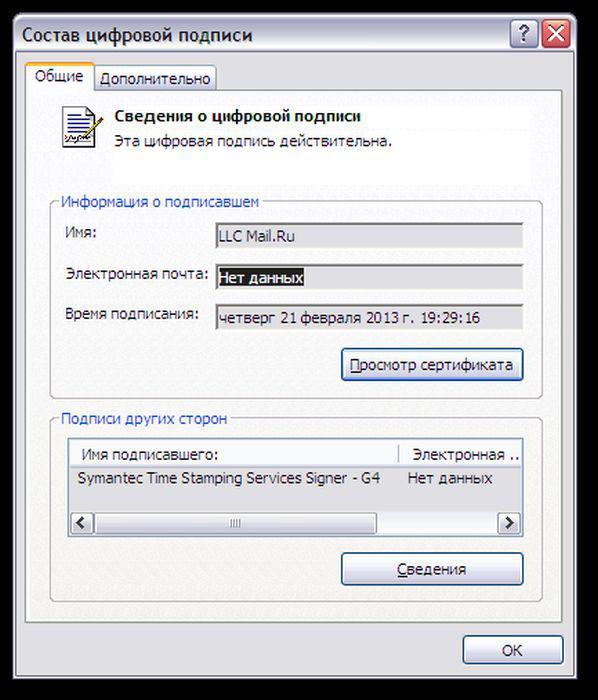

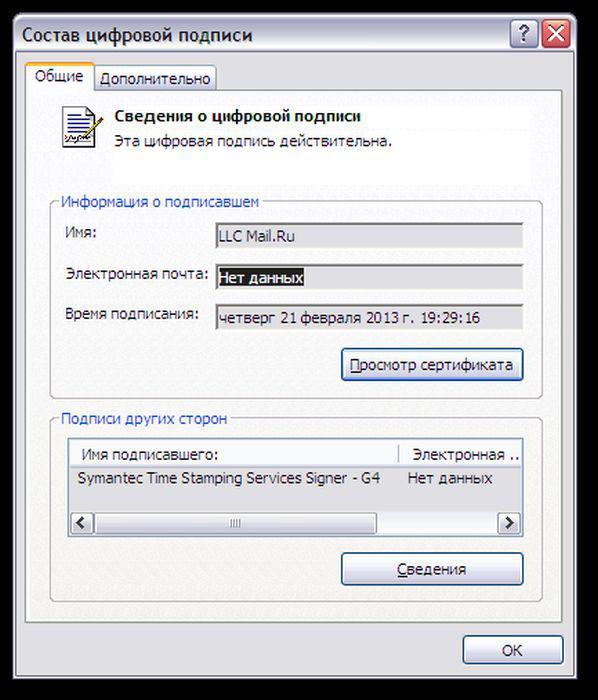

Curiosamente, el certificado de firma digital es muy similar a esto desde el Mail.Ru:

Tienen el mismo período de validez del 02/07/2014 hasta 09/12/2011, pero

en una firma digital tiene un agente de la firma Mail.ru otros:

Symantec Tiempo servicios en Estampación firmante. Todos los archivos exe se firman

sobre la marcha antes de dar el navegador para descargar,

Prueba de ello es que cambia dinámicamente el tiempo de archivo de firma.

Total, tenemos tres opciones:

1. Esta es una firma digital auténtica Mail.ru, una clave privada de la cual

de alguna manera robado y ahora se utiliza para la firma de Malvar

2. Esta es una firma digital auténtica Mail.ru, que a su vez Mail.ru cualquier razón

utiliza para la firma Malvar

3. Es una firma digital falsa Mail.ru, que es de ninguna manera

Hemos sido capaces de poner en peligro (lo cual es poco probable, ya que RSA de 2048 bits)

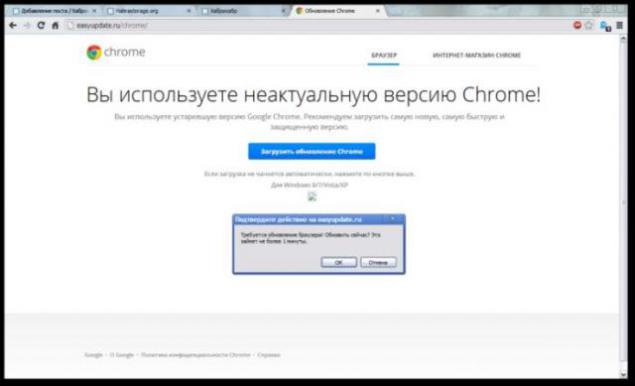

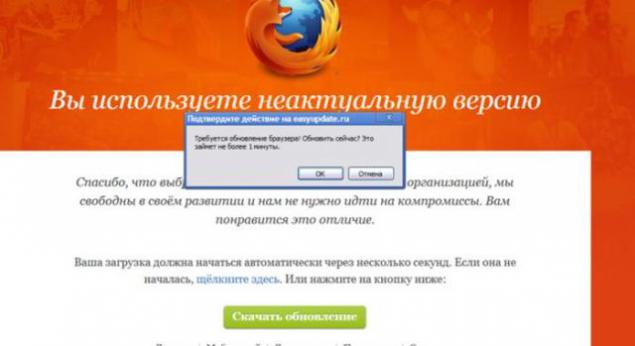

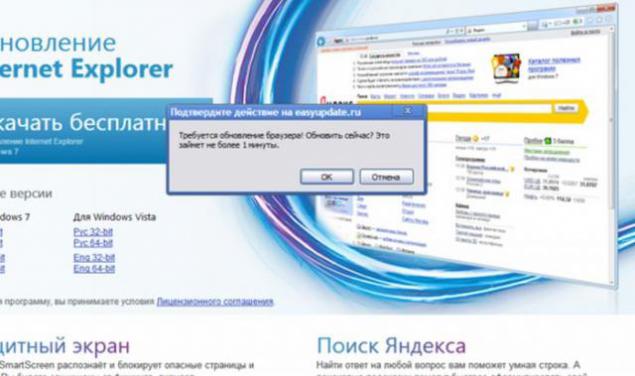

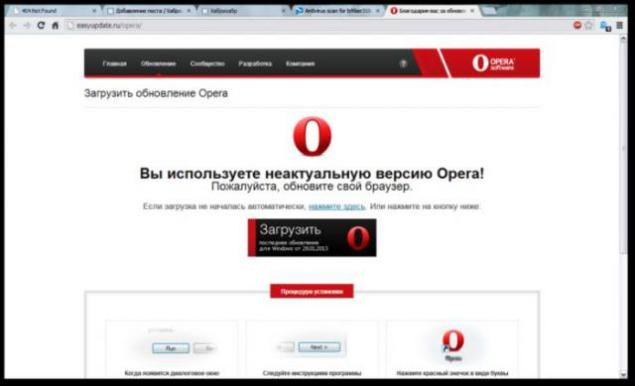

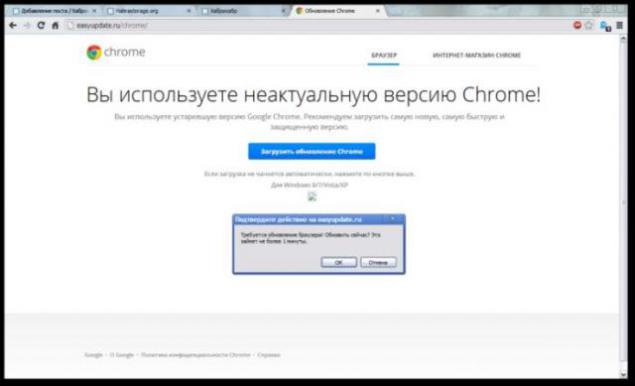

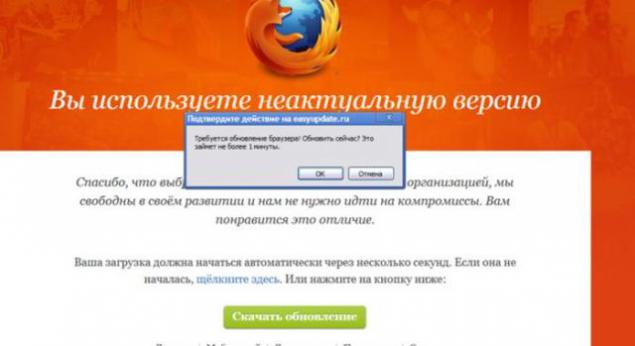

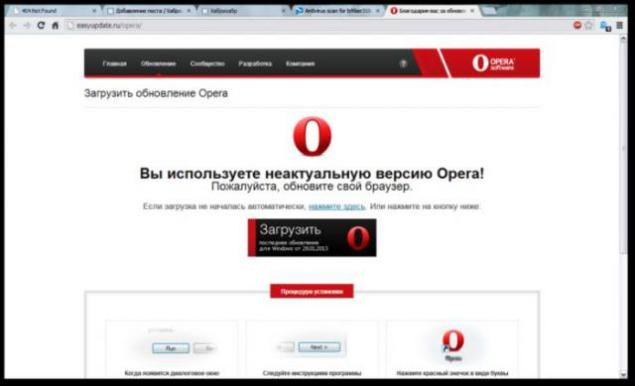

Fuente Zaguglit que se utiliza con mayor frecuencia por los piratas informáticos - «easyupdate.ru»,

y no encontró nada vale la pena publicar, miré a todos los enlaces de sitio de la demanda: easyupdate.ru

y encontró que, además de Skype, Landing están disponibles para todos los navegadores populares:

Tienen en común un muy buen pop; confirmación vascript,

que empieza a descargar el archivo exe, sin siquiera molestarse en comprobar,

qué botón el usuario hace clic, clic en Aceptar o Cancelar.

Virustotal

Por lo tanto, tenemos 5 muestras

(enlaces llevan a los resultados de los archivos escaneados VirusTotal):

ChromeSetup.exe, firefox-setup.exe, es decir-setup-full.exe, opera_int_setup.exe y SkypeSetup.exe

opera_int_setup.exe y decir-setup-full.exe no se han explorado antes que yo,

es decir, la propagación de la infección se ha lanzado recientemente,

Sin embargo, otros archivos de antivirus reaccionaron 8-9 46.

Kaspersky alguna manera el único exe clasificada, como "no un virus»:

«No-a-virus: HEUR: Downloader.Win32.LMN.a».

Tal vez esta decisión ha impactado positivamente la firma digital, pero es mejor,

que una solución integrada en Windows antivirus de Microsoft,

que las muestras no vieron ninguna amenaza en absoluto.

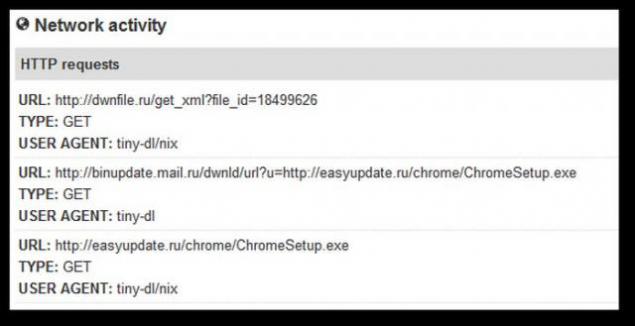

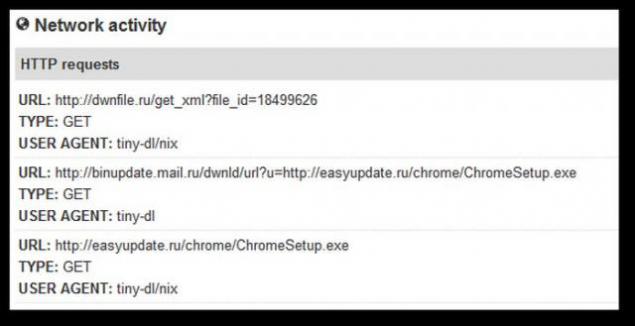

Para ChromeSetup.exe información disponible sobre el comportamiento, al parecer

proporcionado algunas de las compañías antivirus, incluyendo la actividad de red:

Por lo tanto, tenemos dos extraña dominio y el vínculo con el subdominio Mail.ru,

echar un vistazo más de cerca a ellos: easyupdate.ru registrado 30 de enero 2013

con información oculta sobre el propietario (Particular), este servicio es

disponible y libre la mayoría de los registradores de dominios rusos. En la raíz del sitio, nos encontramos a 404:

404 Not Found

El recurso solicitado no se ha encontrado en este servidor!

Powered By LiteSpeed

servidor Web LiteSpeed Technologies no es responsable de la administración y los contenidos de este sitio web

El segundo enlace es, obviamente, utiliza la vulnerabilidad del tipo de URL redirigir

uno de los subdominios Mail.ru, sin embargo, al parecer,

la vulnerabilidad de los ya eliminados. Tal vez los atacantes decidieron,

que dicha referencia es más fácil pasar a través del firewall.

El dominio está registrado dwnfile.ru 01 de febrero 2013 con información oculta sobre el propietario.

Texto de la página de aterrizaje también contiene enlaces a los siguientes dominios:

uprgadotesbest.com - registrada por 26 de diciembre 2012 a través

PrivacyProtect.org y en la actualidad ha estado «cerrado»

uploadeasy.ru - el dominio no está registrado en absoluto, parece haber olvidado

en el bullicio de despliegue "en la producción de" ciberocupación, volados!

Todos los dominios registrados a través Reg.ru.

Además, el troyano desactiva el proxy registro,

que afectan claramente el funcionamiento de IE y Chrome,

Firefox y Opera tienen sus propios ajustes de proxy.

Afiliado

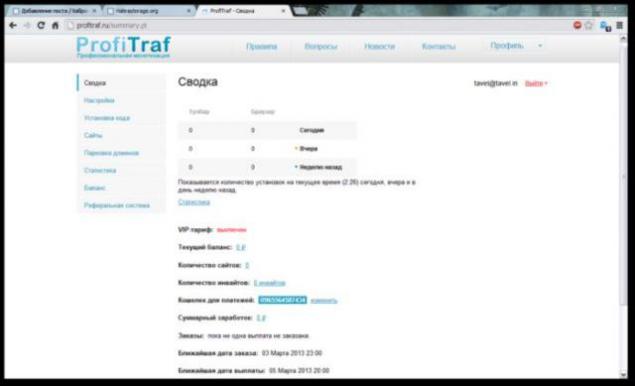

Además, el enlace _http:? //dwnfile.ru/get_xml File_id = 18499626 retornos

nosotros el siguiente contenido XML:

& Lt; archivo & gt; & Lt; dltype & gt; sencilla & lt; / dltype & gt; & Lt; url & gt; & lt; / url & gt; & Lt; árbitro & gt; profitraf1 & lt; / árbitro & gt; & Lt; Internet & gt; & lt; / Internet & gt; profitraf4 & lt; mpcln & gt; & lt; / mpcln & gt; & Lt; / archivo & gt;

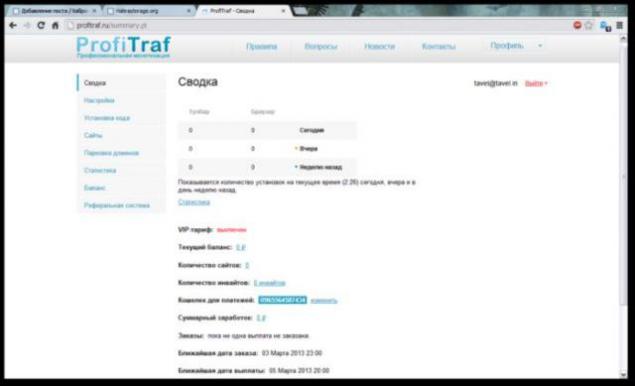

Cualquiera que busque en el contenido de este sencillo, está claro,

que se trata de otro programa de afiliados en el llamado

"INSTALAR" parámetro guid - un identificador único para el bot en un futuro

botnet y socio en este contexto - es afiliado,

personas inscritas en el programa de afiliados, recibió en su despacho

enlaces a archivos para la distribución y distribuir estos archivos en el mejor de su

la corrupción para dar un cierto porcentaje de los propietarios de ingresos del programa de afiliados y

botnet de los usuarios desprevenidos. Googlear profitraf1 ID,

Vamos al programa de afiliados en sí: profitraf.ru

Registro sólo invita, pero la primera

esquina Google llegó a invitar y me puse en el interior:

Nos encontramos con un diseño agradable, las estadísticas, el equilibrio e incluso sistema de referencia,

todos muy canónica. En el "código de configuración" está escrito:

Para trabajar con el programa de afiliados que desea cambiar ningún enlace a

contenido descargable (mp3, documento, video - absolutamente cualquier archivo) situado en su sitio.

Enlaces se cambian de manera que en lugar de su dominio para que apunte a un cargador especial,

situado en la profidownload.ru dominio.

Esta referencia especialmente prescrito enlace inicial (que era previamente en el sitio).

Al hacer clic en el usuario inicie primero el gestor de arranque se carga y,

que descarga archivos fuente de ordenador de un usuario.

Al mismo tiempo la descarga de la barra de herramientas instalado y un navegador.

Para el usuario, esto es prácticamente imperceptible.

Así, puede conectar su sitio a cambio se vincula a estos y obtener un beneficio.

Y aquí está otra cita, esta vez de un enorme,

215 páginas, el tema de este foro en los mayores webmasters afiliados en RuNet:

Ofrecemos un esquema de salario "blanco" absolutamente transparente -

sin SMS suscripciones pagadas archivos y otros esquemas de "grises".

Distribuimos la barra de herramientas del navegador (add-in para navegadores), la mayor empresa

RuNet - Mail.ru. Cada sitio rigurosamente moderó

y sólo después de comprobar por nuestros expertos le permitirá participar en el programa.

Y aquí estoy, por fin, se hizo evidente cuando lo hizo la firma digital en Mail.ru Malvar,

Una vez que un equipo a mi mamá.

El hecho de que este es el Malvar, sin duda, es suficiente para estudiar el resultado

examen de muestras por las compañías antivirus.

Y esta infección puede ser muy amplia, teniendo en cuenta los métodos elegidos

actualizaciones disfraz

más popular software para Windows.

Los decepcionantes resultados de

Me gustaría señalar que yo personalmente encuentro muy decepcionante fue la última

su investigación casa propia corporación Mail.ru,

desde el inicio, esta opción me parecía más improbable.

Por supuesto, público, incluso si se hace esta historia,

empujar oficialmente la culpa a la pareja "injusta", pero,

En mi opinión, una empresa que proporciona una firma digital de

todos los que conoces de la descarga no autorizada en los ordenadores

usuarios desprevenidos software troyano,

es digno del título de "botmaster" años. Donde hay creadores de virus cultivados en casa

sin un certificado, una enorme red de bots, como Mail.ru,

nunca se incrementarán. Y quién sabe, como el

corporación mencionada anteriormente decide monetizar sus usuarios desventurados,

cuando las cosas habían ir peor de lo que es ahora.

Actualización 12 de marzo de

Hasta la fecha, ningún dominio malicioso ya no se resuelve.

Quizá esto se deba al hecho de que este tema, incluso en la zona de pruebas era

roindeksirovan Google y comenzaron a mostrar la solicitud de extradición «easyupdate.ru».

Desde

LLC Mail.Ru, que se hace pasar por una actualización de programas populares.

Estar atentos, camaradas.

Muchos usuarios de Internet han notado extraños mensajes en una variedad de aplicaciones que ofrecen para instalar o actualizar la versión del programa popular.

Hoy quiero contarte acerca de la actualización banal el Skype.

Después de la confirmación por parte de la actualización de usuario de la

fuente infectada descarga e instalación de "actualización", pero cuando vio después del lanzamiento,

que el archivo está firmado por el editor de alguna manera «LLC Mail.Ru», en lugar de Skype,

Te aconsejo que permite prohibir de inmediato la ejecución de la tarea.

Lea más sobre el esquema de botnet llenado fresco.

En la mayoría de los casos, después de hacer clic en la "actualización de software" viene redirigir

para arrancar desde los sitios infectados por tipo _http: // «cualquier nombre del sitio» / skype /,

buscando algo como esto ...

"Su versión de Skype, LLC, su apoyo terminará 03/04/2013,

entonces usted no será capaz de comunicarse mediante Skype »es muy atemorizante,

Enigma firma

Así, en primer lugar a ver las propiedades del archivo:

Curiosamente, sólo el 74 KB, una vez no es suficiente ni siquiera para web-installer.

Disfrutando de una firma digital, ¿qué es este «LLC Mail.Ru» es,

puede alguien arrastrado de nuevo a través de la entidad jurídica Thawte nombre similar?

Curiosamente, el certificado de firma digital es muy similar a esto desde el Mail.Ru:

Tienen el mismo período de validez del 02/07/2014 hasta 09/12/2011, pero

en una firma digital tiene un agente de la firma Mail.ru otros:

Symantec Tiempo servicios en Estampación firmante. Todos los archivos exe se firman

sobre la marcha antes de dar el navegador para descargar,

Prueba de ello es que cambia dinámicamente el tiempo de archivo de firma.

Total, tenemos tres opciones:

1. Esta es una firma digital auténtica Mail.ru, una clave privada de la cual

de alguna manera robado y ahora se utiliza para la firma de Malvar

2. Esta es una firma digital auténtica Mail.ru, que a su vez Mail.ru cualquier razón

utiliza para la firma Malvar

3. Es una firma digital falsa Mail.ru, que es de ninguna manera

Hemos sido capaces de poner en peligro (lo cual es poco probable, ya que RSA de 2048 bits)

Fuente Zaguglit que se utiliza con mayor frecuencia por los piratas informáticos - «easyupdate.ru»,

y no encontró nada vale la pena publicar, miré a todos los enlaces de sitio de la demanda: easyupdate.ru

y encontró que, además de Skype, Landing están disponibles para todos los navegadores populares:

Tienen en común un muy buen pop; confirmación vascript,

que empieza a descargar el archivo exe, sin siquiera molestarse en comprobar,

qué botón el usuario hace clic, clic en Aceptar o Cancelar.

Virustotal

Por lo tanto, tenemos 5 muestras

(enlaces llevan a los resultados de los archivos escaneados VirusTotal):

ChromeSetup.exe, firefox-setup.exe, es decir-setup-full.exe, opera_int_setup.exe y SkypeSetup.exe

opera_int_setup.exe y decir-setup-full.exe no se han explorado antes que yo,

es decir, la propagación de la infección se ha lanzado recientemente,

Sin embargo, otros archivos de antivirus reaccionaron 8-9 46.

Kaspersky alguna manera el único exe clasificada, como "no un virus»:

«No-a-virus: HEUR: Downloader.Win32.LMN.a».

Tal vez esta decisión ha impactado positivamente la firma digital, pero es mejor,

que una solución integrada en Windows antivirus de Microsoft,

que las muestras no vieron ninguna amenaza en absoluto.

Para ChromeSetup.exe información disponible sobre el comportamiento, al parecer

proporcionado algunas de las compañías antivirus, incluyendo la actividad de red:

Por lo tanto, tenemos dos extraña dominio y el vínculo con el subdominio Mail.ru,

echar un vistazo más de cerca a ellos: easyupdate.ru registrado 30 de enero 2013

con información oculta sobre el propietario (Particular), este servicio es

disponible y libre la mayoría de los registradores de dominios rusos. En la raíz del sitio, nos encontramos a 404:

404 Not Found

El recurso solicitado no se ha encontrado en este servidor!

Powered By LiteSpeed

servidor Web LiteSpeed Technologies no es responsable de la administración y los contenidos de este sitio web

El segundo enlace es, obviamente, utiliza la vulnerabilidad del tipo de URL redirigir

uno de los subdominios Mail.ru, sin embargo, al parecer,

la vulnerabilidad de los ya eliminados. Tal vez los atacantes decidieron,

que dicha referencia es más fácil pasar a través del firewall.

El dominio está registrado dwnfile.ru 01 de febrero 2013 con información oculta sobre el propietario.

Texto de la página de aterrizaje también contiene enlaces a los siguientes dominios:

uprgadotesbest.com - registrada por 26 de diciembre 2012 a través

PrivacyProtect.org y en la actualidad ha estado «cerrado»

uploadeasy.ru - el dominio no está registrado en absoluto, parece haber olvidado

en el bullicio de despliegue "en la producción de" ciberocupación, volados!

Todos los dominios registrados a través Reg.ru.

Además, el troyano desactiva el proxy registro,

que afectan claramente el funcionamiento de IE y Chrome,

Firefox y Opera tienen sus propios ajustes de proxy.

Afiliado

Además, el enlace _http:? //dwnfile.ru/get_xml File_id = 18499626 retornos

nosotros el siguiente contenido XML:

& Lt; archivo & gt; & Lt; dltype & gt; sencilla & lt; / dltype & gt; & Lt; url & gt; & lt; / url & gt; & Lt; árbitro & gt; profitraf1 & lt; / árbitro & gt; & Lt; Internet & gt; & lt; / Internet & gt; profitraf4 & lt; mpcln & gt; & lt; / mpcln & gt; & Lt; / archivo & gt;

Cualquiera que busque en el contenido de este sencillo, está claro,

que se trata de otro programa de afiliados en el llamado

"INSTALAR" parámetro guid - un identificador único para el bot en un futuro

botnet y socio en este contexto - es afiliado,

personas inscritas en el programa de afiliados, recibió en su despacho

enlaces a archivos para la distribución y distribuir estos archivos en el mejor de su

la corrupción para dar un cierto porcentaje de los propietarios de ingresos del programa de afiliados y

botnet de los usuarios desprevenidos. Googlear profitraf1 ID,

Vamos al programa de afiliados en sí: profitraf.ru

Registro sólo invita, pero la primera

esquina Google llegó a invitar y me puse en el interior:

Nos encontramos con un diseño agradable, las estadísticas, el equilibrio e incluso sistema de referencia,

todos muy canónica. En el "código de configuración" está escrito:

Para trabajar con el programa de afiliados que desea cambiar ningún enlace a

contenido descargable (mp3, documento, video - absolutamente cualquier archivo) situado en su sitio.

Enlaces se cambian de manera que en lugar de su dominio para que apunte a un cargador especial,

situado en la profidownload.ru dominio.

Esta referencia especialmente prescrito enlace inicial (que era previamente en el sitio).

Al hacer clic en el usuario inicie primero el gestor de arranque se carga y,

que descarga archivos fuente de ordenador de un usuario.

Al mismo tiempo la descarga de la barra de herramientas instalado y un navegador.

Para el usuario, esto es prácticamente imperceptible.

Así, puede conectar su sitio a cambio se vincula a estos y obtener un beneficio.

Y aquí está otra cita, esta vez de un enorme,

215 páginas, el tema de este foro en los mayores webmasters afiliados en RuNet:

Ofrecemos un esquema de salario "blanco" absolutamente transparente -

sin SMS suscripciones pagadas archivos y otros esquemas de "grises".

Distribuimos la barra de herramientas del navegador (add-in para navegadores), la mayor empresa

RuNet - Mail.ru. Cada sitio rigurosamente moderó

y sólo después de comprobar por nuestros expertos le permitirá participar en el programa.

Y aquí estoy, por fin, se hizo evidente cuando lo hizo la firma digital en Mail.ru Malvar,

Una vez que un equipo a mi mamá.

El hecho de que este es el Malvar, sin duda, es suficiente para estudiar el resultado

examen de muestras por las compañías antivirus.

Y esta infección puede ser muy amplia, teniendo en cuenta los métodos elegidos

actualizaciones disfraz

más popular software para Windows.

Los decepcionantes resultados de

Me gustaría señalar que yo personalmente encuentro muy decepcionante fue la última

su investigación casa propia corporación Mail.ru,

desde el inicio, esta opción me parecía más improbable.

Por supuesto, público, incluso si se hace esta historia,

empujar oficialmente la culpa a la pareja "injusta", pero,

En mi opinión, una empresa que proporciona una firma digital de

todos los que conoces de la descarga no autorizada en los ordenadores

usuarios desprevenidos software troyano,

es digno del título de "botmaster" años. Donde hay creadores de virus cultivados en casa

sin un certificado, una enorme red de bots, como Mail.ru,

nunca se incrementarán. Y quién sabe, como el

corporación mencionada anteriormente decide monetizar sus usuarios desventurados,

cuando las cosas habían ir peor de lo que es ahora.

Actualización 12 de marzo de

Hasta la fecha, ningún dominio malicioso ya no se resuelve.

Quizá esto se deba al hecho de que este tema, incluso en la zona de pruebas era

roindeksirovan Google y comenzaron a mostrar la solicitud de extradición «easyupdate.ru».

Desde

La policía decidió tener sexo en el trabajo

Herramientas extrañas que se utilizaron en el "Instituto para el Estudio de las relaciones sexuales"