1565

Які небезпеки «розумних» електромереж

Енергоефективність стає більш дорогим, а глобальна економіка шукає шляхи підвищення енергоефективності. На додаток до сонячних і вітрових установок по всьому світу, є активне будівництво мережі розподілу потужності «розумного», так званої смарт-мережі, що дозволяє використовувати енергію раціонально. Вони, як правило, автоматизовані та підключені до Інтернету, що викликає природний інтерес до рівня безпеки.

УВАГА! Всі вразливості, описані в статті, передаються виробникам і ліквідованими, але можуть виникати в існуючих системах.

Розумні мережеві технології просто готові підкорювати світ. Зараз використовуються в основному в системах автоматичного керування кліматом, де впроваджені найпростіші елементи смарт-мереж. Такі пристрої дозволяють кінцевому користувачу контролювати, ефективно використовувати вітрову та сонячну енергію, а при їх відсутності переключатися на інші джерела. Чи небезпечні смарт-мережі для прогресивних власників будинків? Щоб відповісти на це питання, потрібно знати, які компоненти контролю, такі мережі складаються з.

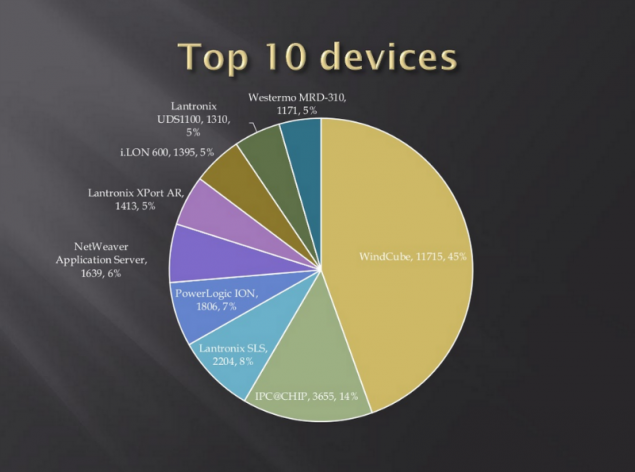

Після короткого вивчення відбитків пальців ми знайшли сліди вбудованих систем від щонайменше дев'яти різних виробників в Інтернеті.

Статистика мікроконтролерів Smart-Grid

Найпоширеніша сім'я виявилася на WinCube, але як тестова мелена, було обрано більше пристроїв «інтелгенту» від іншого виробника, в онлайн каталозі якого є контролер з багатьма перспективними функціями: RTOS, вбудований веб-сервер, підтримка FTP, Telnet, SSH, TCP/IP, HTTP, PPP.

Шукаємо найрозумніший.

Пошук в інтернеті Смарт-Grid систем на основі вибраних контролерів не викликає великих труднощів. Дякую за офіційний сайт виробника, який вказує на ім'я операційної системи та опубліковані інструкції, згідно з яким налаштування конфігурації пристрою від сім'ї його власник може прочитати за адресою .... . /ZZZ. Після цього ми пішли в Google, де ми використовували виворітний модифікатор, який дозволяє шукати інформацію в підкаталогах сайту, і ввели поєднання назви ОС і ЗЗЗЗ. Ми завершили кілька сторінок з IP-адресами, підмережними масками та серійними номерами для конкретних пристроїв. Які системи використовують ці мікрокомп'ютери?

Як виявилося на одному з відкритих сторінок, працює дослідницька платформа, зокрема, в складі систем моніторингу фотоелектричних установок Solar Sail (назва виробника змінилася), яка виявилася надзвичайно поширеною. За даними розробника понад 200 тис. сонячних електростанцій та майже 1 млн інверторів, підключених до веб-сервера компанії.

р.

р.Сонячні панелі підключені до веб-сервера Solar Sail

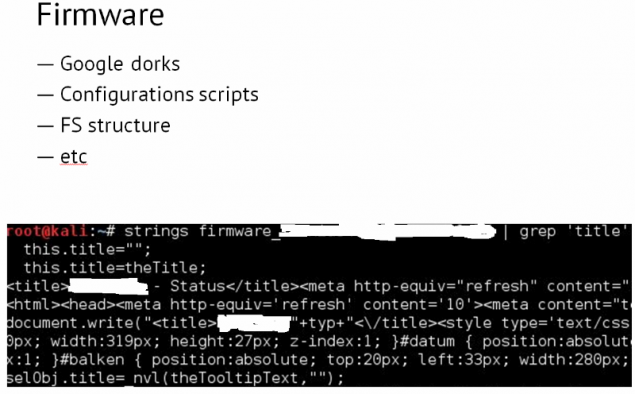

Прошивка Solar Sail

Прошивка Solar Sail "в розрізі"

Завантажити прошивку для систем Solar Sail, ми подивимося на те, що виглядає її структура файлів, шукав для скриптів Google дорк і конфігурації, які дозволяють вам керувати системою. Використовуючи рядки та команди згортання, заголовок Клієнта Solar Sail був знайдений у прошивці, яка підказала ідею Google URL-адресу inurl: Solar Sail-Client. В результаті ми знайшли багато систем приватних користувачів і сторінок з даними про споживання електроенергії різних систем Smart-Grid від Solar Sail. Але ця інформація може бути зацікавлена тільки до контролюючих органів, але не атакувати.

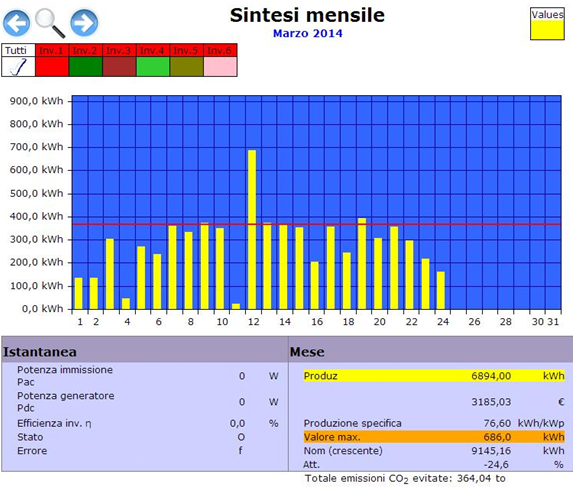

Дані генерації енергії різних інтелектуальних систем від Solar Sail

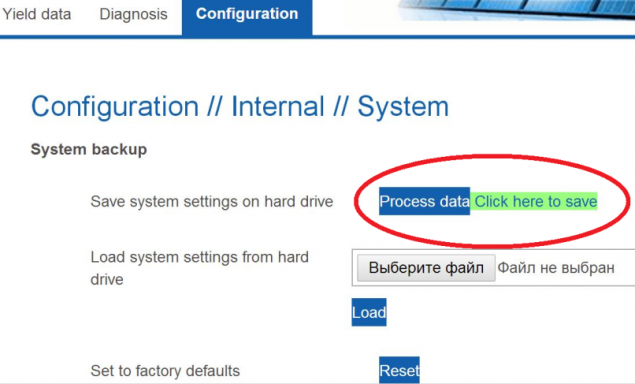

Більше цікавих речей були знайдені в адмін панелі. У дослідженні адміністраторів Solar Sail з'явився цікавий факт: приблизно 5% систем не зажадала пароль увійти в сторінку конфігурації. Решта 95% систем мала пароль, але це мало використання. Формування простого запиту на один конфігураційний скрипт, ви можете зробити панель адміністратора Solar Sail спокійно дати конфігурацію резервної копії, завантажити його на локальний комп'ютер і витягти пароль.

Сонячний Sail Адміністратор Панель

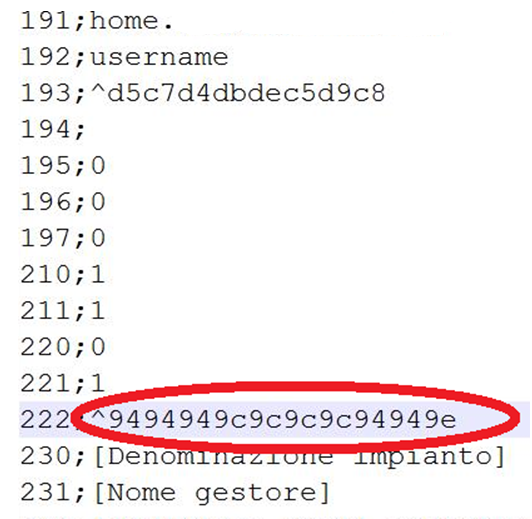

З розшифруванням пароля, який завжди під індексом 222, були деякі труднощі. Редактор HEX дав деякі несправедливості, тому ми пішли іншим чином: ми подивимося на пристрій, який був без пароля, введений в довільний пароль (1234567890), збережений його, потім завантажили файл конфігурації і побачили, як він виглядає в зашифрованому вигляді.

Резервне копіювання конфігураційного файлу

Аналогічно можна зробити список відповідності всіх необхідних паролів до зашифрованих версій.

Як ви можете побачити, було досить легко. З цієї сторінки ви можете завантажити прошивку пристрою, де ви можете шукати цікаві артефакти в ній. До речі, офіційна документація Solar Sail вказує на те, що процес оновлення прошивки захищений паролем. Разом з тим, ми зіткнулися з необхідністю ввести пароль тільки на одному з систем, і це було дуже просто («Сонячний Sail»), збігався з логіном і не був доступний для зміни звичайного користувача.

Що завтра? Користувачі розумних будинків та міні-офісів, підключених до альтернативних джерел енергії, фактично, бета-тестерів смарт-мереж. І розробники не зажадають занадто frugal власників, роблячи серйозні помилки в механізмах захисту. У нашому випадку кожен бажаючий міг вибрати одну з сотень тисяч власників Smart Grid інсталяцій від Solar Sail в Інтернеті, обходити авторизацію (разом не потрібно), дистанційно встановити дефектну прошивку, охопити доступ до управління параметрами системи, проникати інші сегменти мережі. Можливі також фізичні впливи, до відключення інверторів, пожежних та інших неприємних подій.

Якщо мережі електропостачання критичних об’єктів об’єднуються з тим же хостом, рівень ризиків може бути не меншим, ніж у випадку систем SCADA, а ділянка, при нападниках за допомогою комп’ютера відключиться ціле місто від електромережі, стане досить реалістичним.

Автор: Артем Чайкін

Джерело: habrahabr.ru/company/pt/blog/228595/