269

¿Cuáles son los riesgos de conectarse a wi-fi público

En la mochila, mi amigo, Wouter Slotboom de 34 años, lleva un pequeño - un poco más que un paquete de cigarrillos - dispositivo negro con una antena. Me encuentro con Wouter por casualidad en un café en el centro de Ámsterdam. El día es soleado y casi todas las mesas están ocupadas. Algunos visitantes hablan mientras otros trabajan detrás de portátiles o juegan juegos en teléfonos inteligentes.

Pedimos a la camarera dos cafés y una contraseña local de Wi-Fi. Wouter gira en el ordenador y este gadget, ejecuta algunos programas, y la pantalla comienza a llenar con filas de líneas. Poco a poco, me queda claro que el dispositivo de Wouter se conecta a portátiles, tabletas y teléfonos inteligentes de personas sentadas en un café. En la pantalla comienza a aparecer títulos como “iPhone Joris” y “Macbook Simon”.

A veces los nombres de estas redes consisten en números y letras aleatorias, lo que hace difícil determinar su ubicación. Pero en la mayoría de los casos, los nombres dan un lugar. Aprendemos que Joris estuvo recientemente en McDonald’s, pasó unas vacaciones en España (muchos nombres españoles de redes), a la llegada entretenido en la pista (conectó a una red propiedad de un famoso centro de karting local). Martin, otro visitante del café, conectado a la red del aeropuerto de Heathrow y el transportista aéreo estadounidense Southwest. En Amsterdam, probablemente vive en el albergue "White Tulip", y prefiere el desayuno en la cafetería "Buldog".

La camarera trae café y una contraseña wi-fi. Slotboom está conectado. Ahora puede distribuir Internet inalámbrico a todos los cafeteros y redirigir el tráfico a través de su pequeño interceptor.

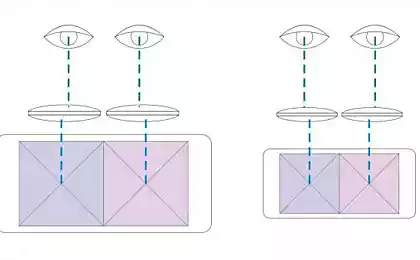

La mayoría de los teléfonos inteligentes, tabletas y portátiles buscan automáticamente redes inalámbricas y se conectan a ellas. Por lo general eligen la red a la que previamente conectaban.

Una lista de las redes disponibles aparece en mi pantalla del iPhone – incluyendo la red de mi proveedor de casa, red de trabajo, y una lista de cadenas de cafés, trenes, lobbies de hotel, y otros lugares que he estado. Mi teléfono se conecta automáticamente a una de estas redes, que de hecho pertenecen a un pequeño dispositivo negro.

Slotboom puede distribuir Internet desde un punto de ficción, haciendo creer que están conectados a la red oficial del lugar donde están. Por ejemplo, si el nombre de una red determinada consiste en un conjunto aleatorio de letras y números (como Fritzboxxyz123), un Slotboom puede crear una red de nombres (como Starbucks). Dice que la gente está mucho más dispuesta a conectarse a ella.

Estamos viendo que cada vez más personas se conectan a nuestra red falsa. Un pequeño dispositivo negro los atrae como canciones de sirena, y pocos pueden resistir. Tenemos 20 laptops y teléfonos inteligentes en nuestras manos.

Lo dejé hackearme para que me mostrara lo que era capaz, pero puedes hacerlo con cualquiera cuyo teléfono inteligente o portátil está buscando una red inalámbrica a la que conectar.

Puedes hackear todo, con muy pocas excepciones.

Hay casi mil millones de teléfonos inteligentes en el mundo, y más de 150 millones de personas los usan solo en los Estados Unidos. Más de 92 millones de adultos americanos usan tabletas y más de 155 millones usan computadoras portátiles. Cada año crece la demanda global de computadoras portátiles y tabletas. En 2013, se vendieron alrededor de 206 millones de tabletas y 180 millones de portátiles en todo el mundo. Y por supuesto, cada propietario de dispositivos portátiles ha conectado a wi-fi público – ya sea en un café, tren o hotel.

Pero después de pasar un día con Wouter Slotboom, te darás cuenta de que casi cualquier cosa, y casi cualquiera, conectado a una red inalámbrica puede ser hackeado. Según un estudio realizado por Risk Based Security, más de 822 millones de registros personales estaban disponibles en línea en 2013, incluyendo números de tarjetas de crédito, fechas de nacimiento, información médica, números de teléfono y números de tarjetas de seguridad social, direcciones (normales y electrónicas), contraseñas y nombres. El 65% de esta información fue publicada por estadounidenses. Según Kaspersky Lab, en 2013, alrededor de 37.3 millones de personas en todo el mundo —y 4.5 millones de estadounidenses— fueron víctimas de intentos de phishing y pharming, lo que significa que los datos de pagos en línea fueron robados de computadoras hackeadas, teléfonos inteligentes y varios sitios web.

Cada vez hay más informes que sugieren que el fraude y la interceptación de datos personales se están convirtiendo en un problema cada vez más común. Los hackers y los ciberdelincuentes tienen todo un arsenal de herramientas, pero la prevalencia de una conexión wi-fi abierta e insegura hace sus vidas mucho más fácil. The National Cyber Security Center, a division of the Department of Homeland Security, has issued a recommendation that warns against using open wireless networks in public places, and advises avoid financial transactions and discussing business issues when using them.

Slotboom se describe como un “hacker ético”, es decir, se considera uno de los “buenos” – fans de TI que quieren mostrar los peligros potenciales de Internet y alta tecnología. Ofrece asesoramiento en materia de protección de la información tanto a particulares como a empresas. Normalmente lo hace como lo hace hoy, demostrando lo fácil que la tecnología puede hacer daño.

Me abstendré de describir con más detalle algunos de los aspectos técnicos (nombres de dispositivos, programas y aplicaciones) que un hacker necesita.

Armados con la mágica mochila de Slotboom, nos movemos a la cafetería, que es famosa por las flores adornando la espuma del café local. Este lugar fue elegido por los freelancers que trabajan aquí para portátiles. Ahora la cafetería está llena de gente, y todos están mirando sus pantallas. Slotboom incluye gadgets. El mismo algoritmo de acciones, y en unos minutos dos docenas de dispositivos están conectados a nuestra red. Y de nuevo, vemos los nombres de sus Macbooks y su historia de conexión, a veces sus propios nombres. A petición mía, estamos dando el siguiente paso.

Slotboom lanza otro programa (que también se puede descargar fácilmente), permitiendo que extraiga aún más información de portátiles y teléfonos inteligentes conectados a la red. Vemos los detalles técnicos de los modelos de teléfono Samsung Galaxy S4, la configuración del idioma y la versión del sistema operativo (iOS 7.0.5). Este último puede ser información valiosa para un atacante: si el dispositivo tiene una versión obsoleta del sistema operativo, entonces siempre se conocen “bugs”, agujeros en el sistema de protección que se pueden explotar fácilmente. Esta información le permite hackear el sistema operativo y establecer el control sobre el dispositivo.

Ahora estamos viendo qué sitios están accediendo los usuarios de la red inalámbrica a nuestro alrededor. Así que, alguien del macbook navegando por el sitio de noticias Nu.nl, muchos envían documentos a través del servicio WeTransfer, y algunos los suben a Dropbox. Ha habido alguna actividad en Tumblr, alguien acaba de pasar a leer los consejos en FourSquare. Su nombre también está encendido, y por Google, reconocemos la cara de un hombre sentado a pocos metros de distancia.

Flujos de información provienen incluso de aquellos que no están ocupados con trabajo ni navegan sin rumbo por Internet. Muchas aplicaciones y servicios de correo electrónico están en contacto constante con servidores, por lo que el dispositivo puede recibir correos electrónicos. En algunos casos, podemos ver exactamente qué información se envía y a qué servidor.

Detengamos allí, pero, de hecho, no es difícil averiguar quién es el dueño de este teléfono. Por cierto, también vemos que el teléfono de alguien se conecta a un servidor en Rusia y envía una contraseña que podríamos interceptar.

Muchas aplicaciones, sitios web y programas utilizan algún tipo de tecnología de codificación. Son necesarios para asegurar que la información que se envía y recibe por su dispositivo no sea accesible a los ojos de otras personas. Pero una vez que un usuario se conecta a la red inalámbrica de Slotboom, estas medidas de seguridad se pueden eludir relativamente fácilmente con el software de descifrado.

Para nuestra sorpresa, descubrimos una aplicación que envía información personal a una empresa de publicidad online. Entre otras cosas, vemos la ubicación del teléfono, sus especificaciones e información sobre la red inalámbrica. Además, ahora conocemos el primer y último nombre de una mujer que utiliza el servicio social de marcadores Delicious. Básicamente, las páginas que los usuarios deliciosos comparten entre sí son públicas, pero es difícil deshacerse de la sensación de que estamos espiando a esta mujer una vez que te das cuenta de lo mucho que podemos aprender sobre ella.

Primero vamos a engullir su nombre, e inmediatamente entendemos cómo es, y también identificamos dónde está sentada en nuestra cafetería. Es extranjera (aunque nació en Europa) y recién se ha trasladado a los Países Bajos. Con la ayuda de Delicious, aprendemos que visitó el sitio web de cursos holandeses y marcamos una página sobre cursos para principiantes.

En menos de veinte minutos, encontramos información sobre dónde nació y dónde estudió, aprendió que está interesada en el yoga, marcó un sitio web que vende colchones anti-snoring, visitó recientemente Tailandia y Laos y está buscando activamente consejos en línea sobre cómo salvar relaciones.

Slotboom me muestra algunos trucos de piratería más.

Revisamos que funcionó. Prueba otro truco: cualquiera que abra un sitio que contenga imágenes verá las imágenes elegidas por Slotboom. Todo suena divertido si solo quieres bromear, pero nada te impide subir fotos de, por ejemplo, pornografía infantil a los smartphones de otras personas, y tener tales imágenes en tu teléfono es una ofensa criminal.

Vamos a otro café. Ahora le pido a Slotboom que me muestre lo que puede hacer si quiere lastimarme seriamente. Me pide que vaya a live.com e introduzca un login y contraseña al azar. Después de unos segundos, la información que acabo de introducir aparece en su pantalla. "Ahora tengo la información para entrar en tu cuenta de correo electrónico", dice Slotboom. Lo primero que haré es cambiar mi contraseña de correo electrónico y señalar todos los servicios que utilizas que he olvidado mi contraseña de ellos.

Estamos haciendo lo mismo con Facebook: Slotboom intercepta fácilmente el login y la contraseña que entre.

Otro truco es redirigir el tráfico de Internet. Por ejemplo, cuando voy al sitio web de mi banco, un programa creado por hacker me redirige a su página — un clon que se parece al sitio real, pero a diferencia de él, está completamente controlado por Slotboom. Los hackers llaman a esta cuchara DNS. La información que ingresé en el sitio se almacena en el servidor Slotboom.

No sé de ti, pero después de lo que he visto y experimentado, nunca quiero conectarme a Wi-Fi gratis de nuevo.

Crédito Moritz Martin

P.S. Y recuerden, simplemente cambiando nuestro consumo – juntos cambiamos el mundo!

Fuente: /usuarios/1077

La ciudad en la que trabajan todos, de la policía - no, y la media del salario de 1200 euros

El instinto, que nosotros no tenemos