513

Як працює стільниковий телефон і як захистити себе від нього

Як можна послухати розмови на мобільних телефонах, можна захистити себе від таких атак і як можна абонент визначити, що його телефон торкнувся? У світлі останніх шпигунських скандалів ці питання повертаються на порядку. Айн. У зв’язку з тим, що в Україні запрошують українські мобільні оператори.

Ми отримали повну відповідь тільки від МТС України. На жаль, оператор не є експертом у таких питаннях, щоб вони консультували представників цивільних служб для коментарів. На додаток до MTS-відповіді ми використовували інформацію про розведення з відкритих джерел.

р.

р.

Як оператори захищають свої мережіЗ урахуванням вимог органів державної влади на рівні безпеки. Для підтримки цієї безпеки більшість країн світу забороняють використання та продаж потужного шифрування, скрамблерів, криптообладнання, а також високонадійних технологій зв'язку. Самі. Телеком оператори захищають свої радіоканали за допомогою шифрування. Ми використовуємо дуже складні алгоритми. Вибір крипто алгоритму здійснюється на етапі встановлення підключення абонента та базової станції. З повагоюймовірність витікання абонентської інформації від обладнання операторів, потім МТС сперечають, що вона знижується до нуля У зв’язку з складністю та керованістю доступу до об’єктів та обладнання.

Як "листувати" на телефони

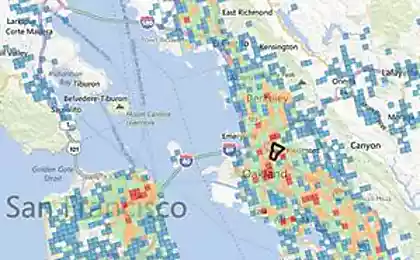

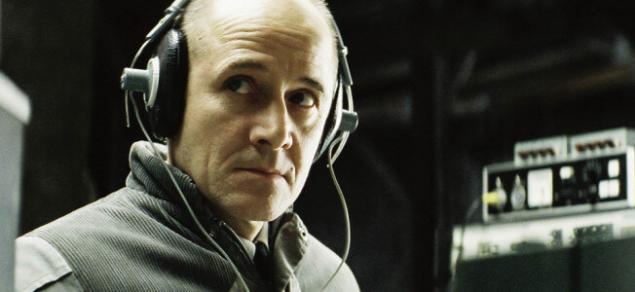

Є два способи прослуховування абонентів - активний і пасивний.й Для Пасивне прослуховування вимагає використання дорогого обладнання та спеціально підготовленого персоналу. Зараз на ринку «сірий» можна придбати комплекси, з якими можна слухати абоненти в радіусі 500 метрів, їх вартість починається від декількох сотень тисяч євро. Вони виглядають як картина праворуч. В Інтернеті ви можете легко знайти опис таких систем і принцип їх роботи.

Виробники такого обладнання стверджують, що система дозволяє відстежувати GSM розмови в режимі реального часу, на основі доступу до SIM-карти об'єкта або бази даних стільникового оператора. Якщо не існує такого доступу, розмови можуть перехоплюватися затримкою, в залежності від рівня шифрування, що використовується оператором.Система також може бути частиною мобільного комплексу для відстеження та прослуховування рухомих об'єктів.

Другий спосіб прослуховуванняАктивні протоколи керування та автентифікації за допомогою спеціальних мобільних комплексів. Таке обладнання, незважаючи на свою явну простоту (щодо парі змінених телефонів і комп'ютера), може коштувати в будь-який час від десятків до сотні тисяч доларів. Робота з такими комплексами вимагає високої кваліфікації персоналу служби в галузі зв'язку.

Принцип роботи такої атаки: мобільний комплекс, за рахунок свого ближнього розташування абонента (до 500 м), сигнали «захоплення» для встановлення підключення та передачі даних, заміщення найближчої базової станції. По суті, комплекс стає «інтермедіа» між абонентом та базовою станцією з усіма проблемами безпеки.

« » » » » » » » » » » » » » »Зловивши абонента таким чином, цей мобільний комплекс може виконувати будь-яку функцію для управління підключенням абонента, в тому числі зв'язуючи його на будь-який номер, який потрібен атакуючий пристрій, встановлення алгоритму шифрування «мочити» або скасування шифрування для цього сеансу зв'язку.

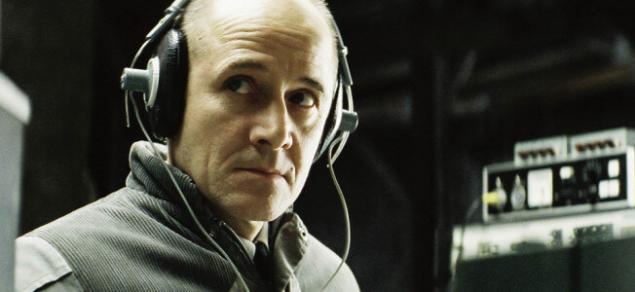

Як приклад такого прослуховування ми можемо цитувати події початку 2014 року в центрі Києва. Під час масових протестів проти режиму Януковича, натовп охопив машину з офіцерами СБУ, з яких проводилися частоти радіостанцій і телефонів протестаторів. Що таке обладнання виглядає як добре видно на малюнку.

Для прослуховування бесід та перехоплення мобільного абонентського трафіку існує можливість для прослуховування бесід та перехоплення мобільного абонента. Для цього потрібно встановити вірусне програмне забезпечення на смартфоні потерпілого. При установці шкідливого програмного забезпечення атаки можуть «залежно» вибрати або скасувати алгоритм шифрування, несанкціоновану передачу (або знищити) конфіденційну інформацію абонента і багато іншого.

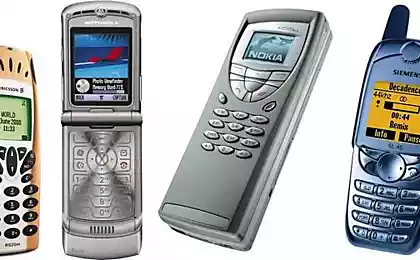

Як визначити, чи фіксується телефонЯк розповідають ГОЛОВНА. UA в МТС Україна неможливе безпосередньо визначити, чи торкнеться телефон в даний момент, але можна отримати непряме підтвердження такої ймовірності. Багато моделей телефонів старшого штовхача навіть відображають особливу ікону (закриту або відкриту підлокітник), що показали, чи не шифрування розмови в даний час використовується.

У сучасних телефонах ця функція не надається. Однак для смартфонів є спеціальні додатки, які можуть розповісти користувачеві про конфігурацію параметрів поточної сесії, включаючи, чи передається мова відкритим чином або за допомогою алгоритму шифрування. Ось деякі з них:

Орел безпеки.Потужна програма для захисту телефонів від прослуховування. вона. Запобігає підключенню до хибної базової станції шляхом перевірки підписів та ідентифікаторів базових станцій. Крім того, вона відстежує розташування станцій, і якщо базова станція рухається по місту, або періодично зникне з його місця, вона позначена як підозріла і програма не повідомляє користувача. За допомогою програми ви також можете отримати повний список додатків, які мають доступ до мікрофона та відеокамери телефону, а також запобігти небажане програмне забезпечення від доступу до камери.

ДаршакПрограма допомагає відстежувати будь-яку підозрілу активність клітинної мережі, включаючи SMS, які надсилаються без знань користувача. Програма також оцінює безпеку мережі в режимі реального часу, показує, які алгоритми використовуються для шифрування розмови та багато іншого.

English, Українська, Français...Ще один набір програм Захищаючи смартфон від підключених до хибних базових станцій. Тим не менш, він має невеликий мінус - додаток не в Google Play і з його встановленням буде мати трохи настоювання.

КечерКатчерCatcherCatcher, як і Android IMSI-Catcher Detector, дозволяє відрізняти реальну базову станцію від помилкового.

Крім того, MTS рекомендує використовувати додатки для безпеки, включаючи шифрування розмов. Наприклад, серед анонімних веб-переглядачів можна відзначити Orbot або Orweb. Є також додатки для шифрування телефонних розмов, фотографій та багатьох месенджерів. Видання

P.S. І пам'ятайте, що просто змінивши наше споживання, ми змінюємо світ разом! Приєднуйтесь до нас на Facebook, VKontakte, Odnoklassniki

Джерело: ain.ua/2014/09/29/542567

Ми отримали повну відповідь тільки від МТС України. На жаль, оператор не є експертом у таких питаннях, щоб вони консультували представників цивільних служб для коментарів. На додаток до MTS-відповіді ми використовували інформацію про розведення з відкритих джерел.

р.

р.Як оператори захищають свої мережіЗ урахуванням вимог органів державної влади на рівні безпеки. Для підтримки цієї безпеки більшість країн світу забороняють використання та продаж потужного шифрування, скрамблерів, криптообладнання, а також високонадійних технологій зв'язку. Самі. Телеком оператори захищають свої радіоканали за допомогою шифрування. Ми використовуємо дуже складні алгоритми. Вибір крипто алгоритму здійснюється на етапі встановлення підключення абонента та базової станції. З повагоюймовірність витікання абонентської інформації від обладнання операторів, потім МТС сперечають, що вона знижується до нуля У зв’язку з складністю та керованістю доступу до об’єктів та обладнання.

Як "листувати" на телефони

Є два способи прослуховування абонентів - активний і пасивний.й Для Пасивне прослуховування вимагає використання дорогого обладнання та спеціально підготовленого персоналу. Зараз на ринку «сірий» можна придбати комплекси, з якими можна слухати абоненти в радіусі 500 метрів, їх вартість починається від декількох сотень тисяч євро. Вони виглядають як картина праворуч. В Інтернеті ви можете легко знайти опис таких систем і принцип їх роботи.

Виробники такого обладнання стверджують, що система дозволяє відстежувати GSM розмови в режимі реального часу, на основі доступу до SIM-карти об'єкта або бази даних стільникового оператора. Якщо не існує такого доступу, розмови можуть перехоплюватися затримкою, в залежності від рівня шифрування, що використовується оператором.Система також може бути частиною мобільного комплексу для відстеження та прослуховування рухомих об'єктів.

Другий спосіб прослуховуванняАктивні протоколи керування та автентифікації за допомогою спеціальних мобільних комплексів. Таке обладнання, незважаючи на свою явну простоту (щодо парі змінених телефонів і комп'ютера), може коштувати в будь-який час від десятків до сотні тисяч доларів. Робота з такими комплексами вимагає високої кваліфікації персоналу служби в галузі зв'язку.

Принцип роботи такої атаки: мобільний комплекс, за рахунок свого ближнього розташування абонента (до 500 м), сигнали «захоплення» для встановлення підключення та передачі даних, заміщення найближчої базової станції. По суті, комплекс стає «інтермедіа» між абонентом та базовою станцією з усіма проблемами безпеки.

« » » » » » » » » » » » » » »Зловивши абонента таким чином, цей мобільний комплекс може виконувати будь-яку функцію для управління підключенням абонента, в тому числі зв'язуючи його на будь-який номер, який потрібен атакуючий пристрій, встановлення алгоритму шифрування «мочити» або скасування шифрування для цього сеансу зв'язку.

Як приклад такого прослуховування ми можемо цитувати події початку 2014 року в центрі Києва. Під час масових протестів проти режиму Януковича, натовп охопив машину з офіцерами СБУ, з яких проводилися частоти радіостанцій і телефонів протестаторів. Що таке обладнання виглядає як добре видно на малюнку.

Для прослуховування бесід та перехоплення мобільного абонентського трафіку існує можливість для прослуховування бесід та перехоплення мобільного абонента. Для цього потрібно встановити вірусне програмне забезпечення на смартфоні потерпілого. При установці шкідливого програмного забезпечення атаки можуть «залежно» вибрати або скасувати алгоритм шифрування, несанкціоновану передачу (або знищити) конфіденційну інформацію абонента і багато іншого.

Як визначити, чи фіксується телефонЯк розповідають ГОЛОВНА. UA в МТС Україна неможливе безпосередньо визначити, чи торкнеться телефон в даний момент, але можна отримати непряме підтвердження такої ймовірності. Багато моделей телефонів старшого штовхача навіть відображають особливу ікону (закриту або відкриту підлокітник), що показали, чи не шифрування розмови в даний час використовується.

У сучасних телефонах ця функція не надається. Однак для смартфонів є спеціальні додатки, які можуть розповісти користувачеві про конфігурацію параметрів поточної сесії, включаючи, чи передається мова відкритим чином або за допомогою алгоритму шифрування. Ось деякі з них:

Орел безпеки.Потужна програма для захисту телефонів від прослуховування. вона. Запобігає підключенню до хибної базової станції шляхом перевірки підписів та ідентифікаторів базових станцій. Крім того, вона відстежує розташування станцій, і якщо базова станція рухається по місту, або періодично зникне з його місця, вона позначена як підозріла і програма не повідомляє користувача. За допомогою програми ви також можете отримати повний список додатків, які мають доступ до мікрофона та відеокамери телефону, а також запобігти небажане програмне забезпечення від доступу до камери.

ДаршакПрограма допомагає відстежувати будь-яку підозрілу активність клітинної мережі, включаючи SMS, які надсилаються без знань користувача. Програма також оцінює безпеку мережі в режимі реального часу, показує, які алгоритми використовуються для шифрування розмови та багато іншого.

English, Українська, Français...Ще один набір програм Захищаючи смартфон від підключених до хибних базових станцій. Тим не менш, він має невеликий мінус - додаток не в Google Play і з його встановленням буде мати трохи настоювання.

КечерКатчерCatcherCatcher, як і Android IMSI-Catcher Detector, дозволяє відрізняти реальну базову станцію від помилкового.

Крім того, MTS рекомендує використовувати додатки для безпеки, включаючи шифрування розмов. Наприклад, серед анонімних веб-переглядачів можна відзначити Orbot або Orweb. Є також додатки для шифрування телефонних розмов, фотографій та багатьох месенджерів. Видання

P.S. І пам'ятайте, що просто змінивши наше споживання, ми змінюємо світ разом! Приєднуйтесь до нас на Facebook, VKontakte, Odnoklassniki

Джерело: ain.ua/2014/09/29/542567