512

Cómo funciona está intervenido los teléfonos móviles y cómo ha de protegerse

De qué manera puede escuchar las conversaciones de teléfonos móviles, ¿es posible protegerse contra este tipo de ataques y como abonado de determinar que su teléfono está escuchando? A la luz de los últimos spyware escándalos estas preguntas de nuevo salen a la orden del día. AIN.UA pidió a ucrania a los operadores móviles a contar lo que hacer en estos casos.

Sorprendentemente, muchos participantes del mercado de responder a estas preguntas no han sido capaces — completo la respuesta que hemos recibido sólo de "mts " ucrania". Life :) no respondió a la solicitud, en general, y en "Киевстаре", afirmó que el operador no es un experto en estos asuntos, porque aconsejamos ponerse en contacto con los comentarios a los representantes de los госслужб. Además de las respuestas mts, hemos utilizado la información sobre la captación de fuentes abiertas.

Como operadores protegen su red deTecnología GSM inicialmente se desarrollaron e implementaron teniendo en cuenta los requisitos de los organismos estatales por el nivel de seguridad. Para mantener esta seguridad, la mayoría de los países del mundo prohíben utilizar y vender potentes шифраторы, скремблеры, криптооборудование, así como muy protegidos de la tecnología de comunicación pública. Los operadores de telefonía protegen sus canales de radio mediante el cifrado, utilizando para ello algoritmos complejos. La selección de криптоалгоритма se realiza durante la fase de establecimiento de la conexión entre el abonado y la estación base. En cuanto a la probabilidad de fuga de información de la llamada con los equipos de los operadores, en mts afirman que todo se reduce a cero debido a la complejidad y capacidad de auditoría de acceso a objetos y equipo.

¿Cómo se puede "escuchar" los teléfonos

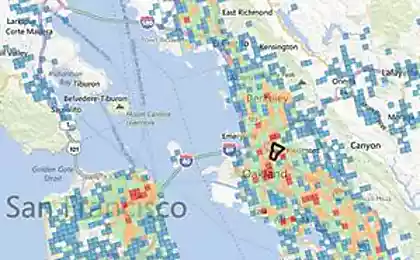

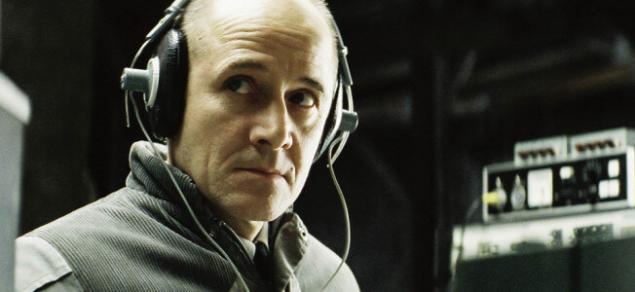

Hay dos métodos de escucha de los abonados — activo y pasivo. Para la escucha pasiva de la llamada necesario el uso de equipos costosos y especialmente capacitado. Ahora en el mercado gris se puede comprar complejos, mediante los cuales se puede escuchar de abonados en un radio de 500 metros, su precio comienza desde unos pocos cientos de miles de euros. Se ven así, como en la imagen de la derecha. En la web sin esfuerzo puede найтиописание de estos sistemas y el principio de su trabajo.

Los fabricantes de estos equipos afirman que el sistema permite realizar un seguimiento de GSM-conversaciones en tiempo real, basándose en el acceso a la tarjeta SIM de un objeto o de una base de datos de su operador móvil. Si tal acceso no, las conversaciones se pueden escuchar con retraso, dependiendo del nivel de cifrado utilizado por el operador.El sistema también puede formar parte del complejo para el seguimiento y la escucha de los objetos en movimiento.

La segunda manera de escuchar es unactivo esencial de la intervención en los protocolos de control y autenticación a través de móvil. Este equipo, a pesar de su aparente sencillez (de hecho, es la pareja modificados de teléfono y el ordenador), puede costar desde unas decenas hasta cientos de miles de dólares. El trabajo con estos complejos requiere una alta cualificación del personal de servicio en el campo de la comunicación.

El principio de funcionamiento de este tipo de ataque es el siguiente: móvil de la estructura a través de la más cercana ubicación al abonado (hasta 500 m) "captura" de las señales para el establecimiento de la conexión y transmisión de datos, reemplazando la más cercana a la estación base. Realmente complejo se convierte en un "mediador" entre el abonado y la estación base, con sus correspondientes problemas de seguridad.

"Capturado" por lo tanto la persona, el nuevo móvil de la estructura puede ejecutar cualquier función de gestión de la conexión de la llamada, incluyendo, asociarlo con cualquier necesarias a los atacantes número, establecer el "débil" криптоалгоритм de cifrado o bien cancelar el cifrado para esta sesión de comunicación y mucho más.

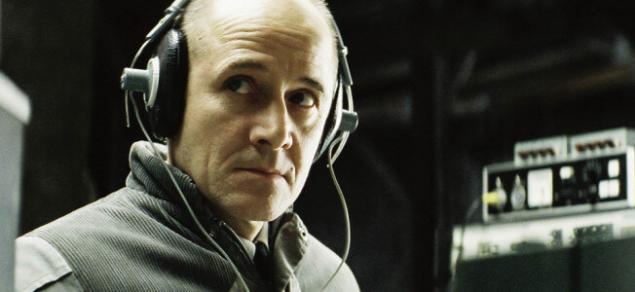

Como ejemplos de esta exploración puede resultar en un evento de inicio de 2014 en el centro de kiev. Durante las masivas protestas contra el régimen de yanukovich, la multitud se apoderó de la máquina con el personal de la ssu, de la que se llevaba "está intervenido" de frecuencias de radios y teléfonos митингующих. Como se ve este equipo — bien se ve en la imagen.

Todavía hay una tercera posibilidad para escuchar llamadas y captura el tráfico de abonado móvil. Para ello, en el smartphone de la víctima desea instalar viral. Cuando instala software malicioso que permite a los atacantes "libre" para seleccionar o anular la selección en absoluto el algoritmo de cifrado, несанкционировано enviar (o destruir) la información confidencial de la llamada y mucho más.

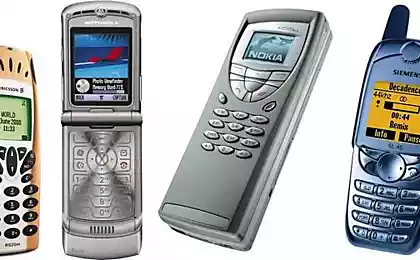

Cómo determinar que el teléfono se escuchaComo se relata AIN.UA en "mts " ucrania", directamente de determinar escuchando en este momento el teléfono, no se puede, pero obtener una confirmación indirecta de cierta probabilidad de que ello es posible. Muchos de los modelos antiguos botones de los teléfonos incluso mostrar un icono especial (privada o candado abierto), que mostraba, se utiliza actualmente cifrado en la conversación o no.

En los modernos teléfonos que esta función no esté disponible. Sin embargo, para teléfonos inteligentes tienen aplicaciones especiales, que pueden informar al usuario acerca de la configuración de la sesión actual, incluyendo: — se pasa de un discurso abiertamente o con el uso de un algoritmo de cifrado. He aquí algunos de ellos:

EAGLE Security,un programa de gran alcance para la protección de los teléfonos de la escucha. Ella permite evitar que se conecte a la falsa de la estación base mediante la comprobación de las firmas y los identificadores de las estaciones de base. Además, se realiza un seguimiento de la ubicación de las estaciones, y si alguna estación base se mueve por la ciudad o intermitente de su lugar, se señala como sospechosa y el programa notificará al usuario. Con la ayuda de un programa, también puede obtener una lista completa de las aplicaciones que tienen acceso a tu micrófono y la videocámara del teléfono, así como impedir el acceso no deseado DE la cámara.

Darshakel Programa ayuda a realizar un seguimiento de cualquier actividad sospechosa de red, incluyendo SMS que se envían sin el conocimiento del usuario. El programa también evalúa la seguridad de la red en tiempo real, muestra qué algoritmos se utilizan para el cifrado de la conversación, y mucho más.

Android IMSI-Catcher DetectorOtro paquete de software que permite proteger el smartphone de la conexión a un falso estaciones base de telefonía móvil. La verdad tiene un pequeño clave negativas de la aplicación que no está en Google Play y con la instalación de un poco el sol.

CatcherCatcherCatcherCatcherтак como Android IMSI-Catcher Detector permite distinguir la verdadera de la estación base de la falsa.

Además, en mts recomiendan el uso de la aplicación para la seguridad, en particular para el cifrado de las conversaciones. Por ejemplo, entre los anónimos de los navegadores web se puede señalar Orbot o Orweb. También hay una aplicación para el cifrado de las conversaciones telefónicas, fotografías y muchas protegidos de chat. publicado

P. S. Y recuerde, sólo cambiando su consumo — estamos juntos cambiando el mundo! © Únase a nosotros en Facebook , Twitter, Myspace

Fuente: ain.ua/2014/09/29/542567

Sorprendentemente, muchos participantes del mercado de responder a estas preguntas no han sido capaces — completo la respuesta que hemos recibido sólo de "mts " ucrania". Life :) no respondió a la solicitud, en general, y en "Киевстаре", afirmó que el operador no es un experto en estos asuntos, porque aconsejamos ponerse en contacto con los comentarios a los representantes de los госслужб. Además de las respuestas mts, hemos utilizado la información sobre la captación de fuentes abiertas.

Como operadores protegen su red deTecnología GSM inicialmente se desarrollaron e implementaron teniendo en cuenta los requisitos de los organismos estatales por el nivel de seguridad. Para mantener esta seguridad, la mayoría de los países del mundo prohíben utilizar y vender potentes шифраторы, скремблеры, криптооборудование, así como muy protegidos de la tecnología de comunicación pública. Los operadores de telefonía protegen sus canales de radio mediante el cifrado, utilizando para ello algoritmos complejos. La selección de криптоалгоритма se realiza durante la fase de establecimiento de la conexión entre el abonado y la estación base. En cuanto a la probabilidad de fuga de información de la llamada con los equipos de los operadores, en mts afirman que todo se reduce a cero debido a la complejidad y capacidad de auditoría de acceso a objetos y equipo.

¿Cómo se puede "escuchar" los teléfonos

Hay dos métodos de escucha de los abonados — activo y pasivo. Para la escucha pasiva de la llamada necesario el uso de equipos costosos y especialmente capacitado. Ahora en el mercado gris se puede comprar complejos, mediante los cuales se puede escuchar de abonados en un radio de 500 metros, su precio comienza desde unos pocos cientos de miles de euros. Se ven así, como en la imagen de la derecha. En la web sin esfuerzo puede найтиописание de estos sistemas y el principio de su trabajo.

Los fabricantes de estos equipos afirman que el sistema permite realizar un seguimiento de GSM-conversaciones en tiempo real, basándose en el acceso a la tarjeta SIM de un objeto o de una base de datos de su operador móvil. Si tal acceso no, las conversaciones se pueden escuchar con retraso, dependiendo del nivel de cifrado utilizado por el operador.El sistema también puede formar parte del complejo para el seguimiento y la escucha de los objetos en movimiento.

La segunda manera de escuchar es unactivo esencial de la intervención en los protocolos de control y autenticación a través de móvil. Este equipo, a pesar de su aparente sencillez (de hecho, es la pareja modificados de teléfono y el ordenador), puede costar desde unas decenas hasta cientos de miles de dólares. El trabajo con estos complejos requiere una alta cualificación del personal de servicio en el campo de la comunicación.

El principio de funcionamiento de este tipo de ataque es el siguiente: móvil de la estructura a través de la más cercana ubicación al abonado (hasta 500 m) "captura" de las señales para el establecimiento de la conexión y transmisión de datos, reemplazando la más cercana a la estación base. Realmente complejo se convierte en un "mediador" entre el abonado y la estación base, con sus correspondientes problemas de seguridad.

"Capturado" por lo tanto la persona, el nuevo móvil de la estructura puede ejecutar cualquier función de gestión de la conexión de la llamada, incluyendo, asociarlo con cualquier necesarias a los atacantes número, establecer el "débil" криптоалгоритм de cifrado o bien cancelar el cifrado para esta sesión de comunicación y mucho más.

Como ejemplos de esta exploración puede resultar en un evento de inicio de 2014 en el centro de kiev. Durante las masivas protestas contra el régimen de yanukovich, la multitud se apoderó de la máquina con el personal de la ssu, de la que se llevaba "está intervenido" de frecuencias de radios y teléfonos митингующих. Como se ve este equipo — bien se ve en la imagen.

Todavía hay una tercera posibilidad para escuchar llamadas y captura el tráfico de abonado móvil. Para ello, en el smartphone de la víctima desea instalar viral. Cuando instala software malicioso que permite a los atacantes "libre" para seleccionar o anular la selección en absoluto el algoritmo de cifrado, несанкционировано enviar (o destruir) la información confidencial de la llamada y mucho más.

Cómo determinar que el teléfono se escuchaComo se relata AIN.UA en "mts " ucrania", directamente de determinar escuchando en este momento el teléfono, no se puede, pero obtener una confirmación indirecta de cierta probabilidad de que ello es posible. Muchos de los modelos antiguos botones de los teléfonos incluso mostrar un icono especial (privada o candado abierto), que mostraba, se utiliza actualmente cifrado en la conversación o no.

En los modernos teléfonos que esta función no esté disponible. Sin embargo, para teléfonos inteligentes tienen aplicaciones especiales, que pueden informar al usuario acerca de la configuración de la sesión actual, incluyendo: — se pasa de un discurso abiertamente o con el uso de un algoritmo de cifrado. He aquí algunos de ellos:

EAGLE Security,un programa de gran alcance para la protección de los teléfonos de la escucha. Ella permite evitar que se conecte a la falsa de la estación base mediante la comprobación de las firmas y los identificadores de las estaciones de base. Además, se realiza un seguimiento de la ubicación de las estaciones, y si alguna estación base se mueve por la ciudad o intermitente de su lugar, se señala como sospechosa y el programa notificará al usuario. Con la ayuda de un programa, también puede obtener una lista completa de las aplicaciones que tienen acceso a tu micrófono y la videocámara del teléfono, así como impedir el acceso no deseado DE la cámara.

Darshakel Programa ayuda a realizar un seguimiento de cualquier actividad sospechosa de red, incluyendo SMS que se envían sin el conocimiento del usuario. El programa también evalúa la seguridad de la red en tiempo real, muestra qué algoritmos se utilizan para el cifrado de la conversación, y mucho más.

Android IMSI-Catcher DetectorOtro paquete de software que permite proteger el smartphone de la conexión a un falso estaciones base de telefonía móvil. La verdad tiene un pequeño clave negativas de la aplicación que no está en Google Play y con la instalación de un poco el sol.

CatcherCatcherCatcherCatcherтак como Android IMSI-Catcher Detector permite distinguir la verdadera de la estación base de la falsa.

Además, en mts recomiendan el uso de la aplicación para la seguridad, en particular para el cifrado de las conversaciones. Por ejemplo, entre los anónimos de los navegadores web se puede señalar Orbot o Orweb. También hay una aplicación para el cifrado de las conversaciones telefónicas, fotografías y muchas protegidos de chat. publicado

P. S. Y recuerde, sólo cambiando su consumo — estamos juntos cambiando el mundo! © Únase a nosotros en Facebook , Twitter, Myspace

Fuente: ain.ua/2014/09/29/542567

Carpaccio de топинамбура

Una cuchara para mamá... O cómo enseñamos a los niños mal comiendo comportamientos.