957

10 cosas sorprendentes que pueden ser agrietados por los hackers

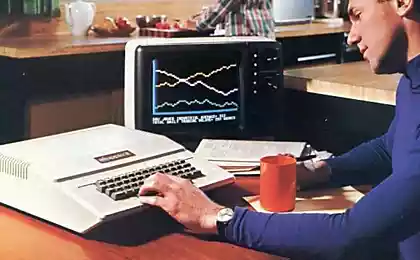

Hackeando computadoras ya no modeSoobscheniya sobre hackers en los medios de comunicación en los últimos años aparece muy a menudo. Los objetos están hackeando sitios web del gobierno, servidores de juegos, servicios, servicios en línea, y los ataques a estas instalaciones ya ha destruido las vidas de millones de personas en todo el mundo. En la mayoría de los informes de los dispositivos comprometidos como ordenadores o teléfonos inteligentes aparece, pero este no es el único dispositivo que puede ser hackeado. Todo lo que se conecta directamente a Internet o conectarse a Internet a través de cualquier tecnología inalámbrica, es decir en el "en riesgo". Esta área incluye dispositivos tales como ...

1. Televizory

mayoría de los televisores modernos ya no son un simple dispositivo que recibe la señal de vídeo a través de cable o satélite. Televisores modernos pueden conectarse a Internet, lo que les permite acceder a una gran variedad de aplicaciones y servicios. La investigación llevada a cabo por una serie de expertos en seguridad informática han demostrado que los televisores "inteligentes" son tan vulnerables a los hackers, como los teléfonos inteligentes y las computadoras. El código malicioso puede ser embebido en ellos a través de Skype, así como a través de redes sociales como Twitter y Facebook. Después de esto, un televisor "inteligente" puede ser utilizado como parte de una botnet, un hacker puede utilizar el incorporado en las cámaras de televisión para espiar a la gente. Otra de las empresas que participan en la seguridad informática, dio detalles sobre cómo utilizar algunos de los TV permite a los hackers para robar información confidencial del usuario almacenada en las llamadas galletas-files. Para obtener estos datos, el hacker sería sólo dentro de un aparato de radio. Un especial exploit también permitió a los piratas informáticos para descargar el usuario del televisor los archivos personales.

2. Tualety

¿Crees que el inodoro es una de las pocas cosas que serán completamente a salvo de los hackers? Bueno, algunos de nosotros creemos que los inodoros eléctricos - un camino hacia el futuro, y por lo tanto son los baños muy común, especialmente en Japón. La compañía Trustwave, dedicada a la protección del software en 2013 se descubrió un problema con inodoros eléctricos. Muchos de ellos pueden ser controlados por aplicaciones que se conectan al baño a través de Bluetooth. Los aseos son códigos PIN especiales Bluetooth, por lo que trabajar con tales higiénico puede alguien con el dispositivo, una aplicación adecuada. Esa persona será capaz de controlar múltiples funciones en el inodoro. Por ejemplo, para permitir el lavado continuo, abrir o cerrar la tapa, o incluso incluir un chorro de agua bidé para rociar agua en el suelo bajo una alta presión.

3. Printery

Muchos investigadores han encontrado la manera de hackear impresoras. El uso de ciertas vulnerabilidades, fueron capaces de introducir código malicioso en el firmware de la impresora, y así ponerla bajo control. El uso de exploits que son posibles debido a que muchas impresoras modernas utilizan ahora la tecnología Wi-Fi, por lo que la gente puede imprimir sus documentos de forma inalámbrica. Los investigadores creen que ganar el control de las impresoras, que pueden realizar una variedad de acciones, hasta la destrucción de la impresora. Algunas impresoras están equipadas con chips térmicos que la impresora se apaga cuando se sobrecalientan. Esto ayuda a mejorar la seguridad contra incendios de estos dispositivos. Un atacante puede causar repetidamente el sobrecalentamiento de la impresora, siempre y cuando que no se quema completamente. Otras amenazas están relacionadas con el hecho de que los piratas informáticos tienen la capacidad de robar la información impresa en la impresora. Asimismo, no hay que olvidar que el código malicioso en el firmware de la impresora es muy difícil de quitar, ya que las soluciones antivirus tradicionales en este caso no funcionan.

4. Claves para mashiny

Para desbloquear las puertas o arrancar el motor, muchos coches modernos ya no necesitan una llave física. Para hacer todo esto, el conductor es suficiente para llevar una llave electrónica. Car lee la señal de la llave electrónica, después de lo cual será posible abrir las puertas y arrancar el motor. Hay muchas maneras en las que los hackers hacen trampa coches, haciendo que "pensar" que tienen una llave electrónica genuino. Uno de estos métodos es una selección aproximada del código de seis dígitos de la fuerza bruta de la máquina, que también se conoce como el «bruteforce». Un método más sofisticado implica el uso de dos antenas cerca del vehículo con el fin de fortalecer la señal clave para que el coche decidió que era la llave a "casa". Otra forma consiste en el uso de la tecla "limpio" y conjunto de bajo costo de los equipos para interceptar señales de la verdadera clave. Los datos resultantes se interceptado por un atacante puede ser utilizado para hacer un duplicado de la llave electrónica.

5. Bankomaty

Un hecho poco conocido acerca de los cajeros automáticos: aproximadamente el 95% de ellos está ejecutando Windows XP. Esto por sí solo los hace vulnerables a la más amplia gama de ataques de hackers, diseñados específicamente para este sistema operativo, que aún hoy en día es uno de los más populares en el mundo. Pero el problema más grave radica en el hecho de que Microsoft ha dejado de apoyo al sistema a principios de este año. Esto significa que el sistema ya no recibirá actualizaciones de seguridad, que eliminan las vulnerabilidades detectadas. Como resultado, aquellos que todavía están utilizando este sistema, será en el tiempo llegar a ser muy vulnerable. Sin embargo, una gran cantidad de bancos de todo el mundo siguen utilizando la cajeros automáticos de Windows XP, ya que la transición a otro sistema requiere grandes inversiones en nuevos cajeros automáticos, y en el nuevo sistema. Como resultado, muchos cajeros automáticos son un sabroso bocado para los hackers que pueden robar información bancaria, y pueden participar en la clonación de tarjetas de crédito.

6. Holodilniki

En 2013, la empresa de seguridad con sede en California Proofpoint ha puesto de manifiesto la vulnerabilidad de los dispositivos globales del hogar. Lo más extraño que esta vulnerabilidad se hubiera expuesto a los dispositivos que usamos todos los días - frigoríficos. Por lo menos, los últimos frigoríficos "inteligentes" que permiten a sus propietarios para controlar remotamente la temperatura, mantener los alimentos en un cierto orden, y ejecutar una variedad de aplicaciones útiles. Refrigeradores inteligentes se pueden romper, porque la gran mayoría de los propietarios de dejar las contraseñas en estos dispositivos, ya que estaban en mora, o porque las funciones de seguridad de la nevera no está configurado correctamente. La cosa es que la gente no percibe refrigeradores como dispositivos que pueden ser objeto de ataques de hackers. Mientras tanto, los hackers han utilizado refrigeradores en sus redes de bots y utilizarlas para enviar spam, lo que los propietarios de estos dispositivos ni siquiera saben, porque refrigeradores comprometidos continúan operando con normalidad.

7. Radionyani

Monitores de bebés han evolucionado a lo largo de la última década, y como resultado se han convertido en dispositivos muy sofisticados, a través del cual los padres pueden vigilar a sus hijos mucho mejores. Sin embargo, su creciente dependencia de la tecnología moderna ha llevado al hecho de que también se han convertido en un objetivo para los hackers. Algunos monitores de bebés emiten una señal de radio constante, y si las configuraciones y contraseñas se dejan por defecto, que permite a un hacker que está dentro del alcance del dispositivo para acceder a los ajustes de audio. Y si el bebé supervisar el apoyo y vídeos, que puede ser utilizado por los delincuentes para espiar a los habitantes de la habitación. Un ejemplo notable de todo lo anterior es el caso en el que un monitor de bebé en el niño de dos años dormitorio ha sido comprometida, entonces el atacante tuvo la oportunidad de gritar a través de su dinámica y controlar la cámara. Afortunadamente, el niño en el incidente estaba profundamente dormido, pero debe servir como una advertencia a los padres. Ellos necesitan entender que la protección de estos dispositivos no es el mejor.

8. coches tormoza

En los vehículos para la operación de las funciones importantes se utilizan cada vez más no mecánica, y los sistemas eléctricos. Cada vez más fabricantes de máquinas utilizan frenos eléctricos, en lugar de la tradicional. Investigadores de la Universidad de California y la Universidad de Washington fueron capaces de utilizar las deficiencias en los sistemas informáticos de a bordo de los vehículos con el fin de tomar el control del freno de la máquina. Como resultado, los investigadores fueron capaces de utilizar los frenos lo que quieran, incluso son capaces de aplicar selectivamente los frenos en diferentes ruedas, y de una manera para controlar el coche. Los investigadores también demostraron cómo se puede desactivar completamente los frenos, dejando al conductor hay una única manera de detener el coche.

9. Svetofory

Los experimentos llevados a cabo por los investigadores mostraron que las luces pueden ser hackeado de forma remota. Un atacante podría cambiar las lecturas de los sensores en la carretera, lo que obligó a pasar información falsa. Cuando los sensores de carretera semáforos informaron que carretera atascado con los coches, luces de tráfico comienzan a ajustar automáticamente su régimen de modo que pase a través de la intersección tanto como posibles máquinas. En los sensores de carretera no proporciona ningún cifrado de datos, lo que hace que sea posible cambiar cualquier información que viene de ellos en los centros de control del tráfico. Otro truco utiliza una función diferente de tráfico moderno. Esta característica permite que los vehículos de emergencia y "pronto" para pasar a través de la intersección más rápido que otros. Las señales de este tipo de máquinas en las luces de carretera que provienen de sensores especiales, y estas señales están codificadas. Sin embargo, los hackers todavía puede obtener acceso a algunos del viejo sistema y para cambiar los semáforos como les plazca.

10. Médico implantaty

Millones de personas en todo el mundo dependen de implantes médicos que apoyan su salud. Con el desarrollo de la alta tecnología, estos dispositivos se han vuelto más innovadora. Por ejemplo, un marcapasos ahora puede ser controlado por mandos a distancia especiales que permiten cambiar los parámetros de estos dispositivos sin necesidad de cirugía. Es alarmante que estos implantes son muy mal protegidos. Un número de investigadores sugiere que los implantes tienen una serie de vulnerabilidades de seguridad, ya que utilizan otras señales inalámbricas de radio y para la comunicación entre el control remoto, el ordenador y el implante, y los hackers también pueden utilizar esta vulnerabilidad tomar el control completo de un implante. Los investigadores son capaces de desactivar los marcapasos de radio por la replicación, pero también capaz de cambiar el régimen, según el cual el implante se presentó otra insulina a un paciente. Ambos casos pueden causar graves problemas de salud e incluso provocar la muerte. Los expertos siguen insistiendo en que es necesario adoptar medidas urgentes para garantizar la seguridad de los implantes médicos.

a través factroom.ru

1. Televizory

mayoría de los televisores modernos ya no son un simple dispositivo que recibe la señal de vídeo a través de cable o satélite. Televisores modernos pueden conectarse a Internet, lo que les permite acceder a una gran variedad de aplicaciones y servicios. La investigación llevada a cabo por una serie de expertos en seguridad informática han demostrado que los televisores "inteligentes" son tan vulnerables a los hackers, como los teléfonos inteligentes y las computadoras. El código malicioso puede ser embebido en ellos a través de Skype, así como a través de redes sociales como Twitter y Facebook. Después de esto, un televisor "inteligente" puede ser utilizado como parte de una botnet, un hacker puede utilizar el incorporado en las cámaras de televisión para espiar a la gente. Otra de las empresas que participan en la seguridad informática, dio detalles sobre cómo utilizar algunos de los TV permite a los hackers para robar información confidencial del usuario almacenada en las llamadas galletas-files. Para obtener estos datos, el hacker sería sólo dentro de un aparato de radio. Un especial exploit también permitió a los piratas informáticos para descargar el usuario del televisor los archivos personales.

2. Tualety

¿Crees que el inodoro es una de las pocas cosas que serán completamente a salvo de los hackers? Bueno, algunos de nosotros creemos que los inodoros eléctricos - un camino hacia el futuro, y por lo tanto son los baños muy común, especialmente en Japón. La compañía Trustwave, dedicada a la protección del software en 2013 se descubrió un problema con inodoros eléctricos. Muchos de ellos pueden ser controlados por aplicaciones que se conectan al baño a través de Bluetooth. Los aseos son códigos PIN especiales Bluetooth, por lo que trabajar con tales higiénico puede alguien con el dispositivo, una aplicación adecuada. Esa persona será capaz de controlar múltiples funciones en el inodoro. Por ejemplo, para permitir el lavado continuo, abrir o cerrar la tapa, o incluso incluir un chorro de agua bidé para rociar agua en el suelo bajo una alta presión.

3. Printery

Muchos investigadores han encontrado la manera de hackear impresoras. El uso de ciertas vulnerabilidades, fueron capaces de introducir código malicioso en el firmware de la impresora, y así ponerla bajo control. El uso de exploits que son posibles debido a que muchas impresoras modernas utilizan ahora la tecnología Wi-Fi, por lo que la gente puede imprimir sus documentos de forma inalámbrica. Los investigadores creen que ganar el control de las impresoras, que pueden realizar una variedad de acciones, hasta la destrucción de la impresora. Algunas impresoras están equipadas con chips térmicos que la impresora se apaga cuando se sobrecalientan. Esto ayuda a mejorar la seguridad contra incendios de estos dispositivos. Un atacante puede causar repetidamente el sobrecalentamiento de la impresora, siempre y cuando que no se quema completamente. Otras amenazas están relacionadas con el hecho de que los piratas informáticos tienen la capacidad de robar la información impresa en la impresora. Asimismo, no hay que olvidar que el código malicioso en el firmware de la impresora es muy difícil de quitar, ya que las soluciones antivirus tradicionales en este caso no funcionan.

4. Claves para mashiny

Para desbloquear las puertas o arrancar el motor, muchos coches modernos ya no necesitan una llave física. Para hacer todo esto, el conductor es suficiente para llevar una llave electrónica. Car lee la señal de la llave electrónica, después de lo cual será posible abrir las puertas y arrancar el motor. Hay muchas maneras en las que los hackers hacen trampa coches, haciendo que "pensar" que tienen una llave electrónica genuino. Uno de estos métodos es una selección aproximada del código de seis dígitos de la fuerza bruta de la máquina, que también se conoce como el «bruteforce». Un método más sofisticado implica el uso de dos antenas cerca del vehículo con el fin de fortalecer la señal clave para que el coche decidió que era la llave a "casa". Otra forma consiste en el uso de la tecla "limpio" y conjunto de bajo costo de los equipos para interceptar señales de la verdadera clave. Los datos resultantes se interceptado por un atacante puede ser utilizado para hacer un duplicado de la llave electrónica.

5. Bankomaty

Un hecho poco conocido acerca de los cajeros automáticos: aproximadamente el 95% de ellos está ejecutando Windows XP. Esto por sí solo los hace vulnerables a la más amplia gama de ataques de hackers, diseñados específicamente para este sistema operativo, que aún hoy en día es uno de los más populares en el mundo. Pero el problema más grave radica en el hecho de que Microsoft ha dejado de apoyo al sistema a principios de este año. Esto significa que el sistema ya no recibirá actualizaciones de seguridad, que eliminan las vulnerabilidades detectadas. Como resultado, aquellos que todavía están utilizando este sistema, será en el tiempo llegar a ser muy vulnerable. Sin embargo, una gran cantidad de bancos de todo el mundo siguen utilizando la cajeros automáticos de Windows XP, ya que la transición a otro sistema requiere grandes inversiones en nuevos cajeros automáticos, y en el nuevo sistema. Como resultado, muchos cajeros automáticos son un sabroso bocado para los hackers que pueden robar información bancaria, y pueden participar en la clonación de tarjetas de crédito.

6. Holodilniki

En 2013, la empresa de seguridad con sede en California Proofpoint ha puesto de manifiesto la vulnerabilidad de los dispositivos globales del hogar. Lo más extraño que esta vulnerabilidad se hubiera expuesto a los dispositivos que usamos todos los días - frigoríficos. Por lo menos, los últimos frigoríficos "inteligentes" que permiten a sus propietarios para controlar remotamente la temperatura, mantener los alimentos en un cierto orden, y ejecutar una variedad de aplicaciones útiles. Refrigeradores inteligentes se pueden romper, porque la gran mayoría de los propietarios de dejar las contraseñas en estos dispositivos, ya que estaban en mora, o porque las funciones de seguridad de la nevera no está configurado correctamente. La cosa es que la gente no percibe refrigeradores como dispositivos que pueden ser objeto de ataques de hackers. Mientras tanto, los hackers han utilizado refrigeradores en sus redes de bots y utilizarlas para enviar spam, lo que los propietarios de estos dispositivos ni siquiera saben, porque refrigeradores comprometidos continúan operando con normalidad.

7. Radionyani

Monitores de bebés han evolucionado a lo largo de la última década, y como resultado se han convertido en dispositivos muy sofisticados, a través del cual los padres pueden vigilar a sus hijos mucho mejores. Sin embargo, su creciente dependencia de la tecnología moderna ha llevado al hecho de que también se han convertido en un objetivo para los hackers. Algunos monitores de bebés emiten una señal de radio constante, y si las configuraciones y contraseñas se dejan por defecto, que permite a un hacker que está dentro del alcance del dispositivo para acceder a los ajustes de audio. Y si el bebé supervisar el apoyo y vídeos, que puede ser utilizado por los delincuentes para espiar a los habitantes de la habitación. Un ejemplo notable de todo lo anterior es el caso en el que un monitor de bebé en el niño de dos años dormitorio ha sido comprometida, entonces el atacante tuvo la oportunidad de gritar a través de su dinámica y controlar la cámara. Afortunadamente, el niño en el incidente estaba profundamente dormido, pero debe servir como una advertencia a los padres. Ellos necesitan entender que la protección de estos dispositivos no es el mejor.

8. coches tormoza

En los vehículos para la operación de las funciones importantes se utilizan cada vez más no mecánica, y los sistemas eléctricos. Cada vez más fabricantes de máquinas utilizan frenos eléctricos, en lugar de la tradicional. Investigadores de la Universidad de California y la Universidad de Washington fueron capaces de utilizar las deficiencias en los sistemas informáticos de a bordo de los vehículos con el fin de tomar el control del freno de la máquina. Como resultado, los investigadores fueron capaces de utilizar los frenos lo que quieran, incluso son capaces de aplicar selectivamente los frenos en diferentes ruedas, y de una manera para controlar el coche. Los investigadores también demostraron cómo se puede desactivar completamente los frenos, dejando al conductor hay una única manera de detener el coche.

9. Svetofory

Los experimentos llevados a cabo por los investigadores mostraron que las luces pueden ser hackeado de forma remota. Un atacante podría cambiar las lecturas de los sensores en la carretera, lo que obligó a pasar información falsa. Cuando los sensores de carretera semáforos informaron que carretera atascado con los coches, luces de tráfico comienzan a ajustar automáticamente su régimen de modo que pase a través de la intersección tanto como posibles máquinas. En los sensores de carretera no proporciona ningún cifrado de datos, lo que hace que sea posible cambiar cualquier información que viene de ellos en los centros de control del tráfico. Otro truco utiliza una función diferente de tráfico moderno. Esta característica permite que los vehículos de emergencia y "pronto" para pasar a través de la intersección más rápido que otros. Las señales de este tipo de máquinas en las luces de carretera que provienen de sensores especiales, y estas señales están codificadas. Sin embargo, los hackers todavía puede obtener acceso a algunos del viejo sistema y para cambiar los semáforos como les plazca.

10. Médico implantaty

Millones de personas en todo el mundo dependen de implantes médicos que apoyan su salud. Con el desarrollo de la alta tecnología, estos dispositivos se han vuelto más innovadora. Por ejemplo, un marcapasos ahora puede ser controlado por mandos a distancia especiales que permiten cambiar los parámetros de estos dispositivos sin necesidad de cirugía. Es alarmante que estos implantes son muy mal protegidos. Un número de investigadores sugiere que los implantes tienen una serie de vulnerabilidades de seguridad, ya que utilizan otras señales inalámbricas de radio y para la comunicación entre el control remoto, el ordenador y el implante, y los hackers también pueden utilizar esta vulnerabilidad tomar el control completo de un implante. Los investigadores son capaces de desactivar los marcapasos de radio por la replicación, pero también capaz de cambiar el régimen, según el cual el implante se presentó otra insulina a un paciente. Ambos casos pueden causar graves problemas de salud e incluso provocar la muerte. Los expertos siguen insistiendo en que es necesario adoptar medidas urgentes para garantizar la seguridad de los implantes médicos.

a través factroom.ru

Teoría del filtro grande supone que nuestra civilización no morirá

Las diferentes partes de su cuerpo todas las edades