1011

З архівів НДА

На офіційному сайті найбільшого розвідувального агентства США є постійний розділ, де регулярно публікуються декласифіковані документи історичного інтересу з секретних архівів для публічного доступу. Кількість сторінок в розвідувальних матеріалах, опублікованих таким чином, що до недавнього часу генерує штампи SECRET і TOP SECRET, сьогодні кількість багатьох тисяч. Повідомлене значення цих документів, звичайно, відрізняється широкою, але є справжні перли.

4 фотографії

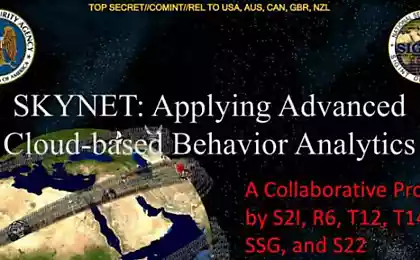

Однією з цих матеріалів є стаття з внутрішньої секретної колекції NSA Cryptologic Spectrum для 1972 року, яка розповідає історію виникнення надзвичайно цікавого комплексу розвідувальних технологій, які називають «Аналіз бічних шляхів інформаційної лекажу». Цей відділ технічної розвідки також відомий під словом Коду TEMPEST, протягом багатьох десятиліть залишається одним з найбільших секретів спеціальних послуг. Офіційна інформація про цю тему практично відсутня, тому декласифікована публікація журналу майже перша надійна докази в Сполучених Штатах, отримана, як кажуть, в першу чергу.

У поєднанні з вже відомою інформацією, опублікованою раніше у вигляді оповідань-модеїв від прямих учасників у однакових подіях СРСР та Великої Британії, загадкова історія TEMPEST нарешті набуває принаймні деякої цілісності і може бути підведена у цій формі.

Почати

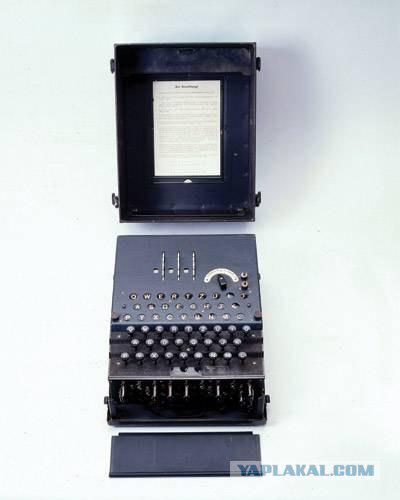

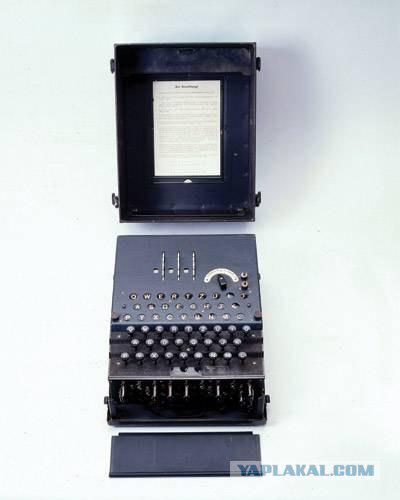

Перші докази уваги фахівця щодо компромації бічних сигналів з переробного обладнання датуються 1943 р. Під час Другої світової війни, так звані «змішувачі», виготовлені компанією Bell Phone, були використані для шифрування найсерйозніших телеграфічних повідомлень армії США та флоту. Суть цього структурно простого і одночасно криптографічно дуже сильного шифрора є доповненням до кожного знака звичайного тексту, виданого телетипом, іншого знака з одноразовим шифруванням ключової стрічки. За допомогою міксера-шифрора змішувача з абсолютною криптографічною захистом, якщо вивіски з стрічкою-паунтом випадкові та однаково ймовірні. Іншими словами, ворог, який вдалося перехопити зашифроване повідомлення, не має шансу аналітично відновити відкритий текст. Але це тільки в теорії.

На практиці, коли один з цих міксерів був протестований на Bell Labs, дослідник не випадково помітив цікавий факт. Коли машина зашифрувала ще один лист, осцилограф в іншому кінці лабораторії відмовив характерний розрив сигналу. Приймав ближче погляд на структуру цих лопців, інженер був здивований, щоб знайти, що він міг реконструювати знаки plaintext в повідомленні, зашифровані міксером.

Про це У зв’язку з тим, що Міністерство оборони було надзвичайно скептичною. У світі, а деякі слабкі електромагнітні сигнали, зареєстровані тільки біля шифрора, не сприймалися як реальна загроза.

Але інженери Bell наполягали самостійно і волонтери, щоб довести на практиці серйозність проблеми. Для експерименту було обрано будівлю Нью-Йорка, де знаходиться криптоцентр американської армії. В іншому будинку по вулиці, близько 30 метрів від готелю, інженери зафіксували перехоплені сигнали за годину. Після того, як витратили лише 3-4 години на аналіз (в режимі запису навіть для сучасних технологій високотехнологічних), вони змогли відновити близько 75% текстів з секретних повідомлень, що передається криптоцентром.

Такий вражаючий демонстрація, звичайно, зробив набагато більший враження на військові командири. Враховуючи, вони погодилися розглянути запропоновані заходи Bell для зміцнення захисту від компромації випромінювання. Але, як тільки це стало зрозуміло, що в галузі така модернізація неможлива, і кожен пристрій повинен бути індивідуально поверненим виробникам, ця ідея була негайно покинена, позбавляючи обмежувати себе організаційними засобами захисту. Такі як вігілантні перевірки площі навколо криптоцентру в радіусі до 70 м. У той час, коли війна завершилась і значно різна труднощі мирного часу, «маленька» проблема співрозмовного випромінювання в Сполучених Штатах було просто забуте.

Але в СРСР, навпаки, 1945 р., те ж саме в ідеологічному сенсі, спрямованому на вироблення розвідки, було розроблено спеціальні послуги. З багатьма різними, проте специфічні специфіки. У той час радянське керівництво зацікавило не стільки сигналів від шифраторів, як у розмовах важливих іноземців за стінами дипломатичних посольств у Москві. Щоб вирішити цю проблему, геніальний винахідник Лев Термен, у 1920-х роках творець електронних музичних інструментів та телебачення, а у 1940-х роках ув'язнений марфіно-в’язниці НКВД (закінчений у романі Солженіцина У першому колі), придумав абсолютно фантастичний слуховий пристрій.

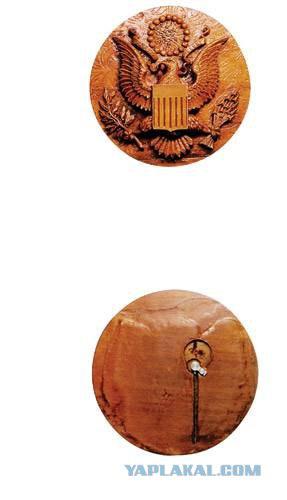

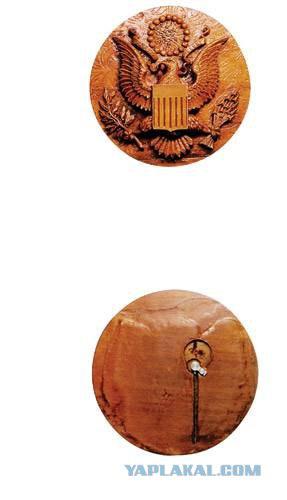

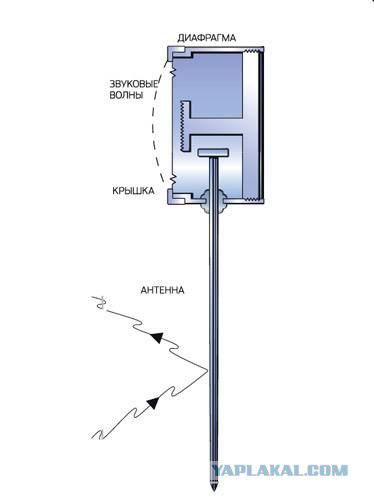

Цей продукт був мініатюрним, про діаметр олівця, порожнистий циліндр, що закінчується в гнучкій мембрані з коротким антенним штифтом, прикріпленим до нього - немає електроніки, нічого іншого. У розкішну панель, розроблену майстрами цінних порід деревини, зображують герби США з келихом, а в зручному урочистому випадку через групу піонерів презентували цей шедевр Американському посолі Аверелл Харріману. Вражений даром, він вішав його над письмовим столом, а кухарі протягом багатьох років отримали мікрофонний передавач, стабільно працюючи безпосередньо з офісу американського посла в постійному московському резиденції Spaso House.

США.

Закладка працювала вкрай успішно і була повторена в декількох посольств. Соон Лев Термен вдосконалив технологію його системи, що називається "Бурань", що дозволило повністю відмовитися від введення резонаторів і дайвінгів на бесідах в кімнатах вібраціями віконних окулярів, які також модульовані відбиття радіохвилин. Згодом лазери використовуються ще ефективніше для того ж.

«бюг» в дерев'яній панелі збереглися чотири американські посоли і можуть працювати належним чином не менше сотні років, але в 1952 році він був виявлений, випадково наповнивши хвилями дроти, один з британських фахівців, які працювали в Москві. Хоча з великою складністю CIA вдалося знайти закладку, але він залишився повністю незрозумілим для них, як такий продукт може працювати на всіх - без джерела живлення, без дротів і без радіочастин. За пристроєм, схожим на відчужливу технологію, якось присвоєно дуже характерне ім'я The Thing, яке в залежності від конкретного контексту можна розуміти як «утрьох», «зловлюючий», «наряд» або навіть «сміт».

Зрозуміти дизайн допомогли всім тим самим британським. Петро Райт, провідний науково-технічний співробітник британської служби розвідки ММ5, зумів відновити принцип роботи цього «наряддя». Пізніше MI5 почав робити репліку такого гаджета, який під назвою SATYR був використаний розвідними агентствами Великобританії та США.

Механізм дії:

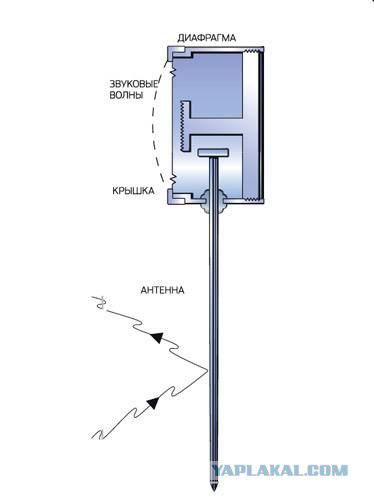

Інгенційний винахід Термена нагадує приклад відчуження технології – без батарей і радіочастин.

Секрет винаходу, який був пасивним резонатором об'єму. У будівлі навпроти дипломатичної місії був передавач, який випромінив неможливі радіохвилини з частотою 330 МГц до офісу посла.

При впливі зовнішнього електромагнітного поля однакової частоти активовано «бюг» – порожнину циліндра, що відрезоновано з ним, і радіохвиль було відновлено назад через антену. Якщо виникла розмова в кімнаті, вібрую мембрану модулювали перевигнуту хвилю. У зв’язку з отриманням відповідного радіоприймача радянської спецслужби та записаного на магнітний рекордер.

Секрети для двох.

Навколо того ж, у 1951 р. інженери ДІА поновили вже забутий ефект компромації EM-випромінювання з шифрувальників та поділили своє відкриття з військовим радіорозвідувальним органом НДА. З цього часу можна було відновити відкритий текст повідомлення на відстані близько половини кілометра без проблем, слідувати численні експерименти з феноменом в різних варіантах його прояву. У ході цих експериментів виявилося, що компромування бічних сигналів, і дуже сильно, видається практично будь-яке обладнання, яке обробляє інформацію: телетипи і телефони, шифратори і машинки, множення обладнання і факс-машини, не кажучи вже про комп'ютери.

Майже нічого відомо про реальний успіх американської розвідки в цій галузі. Але Петро Райт розповів про декілька найуспішніших нападів британської мови в мемоорі «Спікатчер», опублікованих у 1987 році в Австралії, незважаючи на надзвичайно енергійну стійкість британських органів.

За словами Райта, у 1956 році, під час операції з назвою Engulf, чутливі мікрофони таємно встановлюються в єгипетському посольстві в Лондоні, дозволили британським отримати доступ до секретних арабських дипломатичних листків під час кризи Суезу за допомогою звуків механічного хаджлін-шифрора. Ще одна, технічно ще більш складна операція, Stockade, була проведена проти Франції. У 1960 р. Британські переговорили про приєднання до Європейського економічного співтовариства, а прем’єр-міністру Макміллан заявив, що французький президент де Голль, незадоволений спеціальними відносинами Великобританії з США, заблокувати вступ країни в громаду. Таким чином, Прем'єр-міністр попросив представників розвідки, щоб дізнатися позицію Франції в переговорах. Розвідка спробувала розірвати французький дипломатичний код, але не вдалося. Тим не менш, Wright і його команда помітили, що зашифрований трафік переніс слабкий вторинний сигнал і призначений для відновлення цього сигналу. Виявилося, що він був відкритим текстом, який якось витік через шифрувальник в рядок.

З 1964 року було зрозуміло, що до британських та американських розвідувальних установ, які радянські технічні розвідки не стояв на роки. У цей час великий ковток Посольства США в Москві розкриває не тільки 40 мікрофонів, але і безліч нових технічних пристроїв з неясними принципами роботи. Наприклад, саме над зоною крипто-центру, де шифрувальники обробляється секретно-дипломне листування Держави, було виявлено гальванічну металеву решітку, ретельно перекриту бетоном підлоги. У інших кімнатах були знайдені менші гриль - з дротами, які вийшли в стіну і привели невідомі де. А також були знайдені тільки шматки проводів, які мали, однак, в кінці ювелірної сітки з мікроскопічно тонких дротів густі з волоссям. У Празі, Будапешті та Варшави були знайдені загадкові знахідки.

дешифратор

Для всіх.

Незважаючи на те, що ви можете бачити, середина-1960-х, найчасніші операції спеціальних послуг вже були досить зрілими і дуже вражаючими в сфері, рівень секретності був таким, що загальний громадський не знає нічого про бічні канали компромісу до середини-1980-х років. Після того, як було незалежне відновлення цих же принципів, вчені та інженери, які не мали нічого спільного з державними секретами. І тепер вияви супроводжувалися відповідним виданням результатів у публічних статтях і видовищними публічними демонстраціями «пісної технології», іноді дуже схожими на хитрість або випічку.

Перший важливий результат був отриманий в 1985 році, коли голландський комп'ютерний інженер Wim van Eck, який займався медичною технологією, в ході експериментів, виявив, що за допомогою телевізора, антени і ручного настроюючого генератора синхронізації, можна дистанційно відновити зображення іншого відеодисплей - навіть якщо він працює в іншому будинку. У статті Ван Ек в журналі Комп'ютери та безпека та ефектна 5-хвилинна демонстрація техніки «спіх» на телебаченні, на «Світ завтра», що була відновлена світом вчених та інженерів. За останні кілька років відкрита академічна спільнота перерозподілила майже всі основні канали витоку інформації – як електромагнітні (особливо з підключення кабелів) так і акустичні (наприклад, від звуків натиснутих клавіш).

Дослідники університетських лабораторій самостійно виявили нові, дуже оригінальні канали витоків. У 2002 році німецький вчений Markus Kuhn, працює в Кембриджі, продемонстрував, що можна реконструювати картину на екрані телевізора або комп'ютерному моніторі просто флікером світла в кімнаті – від відстані декількох сотень метрів. Кухна потрібна хороша оптична трубка, високоякісний світлочутливий датчик і ретельне розуміння шлуночків катодних променевих труб.

Навколо того ж, американський дослідник Joe Lockry показав, що за допомогою гідної оптики і датчика світла можна взяти дані з миготливих світлових лампок-індикаторів комп'ютерного обладнання на відстані до 1,5 км. Виявилося, що в модемах, які з'єднують комп'ютер в мережу, зв'язок світлодіода точно відповідає бітам інформації, що проходить через комп'ютер.

Тепер тема бічних каналів витоку також часто згадується в зв'язку з новими методами компромісу смарт-карт відкриваються хакерами. В кінці 1990-х рр. продемонстровано, що через аналіз флуктуацій в електропостачанні смарт-картових процесорів, можна витягти криптовалюти з них, які оберігають найбільш важливу інформацію. Ця знаменита робота американського Павла Кочера надихнула низку глибоких часових досліджень в криптографічній громаді, в результаті чого було показано, зокрема, що така атака з використанням спрямований радіоантени може дистанційно витягти ключі від спеціалізованих криптоакселераторів, які в серверах компаній забезпечують прискорену обробку зашифрованих фінансових транзакцій за участю банківських кредитних карток.

Одним з провідних експертів з безпеки у своїх коментарях є те, що головний секрет Темпесту, як атомна бомба, був дуже факт можливості технології. І коли цей факт стає загальновідомимим, будь-який компетентний інженер може встановити найбільш важливі канали бічних витоків інформації.

Кредит: Ківі Птахи

Джерело:

4 фотографії

Однією з цих матеріалів є стаття з внутрішньої секретної колекції NSA Cryptologic Spectrum для 1972 року, яка розповідає історію виникнення надзвичайно цікавого комплексу розвідувальних технологій, які називають «Аналіз бічних шляхів інформаційної лекажу». Цей відділ технічної розвідки також відомий під словом Коду TEMPEST, протягом багатьох десятиліть залишається одним з найбільших секретів спеціальних послуг. Офіційна інформація про цю тему практично відсутня, тому декласифікована публікація журналу майже перша надійна докази в Сполучених Штатах, отримана, як кажуть, в першу чергу.

У поєднанні з вже відомою інформацією, опублікованою раніше у вигляді оповідань-модеїв від прямих учасників у однакових подіях СРСР та Великої Британії, загадкова історія TEMPEST нарешті набуває принаймні деякої цілісності і може бути підведена у цій формі.

Почати

Перші докази уваги фахівця щодо компромації бічних сигналів з переробного обладнання датуються 1943 р. Під час Другої світової війни, так звані «змішувачі», виготовлені компанією Bell Phone, були використані для шифрування найсерйозніших телеграфічних повідомлень армії США та флоту. Суть цього структурно простого і одночасно криптографічно дуже сильного шифрора є доповненням до кожного знака звичайного тексту, виданого телетипом, іншого знака з одноразовим шифруванням ключової стрічки. За допомогою міксера-шифрора змішувача з абсолютною криптографічною захистом, якщо вивіски з стрічкою-паунтом випадкові та однаково ймовірні. Іншими словами, ворог, який вдалося перехопити зашифроване повідомлення, не має шансу аналітично відновити відкритий текст. Але це тільки в теорії.

На практиці, коли один з цих міксерів був протестований на Bell Labs, дослідник не випадково помітив цікавий факт. Коли машина зашифрувала ще один лист, осцилограф в іншому кінці лабораторії відмовив характерний розрив сигналу. Приймав ближче погляд на структуру цих лопців, інженер був здивований, щоб знайти, що він міг реконструювати знаки plaintext в повідомленні, зашифровані міксером.

Про це У зв’язку з тим, що Міністерство оборони було надзвичайно скептичною. У світі, а деякі слабкі електромагнітні сигнали, зареєстровані тільки біля шифрора, не сприймалися як реальна загроза.

Але інженери Bell наполягали самостійно і волонтери, щоб довести на практиці серйозність проблеми. Для експерименту було обрано будівлю Нью-Йорка, де знаходиться криптоцентр американської армії. В іншому будинку по вулиці, близько 30 метрів від готелю, інженери зафіксували перехоплені сигнали за годину. Після того, як витратили лише 3-4 години на аналіз (в режимі запису навіть для сучасних технологій високотехнологічних), вони змогли відновити близько 75% текстів з секретних повідомлень, що передається криптоцентром.

Такий вражаючий демонстрація, звичайно, зробив набагато більший враження на військові командири. Враховуючи, вони погодилися розглянути запропоновані заходи Bell для зміцнення захисту від компромації випромінювання. Але, як тільки це стало зрозуміло, що в галузі така модернізація неможлива, і кожен пристрій повинен бути індивідуально поверненим виробникам, ця ідея була негайно покинена, позбавляючи обмежувати себе організаційними засобами захисту. Такі як вігілантні перевірки площі навколо криптоцентру в радіусі до 70 м. У той час, коли війна завершилась і значно різна труднощі мирного часу, «маленька» проблема співрозмовного випромінювання в Сполучених Штатах було просто забуте.

Але в СРСР, навпаки, 1945 р., те ж саме в ідеологічному сенсі, спрямованому на вироблення розвідки, було розроблено спеціальні послуги. З багатьма різними, проте специфічні специфіки. У той час радянське керівництво зацікавило не стільки сигналів від шифраторів, як у розмовах важливих іноземців за стінами дипломатичних посольств у Москві. Щоб вирішити цю проблему, геніальний винахідник Лев Термен, у 1920-х роках творець електронних музичних інструментів та телебачення, а у 1940-х роках ув'язнений марфіно-в’язниці НКВД (закінчений у романі Солженіцина У першому колі), придумав абсолютно фантастичний слуховий пристрій.

Цей продукт був мініатюрним, про діаметр олівця, порожнистий циліндр, що закінчується в гнучкій мембрані з коротким антенним штифтом, прикріпленим до нього - немає електроніки, нічого іншого. У розкішну панель, розроблену майстрами цінних порід деревини, зображують герби США з келихом, а в зручному урочистому випадку через групу піонерів презентували цей шедевр Американському посолі Аверелл Харріману. Вражений даром, він вішав його над письмовим столом, а кухарі протягом багатьох років отримали мікрофонний передавач, стабільно працюючи безпосередньо з офісу американського посла в постійному московському резиденції Spaso House.

США.

Закладка працювала вкрай успішно і була повторена в декількох посольств. Соон Лев Термен вдосконалив технологію його системи, що називається "Бурань", що дозволило повністю відмовитися від введення резонаторів і дайвінгів на бесідах в кімнатах вібраціями віконних окулярів, які також модульовані відбиття радіохвилин. Згодом лазери використовуються ще ефективніше для того ж.

«бюг» в дерев'яній панелі збереглися чотири американські посоли і можуть працювати належним чином не менше сотні років, але в 1952 році він був виявлений, випадково наповнивши хвилями дроти, один з британських фахівців, які працювали в Москві. Хоча з великою складністю CIA вдалося знайти закладку, але він залишився повністю незрозумілим для них, як такий продукт може працювати на всіх - без джерела живлення, без дротів і без радіочастин. За пристроєм, схожим на відчужливу технологію, якось присвоєно дуже характерне ім'я The Thing, яке в залежності від конкретного контексту можна розуміти як «утрьох», «зловлюючий», «наряд» або навіть «сміт».

Зрозуміти дизайн допомогли всім тим самим британським. Петро Райт, провідний науково-технічний співробітник британської служби розвідки ММ5, зумів відновити принцип роботи цього «наряддя». Пізніше MI5 почав робити репліку такого гаджета, який під назвою SATYR був використаний розвідними агентствами Великобританії та США.

Механізм дії:

Інгенційний винахід Термена нагадує приклад відчуження технології – без батарей і радіочастин.

Секрет винаходу, який був пасивним резонатором об'єму. У будівлі навпроти дипломатичної місії був передавач, який випромінив неможливі радіохвилини з частотою 330 МГц до офісу посла.

При впливі зовнішнього електромагнітного поля однакової частоти активовано «бюг» – порожнину циліндра, що відрезоновано з ним, і радіохвиль було відновлено назад через антену. Якщо виникла розмова в кімнаті, вібрую мембрану модулювали перевигнуту хвилю. У зв’язку з отриманням відповідного радіоприймача радянської спецслужби та записаного на магнітний рекордер.

Секрети для двох.

Навколо того ж, у 1951 р. інженери ДІА поновили вже забутий ефект компромації EM-випромінювання з шифрувальників та поділили своє відкриття з військовим радіорозвідувальним органом НДА. З цього часу можна було відновити відкритий текст повідомлення на відстані близько половини кілометра без проблем, слідувати численні експерименти з феноменом в різних варіантах його прояву. У ході цих експериментів виявилося, що компромування бічних сигналів, і дуже сильно, видається практично будь-яке обладнання, яке обробляє інформацію: телетипи і телефони, шифратори і машинки, множення обладнання і факс-машини, не кажучи вже про комп'ютери.

Майже нічого відомо про реальний успіх американської розвідки в цій галузі. Але Петро Райт розповів про декілька найуспішніших нападів британської мови в мемоорі «Спікатчер», опублікованих у 1987 році в Австралії, незважаючи на надзвичайно енергійну стійкість британських органів.

За словами Райта, у 1956 році, під час операції з назвою Engulf, чутливі мікрофони таємно встановлюються в єгипетському посольстві в Лондоні, дозволили британським отримати доступ до секретних арабських дипломатичних листків під час кризи Суезу за допомогою звуків механічного хаджлін-шифрора. Ще одна, технічно ще більш складна операція, Stockade, була проведена проти Франції. У 1960 р. Британські переговорили про приєднання до Європейського економічного співтовариства, а прем’єр-міністру Макміллан заявив, що французький президент де Голль, незадоволений спеціальними відносинами Великобританії з США, заблокувати вступ країни в громаду. Таким чином, Прем'єр-міністр попросив представників розвідки, щоб дізнатися позицію Франції в переговорах. Розвідка спробувала розірвати французький дипломатичний код, але не вдалося. Тим не менш, Wright і його команда помітили, що зашифрований трафік переніс слабкий вторинний сигнал і призначений для відновлення цього сигналу. Виявилося, що він був відкритим текстом, який якось витік через шифрувальник в рядок.

З 1964 року було зрозуміло, що до британських та американських розвідувальних установ, які радянські технічні розвідки не стояв на роки. У цей час великий ковток Посольства США в Москві розкриває не тільки 40 мікрофонів, але і безліч нових технічних пристроїв з неясними принципами роботи. Наприклад, саме над зоною крипто-центру, де шифрувальники обробляється секретно-дипломне листування Держави, було виявлено гальванічну металеву решітку, ретельно перекриту бетоном підлоги. У інших кімнатах були знайдені менші гриль - з дротами, які вийшли в стіну і привели невідомі де. А також були знайдені тільки шматки проводів, які мали, однак, в кінці ювелірної сітки з мікроскопічно тонких дротів густі з волоссям. У Празі, Будапешті та Варшави були знайдені загадкові знахідки.

дешифратор

Для всіх.

Незважаючи на те, що ви можете бачити, середина-1960-х, найчасніші операції спеціальних послуг вже були досить зрілими і дуже вражаючими в сфері, рівень секретності був таким, що загальний громадський не знає нічого про бічні канали компромісу до середини-1980-х років. Після того, як було незалежне відновлення цих же принципів, вчені та інженери, які не мали нічого спільного з державними секретами. І тепер вияви супроводжувалися відповідним виданням результатів у публічних статтях і видовищними публічними демонстраціями «пісної технології», іноді дуже схожими на хитрість або випічку.

Перший важливий результат був отриманий в 1985 році, коли голландський комп'ютерний інженер Wim van Eck, який займався медичною технологією, в ході експериментів, виявив, що за допомогою телевізора, антени і ручного настроюючого генератора синхронізації, можна дистанційно відновити зображення іншого відеодисплей - навіть якщо він працює в іншому будинку. У статті Ван Ек в журналі Комп'ютери та безпека та ефектна 5-хвилинна демонстрація техніки «спіх» на телебаченні, на «Світ завтра», що була відновлена світом вчених та інженерів. За останні кілька років відкрита академічна спільнота перерозподілила майже всі основні канали витоку інформації – як електромагнітні (особливо з підключення кабелів) так і акустичні (наприклад, від звуків натиснутих клавіш).

Дослідники університетських лабораторій самостійно виявили нові, дуже оригінальні канали витоків. У 2002 році німецький вчений Markus Kuhn, працює в Кембриджі, продемонстрував, що можна реконструювати картину на екрані телевізора або комп'ютерному моніторі просто флікером світла в кімнаті – від відстані декількох сотень метрів. Кухна потрібна хороша оптична трубка, високоякісний світлочутливий датчик і ретельне розуміння шлуночків катодних променевих труб.

Навколо того ж, американський дослідник Joe Lockry показав, що за допомогою гідної оптики і датчика світла можна взяти дані з миготливих світлових лампок-індикаторів комп'ютерного обладнання на відстані до 1,5 км. Виявилося, що в модемах, які з'єднують комп'ютер в мережу, зв'язок світлодіода точно відповідає бітам інформації, що проходить через комп'ютер.

Тепер тема бічних каналів витоку також часто згадується в зв'язку з новими методами компромісу смарт-карт відкриваються хакерами. В кінці 1990-х рр. продемонстровано, що через аналіз флуктуацій в електропостачанні смарт-картових процесорів, можна витягти криптовалюти з них, які оберігають найбільш важливу інформацію. Ця знаменита робота американського Павла Кочера надихнула низку глибоких часових досліджень в криптографічній громаді, в результаті чого було показано, зокрема, що така атака з використанням спрямований радіоантени може дистанційно витягти ключі від спеціалізованих криптоакселераторів, які в серверах компаній забезпечують прискорену обробку зашифрованих фінансових транзакцій за участю банківських кредитних карток.

Одним з провідних експертів з безпеки у своїх коментарях є те, що головний секрет Темпесту, як атомна бомба, був дуже факт можливості технології. І коли цей факт стає загальновідомимим, будь-який компетентний інженер може встановити найбільш важливі канали бічних витоків інформації.

Кредит: Ківі Птахи

Джерело: