De los archivos desclasificados de la NSA

Bashny.Net

Bashny.Net

En el sitio web oficial de los servicios de seguridad más grandes del mundo, la Agencia de Seguridad Nacional tiene una sección fija donde a partir de los archivos secretos de acceso público subido regularmente para desclasificar documentos de interés histórico. Número de páginas en los materiales publicados en una inteligencia tal manera había usado recientemente buitres SECRETO y TOP SECRET, hoy asciende a muchos y muchos miles. El valor informativo de los documentos, por supuesto, varía ampliamente, pero también hay algunas verdaderas joyas.

4 foto

Uno de estos materiales - es un artículo de la colección intra-secreta NSA Criptológico Spectrum en 1972, lo que habla de la historia de la tecnología de inteligencia compleja extremadamente curioso llamado "Análisis de los canales secundarios de la fuga de información." Esta área de la inteligencia técnica, también conocida bajo la palabra código TEMPESTAD, durante muchas décadas, sigue siendo uno de los mayores misterios de los servicios de seguridad. La información oficial sobre este tema está prácticamente ausente, por lo que la publicación de la revista desclasificado - casi la primera en la evidencia confiable de Estados Unidos obtenido, dicen, de primera mano

.

Cuando se combina con la información conocida previamente publicado en forma de historias, los recuerdos de los participantes directos en los mismos hechos en la URSS y el Reino Unido, la historia misteriosa TEMPEST ganancias por último al menos algo de integridad y brevemente se puede afirmar sobre esta forma.

Inicio

La primera evidencia de la atención de los expertos a las señales laterales comprometedoras de los equipos, procesamiento de la información se refiere a 1943. Durante la Segunda Guerra Mundial para cifrar más graves comunicaciones telegráficas del Ejército de Estados Unidos y la marina de guerra utilizado el llamado "mezcladores" empresa de fabricación Bell Telephone. La esencia de este muy fuerte Encoder criptográficamente estructuralmente simple y al mismo tiempo - añadiendo a cada carácter del texto plano emitido por teletipo, una muestra más de una clave de cifrado de cinta perforada desechable. La mezcla de estos dos "chorros", un mezclador-codificador proporciona telegrama protección criptográfica absoluta si los signos con una cinta clave golpe al azar y por igual. En otras palabras, el enemigo, que fue capaz de interceptar el mensaje cifrado, que no hay posibilidad de recuperar el texto plano analítico ... Pero esto es sólo en teoría.

En la práctica, sin embargo, cuando uno de estos mezcladores fueron probados en los laboratorios Bell, ingeniero de investigación sacó accidentalmente la atención sobre un hecho interesante. Cada vez que la unidad de cifrar la siguiente letra, el osciloscopio a través del laboratorio deslizó una explosión característico de la señal. Para tener un estudio más cuidadoso de la estructura de estas explosiones, el ingeniero se sorprendió al encontrar que pueden restaurar la forma de las señales en el mensaje de texto en claro, que cifra el mezclador.

Liderazgo Preocupados de Bell había dicho a los militares para identificar las amenazas potenciales en su equipo, pero el Ministerio de Defensa reaccionado a la noticia con escepticismo extremo. La guerra mundial estaba en su apogeo, y hay algunos débiles, registrada solamente cerca de las señales electromagnéticas codificador como una verdadera amenaza percibida por completo.

Pero los ingenieros de Bell perseveró, y se ofreció para demostrar en la práctica de la gravedad del problema. Para el experimento fue elegido edificio de Nueva York, que es kriptotsentr ejército estadounidense. Aislada situada en un edificio diferente al otro lado de la calle, a una distancia de 30 m, los ingenieros registraron las señales interceptadas durante aproximadamente una hora. Luego, en un análisis de costo de la totalidad de las 3-4 horas (tiempo récord, incluso para las tecnologías de alta tecnología de hoy en día), hemos sido capaces de recuperar alrededor del 75% del texto de las cartas secretas, kriptotsentrom enviado.

Igualmente impresionante demostración, por supuesto, produce los comandantes militares mucho más impresionante. Aunque con dificultad, se pusieron de acuerdo para considerar las medidas de Bell propuestas para mejorar la protección de los codificadores comprometedoras emisiones. Pero una vez que quedó claro que en el campo de la modernización de estos son imposibles, y cada unidad individual tendrá que devolver al fabricante, a partir de esta idea se negó de inmediato, la decisión de restringir las medidas de protección de la organización. Escriba área de inspección vigilantes alrededor kriptotsentra dentro de un radio de 70 m ... Pero cuando la guerra terminó y comenzó sustancialmente diferente dificultad en tiempos de paz, entonces el problema "pequeño" de poner en peligro la radiación en los Estados Unidos por un tiempo olvidó.

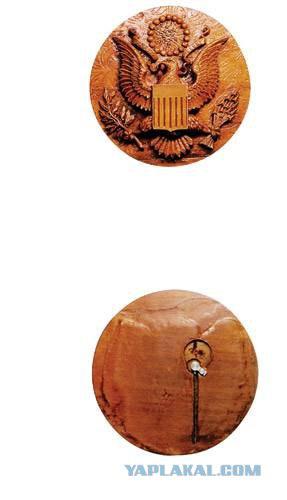

Pero en la Unión Soviética, en cambio, en 1945 el mismo que en el sentido ideológico de la dirección de la producción de los servicios de seguridad de inteligencia desarrollado de forma muy activa. Con significativamente diferente, sin embargo, una especificidad particular. La dirección soviética entonces muy interesados en no sólo las señales del codificador, muchas conversaciones importantes de los extranjeros fuera de las paredes de las embajadas diplomáticas en Moscú. Para resolver este problema, el ingenioso inventor Leon Theremin en la década de 1920 creó los instrumentos musicales electrónicos y la televisión, y en 1940 un prisionero-sharashka NKVD "Marfino" (inmortalizado en la novela "El primer círculo" de Solzhenitsyn), inventó absolutamente fantástico bug dispositivo.

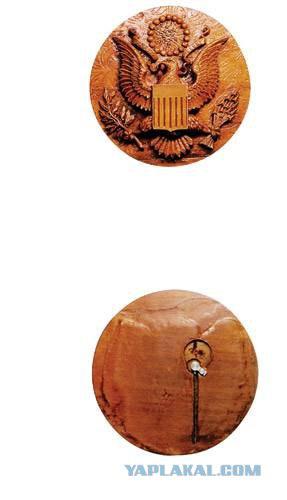

Este producto es una miniatura, con un diámetro de alrededor de un lápiz, un cilindro hueco de terminando con una membrana flexible que se le atribuye una antena de pasador corto - no hay electrónica, no más en absoluto. Ese tipo de "error" cuidadosamente construida en un lujoso, cargue maestros de paneles de madera fina que representa el escudo de armas de los Estados Unidos con un águila calva, y cuando el evento de gala oportunidad se presentó por un grupo de pioneros de esta obra maestra del embajador estadounidense Averell Harriman. Impresionado con el regalo, que lo colgó sobre su escritorio, y la KGB durante muchos años han adquirido un transmisor de micrófono, estable de trabajo directamente desde la sala de trabajo del embajador de Estados Unidos en su residencia permanente en Moscú Spaso House.

AANII y los Estados Unidos.

Bookmark trabajó muy bien y se ha repetido en varias otras embajadas. Pronto la tecnología Leon Theremin perfeccionó su sistema, llamado "Buran", lo que permitió optar por la aplicación de los resonadores y escuchar conversaciones en las habitaciones de las vibraciones de los cristales de las ventanas, también dirigido a modular la reflexión de las ondas de radio. Posteriormente, para el mismo propósito se han convertido en un uso más eficiente de los láseres.

"Bug" en los paneles de madera sobrevivió cuatro embajadores de Estados Unidos y podría funcionar con normalidad a pesar de un centenar de años, pero en 1952 se descubrió accidentalmente sintonizar las escuchas telefónicas de transmisión, se trabaja en Moscú expertos británicos. Aunque con gran dificultad, los empleados de la CIA lograron encontrar un favorito, pero para que se mantengan totalmente incomprensible cómo un producto de este tipo podría trabajar en general - y sin poder, sin cables y sin componentes electrónicos. Para un dispositivo como una tecnología alienígena como una cuestión de nombre muy característico atascado La Cosa, que dependiendo del contexto específico puede ser entendida como una "cosa", "algo", "trasto" o incluso "cojones".

Para entender la estructura ayudó a todos los ingleses. Peter Wright (Peter Wright), lo que lleva el personal científico y técnico de los servicios secretos británicos MI5, fue capaz de restablecer el principio de funcionamiento de este "artilugios". Más adelante en el MI5 comenzó a hacer un comentario ingenioso como gadget espía que llamó SATYR utilizado por los servicios de inteligencia británicos y estadounidenses

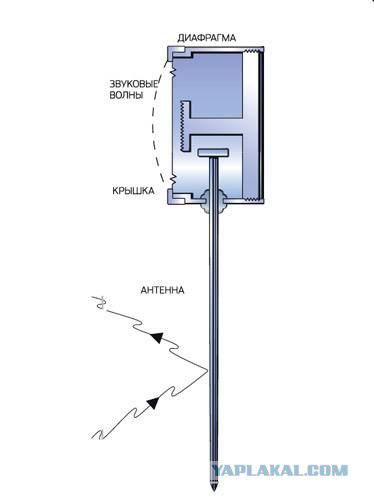

Mecanismo de acción:

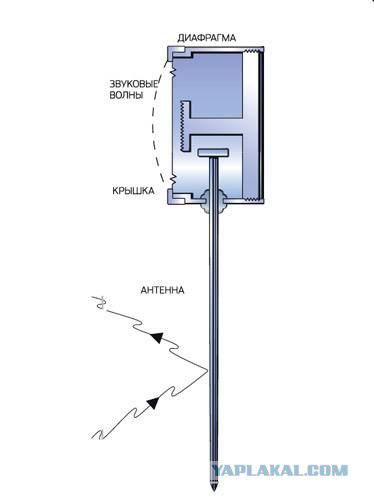

Una invención Theremin ingeniosa parecía una muestra de tecnología alienígena -. Sin baterías y componentes electrónicos

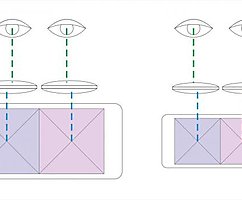

El trabajo secreto de la invención es una cavidad pasiva, es como sigue. El edificio frente a la misión diplomática era un transmisor que emite en el cargo de Embajador de las ondas de radio no modulada con una frecuencia de 330 MHz.

Bajo la influencia del campo electromagnético externo de la misma frecuencia "error" ha intensificado - cámara del cilindro a unirse con él en respuesta y volver a emitir una onda de radio a través de la clavija de la antena de la espalda. Si en la habitación había una conversación, membrana timpánica modula la longitud de onda re-emisión. Las señales de radio toman los servicios secretos soviéticos apropiados y grabados en cinta.

Secretos para dos

Por la misma época, en 1951, los ingenieros, los investigadores han redescubierto la CIA de nuevo casi olvidado el efecto de poner en peligro la radiación electromagnética de los codificadores y compartió su descubrimiento con la inteligencia de señales militares (servicio de inteligencia, el predecesor de la NSA). Desde este momento sin ningún problema administrados para recuperar el mensaje en texto llano a una distancia de alrededor de la mitad de un kilómetro, seguido por numerosos experimentos con el fenómeno en diversas formas de su manifestación. En el curso de estos experimentos, se descubrió que las señales laterales comprometedoras, y muy fuerte, produce prácticamente cualquier equipo, procesamiento de la información:. TTY y números de teléfono, codificadores y máquinas de escribir, máquinas copiadoras y de fax, por no hablar de las computadoras

Sobre el éxito real de los servicios de inteligencia estadounidenses en este campo para el día de hoy no se sabe casi nada. Pero unos pocos muy exitoso Tempest ataca Inglés, dijo Peter Wright en su libro libro de memorias "Spycatcher", publicado en 1987 en Australia, a pesar de la extremadamente vigorosa resistencia a las autoridades británicas.

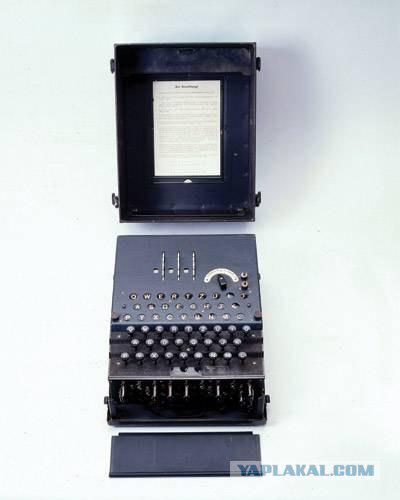

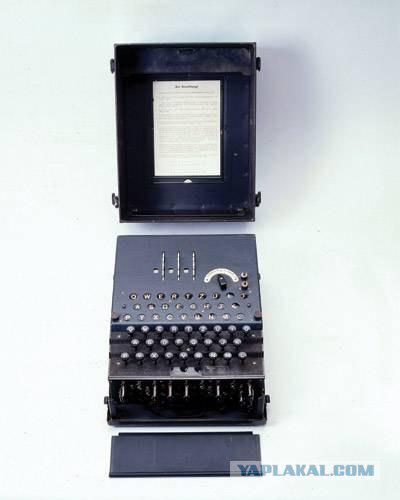

Según Wright, en 1956, durante una de las operaciones, que llevaban el nombre de engullir, micrófonos sensibles secretamente instalados en la embajada egipcia en Londres, los británicos permitieron a los sonidos del codificador mecánico Hagelin acceso a la correspondencia diplomática secreta de los árabes durante la crisis de Suez. Otros, más técnicamente sofisticado estacada operación se llevó a cabo contra Francia. En 1960, los británicos estaban negociando para unirse a la Comunidad Económica Europea, y el primer ministro Macmillan estaba preocupado de que el presidente francés De Gaulle, relación especial insatisfecho con Gran Bretaña, Estados Unidos bloqueará la entrada del país en la Comunidad. Por lo tanto, el primer preguntó exploradores para averiguar la posición de Francia en las negociaciones. Ellos trataron de romper el cifrado diplomática francesa, pero sin éxito. Sin embargo, Wright y su equipo observaron que el tráfico cifrado lleva una señal secundaria leve, y construyó equipos para recuperar la señal. Resultó que era un texto abierto, que de alguna manera se filtró a través de la línea de codificador ...

En 1964, los servicios de inteligencia que cooperen estrechamente en Gran Bretaña y Estados Unidos, se hizo evidente que la inteligencia soviética y técnica para todos estos años no se queda quieto. El intento en este periodo un gran barrido en el edificio de la embajada estadounidense en Moscú ha identificado no sólo más de 40 micrófonos de escucha, sino también una gran cantidad de nuevos dispositivos técnicos con principios claros de trabajo. Por ejemplo, justo por encima de la zona donde kriptotsentra codificadores fueron tratados con una correspondencia diplomática secreta del Departamento de Estado, se encontró rejilla metálica fuerte, cuidadosamente paredes en el piso de concreto. En otras áreas mostraron un enrejado más pequeño - con cables que entró en la pared y conducen a Dios sabe dónde. También había encontrado un trozo de alambre, el cual, tuvo, sin embargo al final de la joyería de la malla de carga de un espesor microscópico cables del grosor de un cabello. Descubrimientos igualmente misteriosa, continuamente se descubren en la Embajada de Estados Unidos en Praga, Budapest y Varsovia.

uno de los decodificadores Hagelin

Cosa a todos

Aunque, como se puede ver por el medio de 1960 las operaciones de inteligencia Tempest ya tenía un carácter bastante maduro y una escala muy impresionante, el nivel de secreto era tal que el público en general no sabe nada de los canales laterales para comprometer a mediados de la década de 1980. Luego vino el redescubrimiento independiente de estos principios por parte de los científicos e ingenieros, no relacionados con secretos de Estado. Y ahora la inauguración acompañado de la publicación correspondiente de los resultados en artículos de divulgación y espectacular "la tecnología de espionaje" manifestaciones públicas, a veces muy similar al enfoque o dibujar.

El primer resultado importante se obtuvo en 1985, cuando encontró un ingeniero informático holandés Wim van Eck, dedicada a la tecnología médica, en el curso de los experimentos que mediante el uso de la antena de TV y configurar manualmente el generador de reloj puede ser remotamente restaurar la imagen de otra pantalla de vídeo - incluso si eso funciona otro edificio. Artículo van Eck en la revista Computers & Security y demostración espectacular de cinco minutos de su "espía" en la tecnología de la televisión, la transferencia de la BBC BBC "World of Tomorrow" tuvo una gran resonancia en el mundo de los científicos e ingenieros. Desde hace varios años una comunidad académica abierta eran pereobnaruzheny casi todos los canales principales por las filtraciones de información -. Tanto electromagnética (especialmente los cables de conexión) y acústico (por ejemplo, de los sonidos de los botones prensas teclado)

Inquisitivas investigadores en laboratorios universitarios descubrieron independientemente nuevos, canales de fugas muy originales. Así, trabajando en Cambridge científico alemán Markus Kuhn en 2002 mostró que, en principio, es posible restaurar la imagen en la pantalla del televisor o monitor de la computadora sólo un destello de luz en la habitación - desde una distancia de varios cientos de metros. Kuhn para este requiere buena tubo óptico, sensor de luz de alta calidad, y una profunda comprensión de las complejidades de los tubos de rayos catódicos.

Casi al mismo tiempo el investigador estadounidense Joe Locri mostró que con óptica decente y sensor de luz pueden estar a una distancia de 1, 5 km a tomar datos del indicador de luces intermitentes de los equipos informáticos. Se encontró que el módem conectado a la red PC, el LED destella exactamente corresponde a los bits de información que pasa a través de un ordenador.

Ahora el tema de lado canal de fuga también menciona a menudo en conexión con abrir nuevas vías hackers tarjetas inteligentes de compromiso. A finales de 1990, se demostró que a través del análisis de las fluctuaciones en los procesadores de la fuente de alimentación smartkartnyh puede ser removido de sus claves de cifrado que protegen la información más importante. Esta famosa obra del estadounidense Paul Kocher ha inspirado una serie de profundas Investigación Tempestad en la comunidad criptográfica, lo que resulta en el espectáculo, en particular, que este tipo de ataque mediante el uso de la antena de radio direccional se puede recuperar claves de kriptoakseleratorov especializado que empresas servidores proporcionan uskorennnuyu el procesamiento codificados financiera de forma remota transacciones que involucran tarjetas de crédito bancarias ...

Uno de los expertos en seguridad más prominentes en sus comentarios sobre todos estos trabajos razonablemente señaló que el principal secreto de la "tempestad" como una bomba nuclear, fue el hecho de la posibilidad de la tecnología. Cuando este hecho se convirtió en conocimiento común, establecido por los principales canales de fuga de información puede ser cualquier ingeniero competente.

Autor:

Pájaro del kiwi

Fuente:

4 foto

Uno de estos materiales - es un artículo de la colección intra-secreta NSA Criptológico Spectrum en 1972, lo que habla de la historia de la tecnología de inteligencia compleja extremadamente curioso llamado "Análisis de los canales secundarios de la fuga de información." Esta área de la inteligencia técnica, también conocida bajo la palabra código TEMPESTAD, durante muchas décadas, sigue siendo uno de los mayores misterios de los servicios de seguridad. La información oficial sobre este tema está prácticamente ausente, por lo que la publicación de la revista desclasificado - casi la primera en la evidencia confiable de Estados Unidos obtenido, dicen, de primera mano

.

Cuando se combina con la información conocida previamente publicado en forma de historias, los recuerdos de los participantes directos en los mismos hechos en la URSS y el Reino Unido, la historia misteriosa TEMPEST ganancias por último al menos algo de integridad y brevemente se puede afirmar sobre esta forma.

Inicio

La primera evidencia de la atención de los expertos a las señales laterales comprometedoras de los equipos, procesamiento de la información se refiere a 1943. Durante la Segunda Guerra Mundial para cifrar más graves comunicaciones telegráficas del Ejército de Estados Unidos y la marina de guerra utilizado el llamado "mezcladores" empresa de fabricación Bell Telephone. La esencia de este muy fuerte Encoder criptográficamente estructuralmente simple y al mismo tiempo - añadiendo a cada carácter del texto plano emitido por teletipo, una muestra más de una clave de cifrado de cinta perforada desechable. La mezcla de estos dos "chorros", un mezclador-codificador proporciona telegrama protección criptográfica absoluta si los signos con una cinta clave golpe al azar y por igual. En otras palabras, el enemigo, que fue capaz de interceptar el mensaje cifrado, que no hay posibilidad de recuperar el texto plano analítico ... Pero esto es sólo en teoría.

En la práctica, sin embargo, cuando uno de estos mezcladores fueron probados en los laboratorios Bell, ingeniero de investigación sacó accidentalmente la atención sobre un hecho interesante. Cada vez que la unidad de cifrar la siguiente letra, el osciloscopio a través del laboratorio deslizó una explosión característico de la señal. Para tener un estudio más cuidadoso de la estructura de estas explosiones, el ingeniero se sorprendió al encontrar que pueden restaurar la forma de las señales en el mensaje de texto en claro, que cifra el mezclador.

Liderazgo Preocupados de Bell había dicho a los militares para identificar las amenazas potenciales en su equipo, pero el Ministerio de Defensa reaccionado a la noticia con escepticismo extremo. La guerra mundial estaba en su apogeo, y hay algunos débiles, registrada solamente cerca de las señales electromagnéticas codificador como una verdadera amenaza percibida por completo.

Pero los ingenieros de Bell perseveró, y se ofreció para demostrar en la práctica de la gravedad del problema. Para el experimento fue elegido edificio de Nueva York, que es kriptotsentr ejército estadounidense. Aislada situada en un edificio diferente al otro lado de la calle, a una distancia de 30 m, los ingenieros registraron las señales interceptadas durante aproximadamente una hora. Luego, en un análisis de costo de la totalidad de las 3-4 horas (tiempo récord, incluso para las tecnologías de alta tecnología de hoy en día), hemos sido capaces de recuperar alrededor del 75% del texto de las cartas secretas, kriptotsentrom enviado.

Igualmente impresionante demostración, por supuesto, produce los comandantes militares mucho más impresionante. Aunque con dificultad, se pusieron de acuerdo para considerar las medidas de Bell propuestas para mejorar la protección de los codificadores comprometedoras emisiones. Pero una vez que quedó claro que en el campo de la modernización de estos son imposibles, y cada unidad individual tendrá que devolver al fabricante, a partir de esta idea se negó de inmediato, la decisión de restringir las medidas de protección de la organización. Escriba área de inspección vigilantes alrededor kriptotsentra dentro de un radio de 70 m ... Pero cuando la guerra terminó y comenzó sustancialmente diferente dificultad en tiempos de paz, entonces el problema "pequeño" de poner en peligro la radiación en los Estados Unidos por un tiempo olvidó.

Pero en la Unión Soviética, en cambio, en 1945 el mismo que en el sentido ideológico de la dirección de la producción de los servicios de seguridad de inteligencia desarrollado de forma muy activa. Con significativamente diferente, sin embargo, una especificidad particular. La dirección soviética entonces muy interesados en no sólo las señales del codificador, muchas conversaciones importantes de los extranjeros fuera de las paredes de las embajadas diplomáticas en Moscú. Para resolver este problema, el ingenioso inventor Leon Theremin en la década de 1920 creó los instrumentos musicales electrónicos y la televisión, y en 1940 un prisionero-sharashka NKVD "Marfino" (inmortalizado en la novela "El primer círculo" de Solzhenitsyn), inventó absolutamente fantástico bug dispositivo.

Este producto es una miniatura, con un diámetro de alrededor de un lápiz, un cilindro hueco de terminando con una membrana flexible que se le atribuye una antena de pasador corto - no hay electrónica, no más en absoluto. Ese tipo de "error" cuidadosamente construida en un lujoso, cargue maestros de paneles de madera fina que representa el escudo de armas de los Estados Unidos con un águila calva, y cuando el evento de gala oportunidad se presentó por un grupo de pioneros de esta obra maestra del embajador estadounidense Averell Harriman. Impresionado con el regalo, que lo colgó sobre su escritorio, y la KGB durante muchos años han adquirido un transmisor de micrófono, estable de trabajo directamente desde la sala de trabajo del embajador de Estados Unidos en su residencia permanente en Moscú Spaso House.

AANII y los Estados Unidos.

Bookmark trabajó muy bien y se ha repetido en varias otras embajadas. Pronto la tecnología Leon Theremin perfeccionó su sistema, llamado "Buran", lo que permitió optar por la aplicación de los resonadores y escuchar conversaciones en las habitaciones de las vibraciones de los cristales de las ventanas, también dirigido a modular la reflexión de las ondas de radio. Posteriormente, para el mismo propósito se han convertido en un uso más eficiente de los láseres.

"Bug" en los paneles de madera sobrevivió cuatro embajadores de Estados Unidos y podría funcionar con normalidad a pesar de un centenar de años, pero en 1952 se descubrió accidentalmente sintonizar las escuchas telefónicas de transmisión, se trabaja en Moscú expertos británicos. Aunque con gran dificultad, los empleados de la CIA lograron encontrar un favorito, pero para que se mantengan totalmente incomprensible cómo un producto de este tipo podría trabajar en general - y sin poder, sin cables y sin componentes electrónicos. Para un dispositivo como una tecnología alienígena como una cuestión de nombre muy característico atascado La Cosa, que dependiendo del contexto específico puede ser entendida como una "cosa", "algo", "trasto" o incluso "cojones".

Para entender la estructura ayudó a todos los ingleses. Peter Wright (Peter Wright), lo que lleva el personal científico y técnico de los servicios secretos británicos MI5, fue capaz de restablecer el principio de funcionamiento de este "artilugios". Más adelante en el MI5 comenzó a hacer un comentario ingenioso como gadget espía que llamó SATYR utilizado por los servicios de inteligencia británicos y estadounidenses

Mecanismo de acción:

Una invención Theremin ingeniosa parecía una muestra de tecnología alienígena -. Sin baterías y componentes electrónicos

El trabajo secreto de la invención es una cavidad pasiva, es como sigue. El edificio frente a la misión diplomática era un transmisor que emite en el cargo de Embajador de las ondas de radio no modulada con una frecuencia de 330 MHz.

Bajo la influencia del campo electromagnético externo de la misma frecuencia "error" ha intensificado - cámara del cilindro a unirse con él en respuesta y volver a emitir una onda de radio a través de la clavija de la antena de la espalda. Si en la habitación había una conversación, membrana timpánica modula la longitud de onda re-emisión. Las señales de radio toman los servicios secretos soviéticos apropiados y grabados en cinta.

Secretos para dos

Por la misma época, en 1951, los ingenieros, los investigadores han redescubierto la CIA de nuevo casi olvidado el efecto de poner en peligro la radiación electromagnética de los codificadores y compartió su descubrimiento con la inteligencia de señales militares (servicio de inteligencia, el predecesor de la NSA). Desde este momento sin ningún problema administrados para recuperar el mensaje en texto llano a una distancia de alrededor de la mitad de un kilómetro, seguido por numerosos experimentos con el fenómeno en diversas formas de su manifestación. En el curso de estos experimentos, se descubrió que las señales laterales comprometedoras, y muy fuerte, produce prácticamente cualquier equipo, procesamiento de la información:. TTY y números de teléfono, codificadores y máquinas de escribir, máquinas copiadoras y de fax, por no hablar de las computadoras

Sobre el éxito real de los servicios de inteligencia estadounidenses en este campo para el día de hoy no se sabe casi nada. Pero unos pocos muy exitoso Tempest ataca Inglés, dijo Peter Wright en su libro libro de memorias "Spycatcher", publicado en 1987 en Australia, a pesar de la extremadamente vigorosa resistencia a las autoridades británicas.

Según Wright, en 1956, durante una de las operaciones, que llevaban el nombre de engullir, micrófonos sensibles secretamente instalados en la embajada egipcia en Londres, los británicos permitieron a los sonidos del codificador mecánico Hagelin acceso a la correspondencia diplomática secreta de los árabes durante la crisis de Suez. Otros, más técnicamente sofisticado estacada operación se llevó a cabo contra Francia. En 1960, los británicos estaban negociando para unirse a la Comunidad Económica Europea, y el primer ministro Macmillan estaba preocupado de que el presidente francés De Gaulle, relación especial insatisfecho con Gran Bretaña, Estados Unidos bloqueará la entrada del país en la Comunidad. Por lo tanto, el primer preguntó exploradores para averiguar la posición de Francia en las negociaciones. Ellos trataron de romper el cifrado diplomática francesa, pero sin éxito. Sin embargo, Wright y su equipo observaron que el tráfico cifrado lleva una señal secundaria leve, y construyó equipos para recuperar la señal. Resultó que era un texto abierto, que de alguna manera se filtró a través de la línea de codificador ...

En 1964, los servicios de inteligencia que cooperen estrechamente en Gran Bretaña y Estados Unidos, se hizo evidente que la inteligencia soviética y técnica para todos estos años no se queda quieto. El intento en este periodo un gran barrido en el edificio de la embajada estadounidense en Moscú ha identificado no sólo más de 40 micrófonos de escucha, sino también una gran cantidad de nuevos dispositivos técnicos con principios claros de trabajo. Por ejemplo, justo por encima de la zona donde kriptotsentra codificadores fueron tratados con una correspondencia diplomática secreta del Departamento de Estado, se encontró rejilla metálica fuerte, cuidadosamente paredes en el piso de concreto. En otras áreas mostraron un enrejado más pequeño - con cables que entró en la pared y conducen a Dios sabe dónde. También había encontrado un trozo de alambre, el cual, tuvo, sin embargo al final de la joyería de la malla de carga de un espesor microscópico cables del grosor de un cabello. Descubrimientos igualmente misteriosa, continuamente se descubren en la Embajada de Estados Unidos en Praga, Budapest y Varsovia.

uno de los decodificadores Hagelin

Cosa a todos

Aunque, como se puede ver por el medio de 1960 las operaciones de inteligencia Tempest ya tenía un carácter bastante maduro y una escala muy impresionante, el nivel de secreto era tal que el público en general no sabe nada de los canales laterales para comprometer a mediados de la década de 1980. Luego vino el redescubrimiento independiente de estos principios por parte de los científicos e ingenieros, no relacionados con secretos de Estado. Y ahora la inauguración acompañado de la publicación correspondiente de los resultados en artículos de divulgación y espectacular "la tecnología de espionaje" manifestaciones públicas, a veces muy similar al enfoque o dibujar.

El primer resultado importante se obtuvo en 1985, cuando encontró un ingeniero informático holandés Wim van Eck, dedicada a la tecnología médica, en el curso de los experimentos que mediante el uso de la antena de TV y configurar manualmente el generador de reloj puede ser remotamente restaurar la imagen de otra pantalla de vídeo - incluso si eso funciona otro edificio. Artículo van Eck en la revista Computers & Security y demostración espectacular de cinco minutos de su "espía" en la tecnología de la televisión, la transferencia de la BBC BBC "World of Tomorrow" tuvo una gran resonancia en el mundo de los científicos e ingenieros. Desde hace varios años una comunidad académica abierta eran pereobnaruzheny casi todos los canales principales por las filtraciones de información -. Tanto electromagnética (especialmente los cables de conexión) y acústico (por ejemplo, de los sonidos de los botones prensas teclado)

Inquisitivas investigadores en laboratorios universitarios descubrieron independientemente nuevos, canales de fugas muy originales. Así, trabajando en Cambridge científico alemán Markus Kuhn en 2002 mostró que, en principio, es posible restaurar la imagen en la pantalla del televisor o monitor de la computadora sólo un destello de luz en la habitación - desde una distancia de varios cientos de metros. Kuhn para este requiere buena tubo óptico, sensor de luz de alta calidad, y una profunda comprensión de las complejidades de los tubos de rayos catódicos.

Casi al mismo tiempo el investigador estadounidense Joe Locri mostró que con óptica decente y sensor de luz pueden estar a una distancia de 1, 5 km a tomar datos del indicador de luces intermitentes de los equipos informáticos. Se encontró que el módem conectado a la red PC, el LED destella exactamente corresponde a los bits de información que pasa a través de un ordenador.

Ahora el tema de lado canal de fuga también menciona a menudo en conexión con abrir nuevas vías hackers tarjetas inteligentes de compromiso. A finales de 1990, se demostró que a través del análisis de las fluctuaciones en los procesadores de la fuente de alimentación smartkartnyh puede ser removido de sus claves de cifrado que protegen la información más importante. Esta famosa obra del estadounidense Paul Kocher ha inspirado una serie de profundas Investigación Tempestad en la comunidad criptográfica, lo que resulta en el espectáculo, en particular, que este tipo de ataque mediante el uso de la antena de radio direccional se puede recuperar claves de kriptoakseleratorov especializado que empresas servidores proporcionan uskorennnuyu el procesamiento codificados financiera de forma remota transacciones que involucran tarjetas de crédito bancarias ...

Uno de los expertos en seguridad más prominentes en sus comentarios sobre todos estos trabajos razonablemente señaló que el principal secreto de la "tempestad" como una bomba nuclear, fue el hecho de la posibilidad de la tecnología. Cuando este hecho se convirtió en conocimiento común, establecido por los principales canales de fuga de información puede ser cualquier ingeniero competente.

Autor:

Pájaro del kiwi

Fuente:

Tags

Vea también

Casino el dorado el sitio web oficial ofrece la posibilidad de diversión, eficacia en el juego!

Casino Vulkan Rusia, cuyo sitio web oficial es de fácil acceso, dará mucha emoción.

Búsqueda y registro en la web oficial de Pin Up 634

La claridad y la armonía, de color mejorada, línea increíble

Casino Ruso Volcán espejo - una gran alternativa en el sitio web oficial